Als Cybersicherheitsexperten stehen wir bei Blumira vor der ständigen Herausforderung, neue Technologien zu integrieren, um unseren Kunden dabei zu helfen, ihre bestehenden Sicherheitslösungen nahtlos mit unserem Cloud-SIEM zu verbinden. Dies erfordert regelmäßige Tests von Endpoint-Tools wie Antivirus-Software und EDR (Endpoint Detection and Response), um verwertbare Warnmeldungen und eine effektive Erkennung von Bedrohungen zu gewährleisten. Das Verständnis, wie man Antivirus-Software und EDR testen kann, ist entscheidend, um Schwachstellen aufzudecken und die digitale Abwehr zu stärken.

In diesem Artikel erfahren Sie, wie Sie Ihre Antivirus-Software und EDR-Lösungen auf Herz und Nieren prüfen können, um sicherzustellen, dass sie den modernen Bedrohungen standhalten. Wir beleuchten bewährte Methoden, die von der Einrichtung der Testumgebung bis hin zur Simulation komplexer Angriffe reichen.

Warum Sie Antivirus-Software und EDR testen sollten

Sudo msfconsole

Sudo msfconsole

Als Sicherheitsexperten, die mit einer Vielzahl von Technologien arbeiten, erhalten wir regelmäßig die Gelegenheit zu testen, welche Endpoint-Tools Bedrohungen erkennen oder verhindern können. Unsere Erfahrung zeigt, dass einige Lösungen leider weit hinter den Erwartungen zurückbleiben, wenn es um die Bereitstellung verwertbarer Warnmeldungen, die Erkennungstiefe oder schlicht die Präventionseffektivität geht. Das Testen von Sicherheitslösungen ist unerlässlich, da es hilft, die Funktionsweise verschiedener Software zu verstehen, ähnlich wie man eine excel makro funktion beherrschen muss, um komplexe Aufgaben zu automatisieren.

Tests helfen auch zu bestätigen, ob ein Endpoint-Tool EDR-Funktionen besitzt, die Angreiferverhalten wie Prozessaktivität, Netzwerkverbindungen und Registry-Inhalte untersuchen, anstatt sich nur auf die reine Dateiprüfung zu beschränken.

Wir empfehlen zudem, zusätzlich zur EDR- und Antivirus-Software das Sysinternals-Logging-Tool Sysmon zu implementieren. Blumira bietet zahlreiche Erkennungen für Bedrohungsakteure, die auf Sysmon-Logs basieren. Diese Logs liefern eine Art “Flugschreiberansicht” aller Systemaktivitäten, was eine umfassende Überwachung ermöglicht.

Erfahren Sie hier, wie Sie Sysmon implementieren können >

Überblick über Antivirus- und EDR-Tests

Um Antivirus- und EDR-Tools zu testen, ist ein guter Ausgangspunkt zu prüfen, ob die Software zumindest mit einer Standard-Windows-10-Installation, die Windows Defender mit Echtzeitschutz verwendet, mithalten kann. Dies ist wichtig, da Windows Defender auf allen Windows-Systemen installiert und kostenlos verfügbar ist und somit einen grundlegenden Schutz bietet.

Das Hauptziel der Tests ist es, unsere Endpoint-Software an ihre Grenzen zu bringen, um festzustellen, ob sie diese Aktivitäten erkennen kann. Dadurch können wir aussagekräftige Erkennungsregeln entwickeln, die einen Verstoß oder einen Ransomware-Vorfall verhindern können.

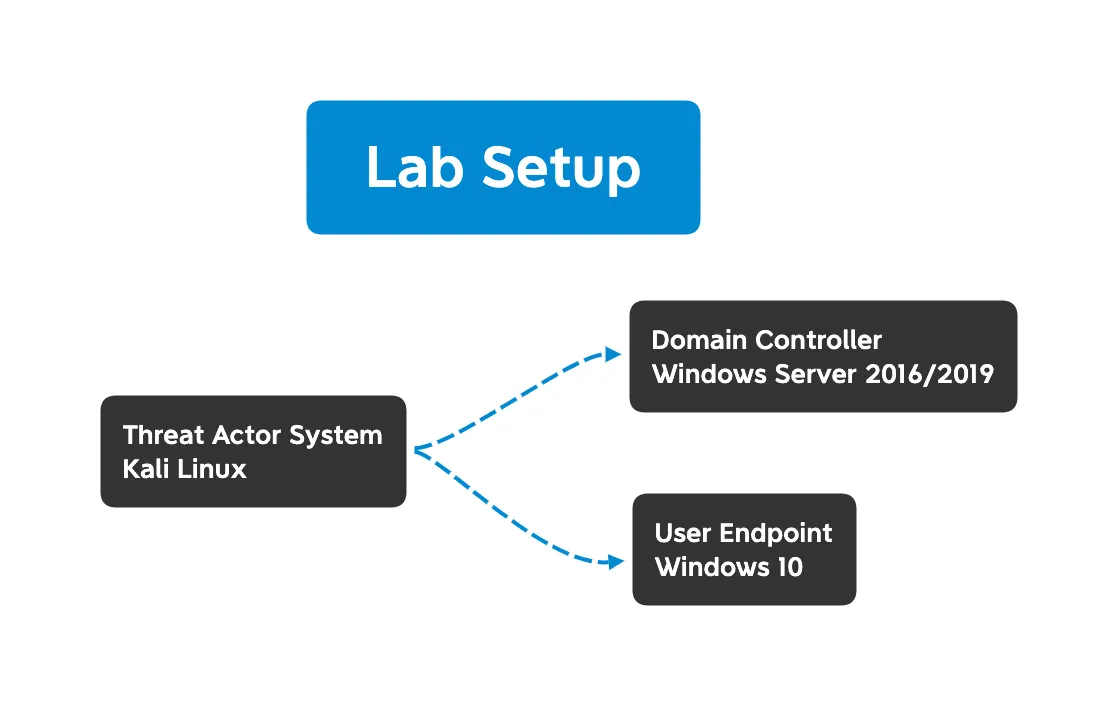

Testumgebung

Für umfassende Tests sind drei Hosts erforderlich: ein Bedrohungsakteursystem, ein anfänglicher Benutzer-Endpunkt und ein Domain-Controller-Server. Wenn Sie nur Tests der ersten Phase emulieren möchten, genügen ein Bedrohungsakteursystem und der anfängliche Benutzer-Endpunkt.

Lab setup for antivirus test

Lab setup for antivirus test

Anfängliche Konfigurationsanforderungen

Für dieses Testregime werden wir das Metasploit Framework verwenden – eine bewährte Angreifer- und Red-Team-Plattform, die sowohl von Penetrationstestern als auch von echten Angreifern genutzt wird. Wir werden einige anfängliche Konfigurationen vornehmen, die über die Standardeinstellungen hinausgehen, um sicherzustellen, dass das zu testende Tool eine gewisse Hürde überwinden muss. Wir werden jedoch auf fortgeschrittenere Techniken verzichten, da unser Ziel die Erkennung ist, falls möglich. Die anfänglichen Konfigurationen für solche Tests erfordern präzise Schritte, die in ihrer Logik an eine wenn dann sonst formel erinnern, um die Umgebung korrekt vorzubereiten.

Für die Ersteinrichtung benötigen Sie einen Host mit Kali Linux. Dieser kann in Ihrem lokalen Labor-LAN gehostet oder in einer Cloud-Umgebung wie AWS erstellt werden.

Kali-Installationsdokumentation:

https://www.kali.org/docs/installation/

AWS Marketplace Kali-Image:

https://aws.amazon.com/marketplace/pp/B01M26MMTT

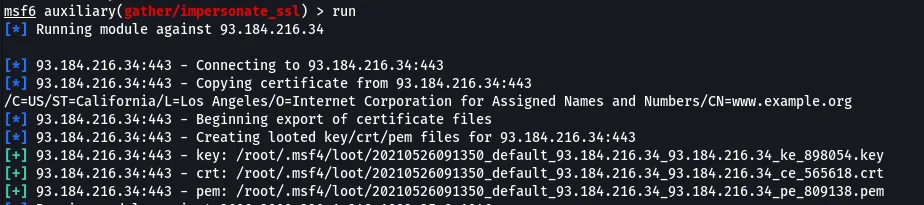

Nachdem Kali installiert oder gestartet und die Verbindung entweder über SSH oder die GUI hergestellt wurde (je nach Installationsumgebung), starten Sie die Metasploit-Konsole und führen Sie einige Erfassungsaufgaben aus, um das vom Framework verwendete SSL-Zertifikat zu ändern.

Collection tasks to change SSL certificate

Collection tasks to change SSL certificate

Eine Schritt-für-Schritt-Anleitung finden Sie hier.

Für die Ziele richten Sie einen Server als Domain Controller ein und einen Endpunkt, der der Testdomäne beitritt.

Sobald Sie die Hosts konfiguriert haben, ist es an der Zeit, die Payloads für die Tests zu generieren. Dies kann besser beurteilen, wie ein Endpoint-Tool mit unbekannter Malware umgeht. Der Schutz vor alten Bedrohungen ist zwar hilfreich, aber weniger aussagekräftig. Wir wollen Warnmeldungen generieren, die ein Eingreifen der Sicherheit erfordern.

Wir werden ein Handicap gewähren und mehrere Payloads in verschiedenen Iterationen der Kodierungskomplexität mithilfe von MSFvenom und dem shikata ga nai Encoder generieren. Dies macht die Payloads einzigartig für unseren Test. Der shikata ga nai Encoder war früher eine sehr effektive Evasion-Methode, aber die Kodierungsmethode sollte heute von den meisten Antivirus-Programmen leicht erkannt werden. Viele Unternehmen setzen auf robuste Antivirus-Lösungen, wobei Optionen wie avast free antivirus kostenlos für den Einstieg in den Schutz von Endgeräten eine Rolle spielen können.

Die Schritte zur Payload-Generierung finden Sie hier.

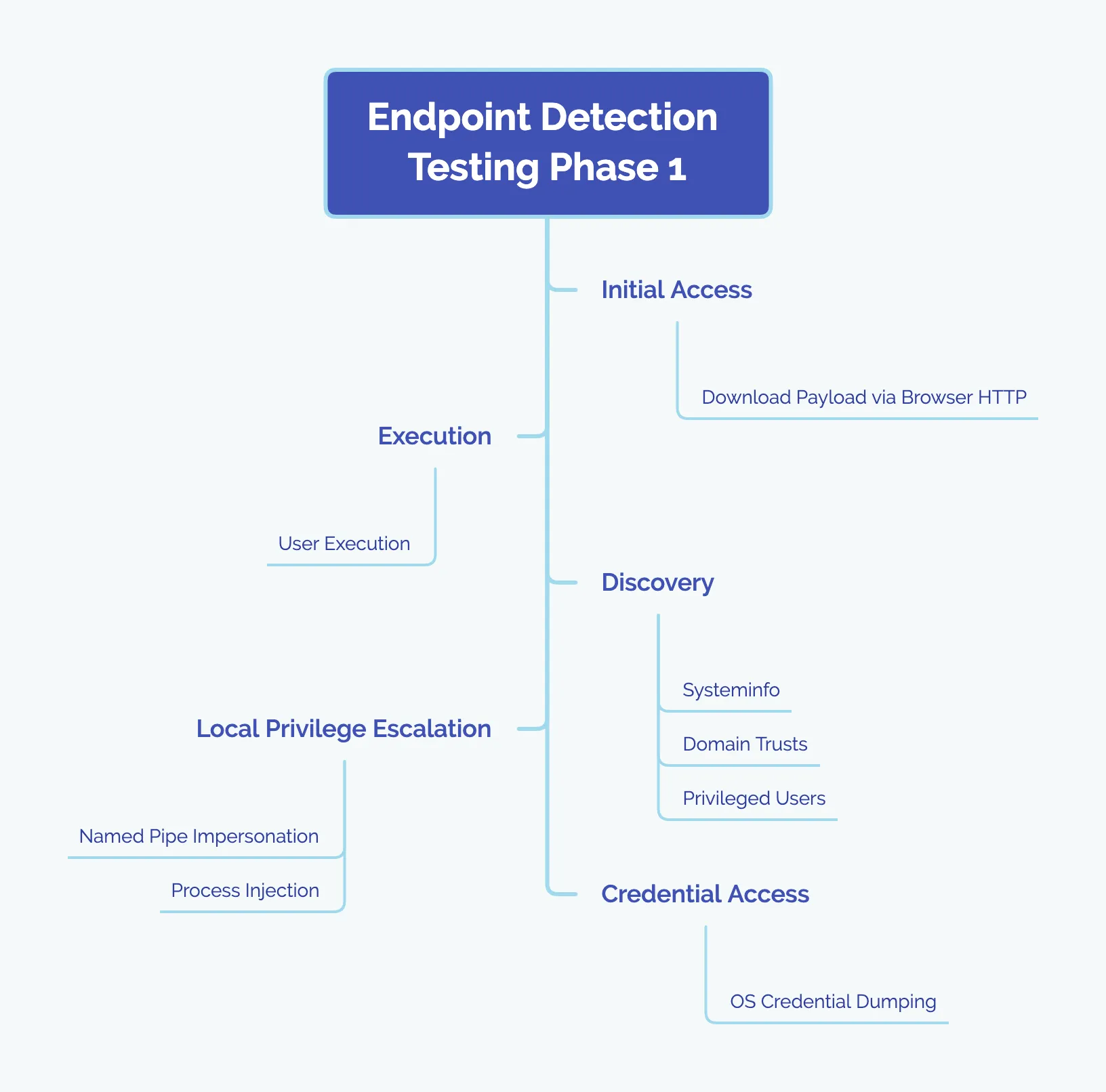

Phase Eins: Tests auf einem Endpunkt

Diese erste Testphase hilft, eine Basislinie dafür zu etablieren, wie ein bestimmtes Endpoint-Tool mit gängigen Angriffstools und -methoden umgeht.

Phase 1 test – Antivirus

Phase 1 test – Antivirus

Daher ist es wichtig, dem Test-Bedrohungsakteur viele Vorteile zu verschaffen – Dinge wie lokale Administratorrechte auf dem anfänglichen Host und später Domain-Admin für laterale Bewegung. Sie sollten eine “angenommene Kompromittierung”-Methodik anwenden, anstatt jede einzelne Anforderung einer Angriffskette zu testen. Sollte sich ein Tool als ausreichend kompetent erweisen, können Sie mit einem feineren Kamm zurückkehren, um Umgehungen und tiefergehende Erkennungsmöglichkeiten zu untersuchen.

Initialer Zugriff

Der erste Test soll einen einfachen Phishing-Link simulieren, der einen Benutzer auf eine schlecht konfigurierte Stager-Website des Angreifers leitet. Wir wollen sehen, ob das Tool den Datenverkehr zum Host inspiziert oder sich in den Browser einklinkt, um bösartige