Die digitale Transformation schreitet unaufhaltsam voran und integriert immer komplexere Technologien in industrielle Kontrollsysteme (ICS). Während dies Effizienz und Innovation fördert, öffnet es gleichzeitig neue Türen für Cyberbedrohungen. Umso wichtiger ist es, stets über die aktuelle Sicherheitslage informiert zu sein und proaktive Schutzmaßnahmen zu ergreifen. Kaspersky, ein weltweit führendes Unternehmen im Bereich der Cybersicherheit, veröffentlicht regelmäßig detaillierte Analysen zur Bedrohungslandschaft. Dieser Bericht beleuchtet die zentralen Erkenntnisse des Kaspersky ICS CERT zum zweiten Quartal 2025 und bietet wertvolle Einblicke, warum eine robuste Sicherheitslösung, wie sie beispielsweise mit einem Kaspersky 11.9 Download verfügbar ist, für industrielle Umgebungen unerlässlich ist.

Im Fokus steht die Entwicklung von Cyberangriffen auf industrielle Automatisierungssysteme (IAS) im Zeitraum von April bis Juni 2025. Wir analysieren die globalen Statistiken, regionale Unterschiede, spezifische Branchen-Trends und die Vielfalt der eingesetzten Schadsoftware. Unser Ziel ist es, ein umfassendes Bild der aktuellen Gefahrenlage zu zeichnen und Organisationen dabei zu unterstützen, ihre Verteidigungsstrategien effektiv anzupassen, um kritische Infrastrukturen zu schützen. Für Unternehmen, die ihre Schutzmaßnahmen aktualisieren oder neu implementieren möchten, könnte ein Kaspersky 11.9 Download ein wichtiger erster Schritt sein, um den Herausforderungen dieser dynamischen Bedrohungslandschaft zu begegnen.

Q2 in Zahlen: Globale Bedrohungsstatistiken

Das zweite Quartal 2025 brachte einige bemerkenswerte Veränderungen in der Cybersicherheitslandschaft industrieller Kontrollsysteme (ICS) mit sich. Die globalen Statistiken von Kaspersky ICS CERT bieten einen präzisen Überblick über die Entwicklung der Bedrohungen im Vergleich zum ersten Quartal desselben Jahres. Die folgende Tabelle fasst die wichtigsten Parameter und deren vierteljährliche Veränderungen zusammen und zeigt, welche Arten von Cyberangriffen am häufigsten auftraten und welche Quellen die größte Gefahr darstellten.

| Parameter | Q1 2025 | Q2 2025 | Vierteljährliche Änderungen |

|---|---|---|---|

| Globaler Prozentsatz angegriffener ICS-Computer | 21.9%% | 20.5% | ▼1.4 pp |

| Prozentsatz der ICS-Computer, auf denen bösartige Objekte verschiedener Kategorien blockiert wurden | |||

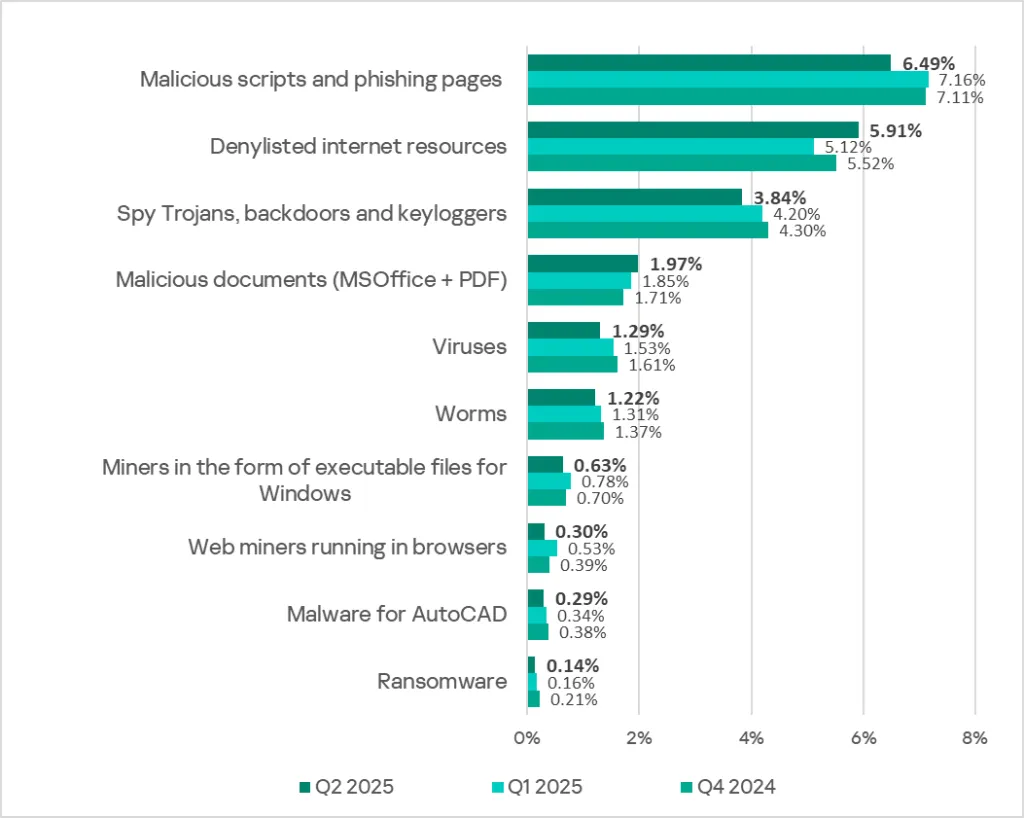

| Bösartige Skripte und Phishing-Seiten (JS und HTML) | 7.16% | 6.49% | ▼0.67 pp |

| Denylisted Internet-Ressourcen | 5.12% | 5.91% | ▲0.79 pp |

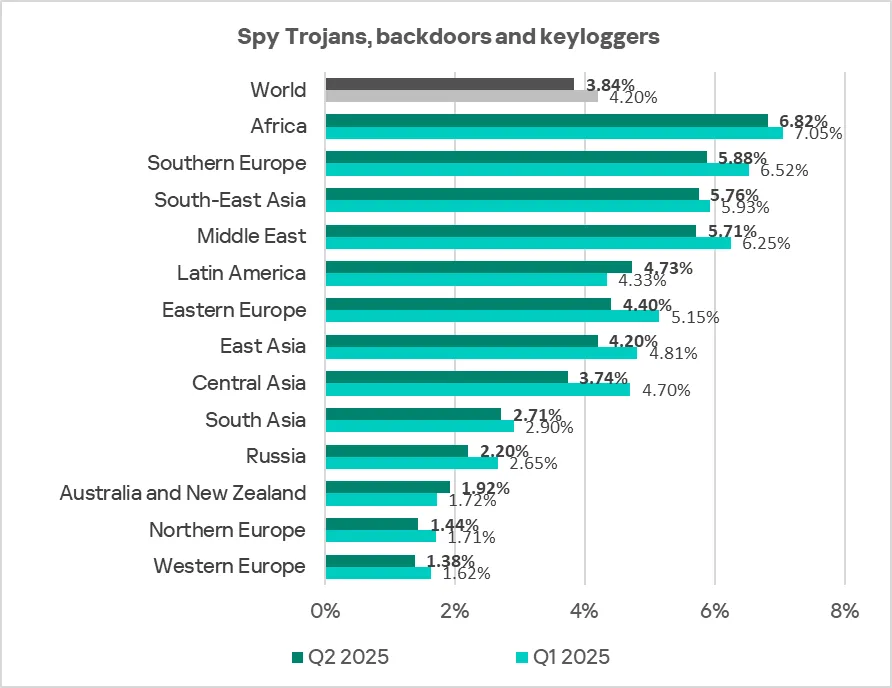

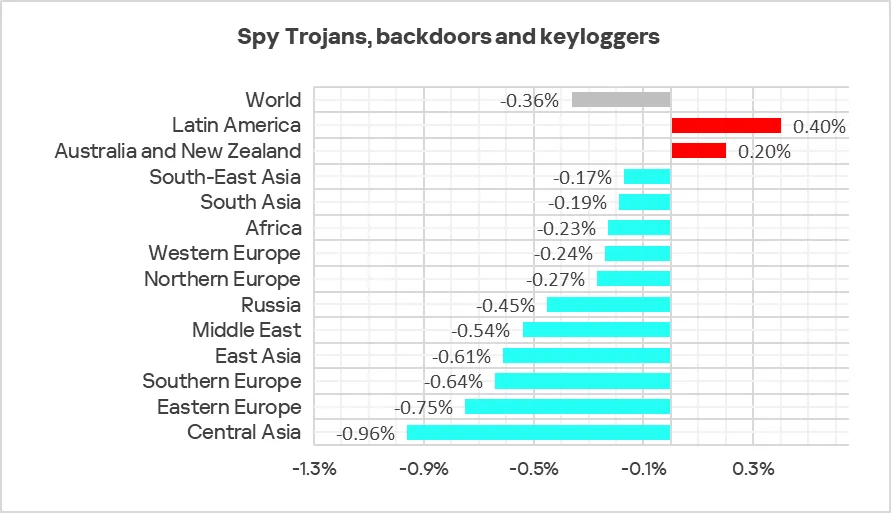

| Spy-Trojaner, Backdoors und Keylogger | 4.20% | 3.84% | ▼0.36 pp |

| Bösartige Dokumente (MSOffice + PDF) | 1.85% | 1.97% | ▲0.12 pp |

| Viren | 1.53% | 1.29% | ▼0.24 pp |

| Würmer | 1.31% | 1.22% | ▼0.09 pp |

| Miner in Form von ausführbaren Dateien für Windows | 0.78% | 0.63% | ▼0.15 pp |

| Im Browser laufende Web-Miner | 0.53% | 0.30% | ▼0.23 pp |

| Malware für AutoCAD | 0.34% | 0.29% | ▼0.05 pp |

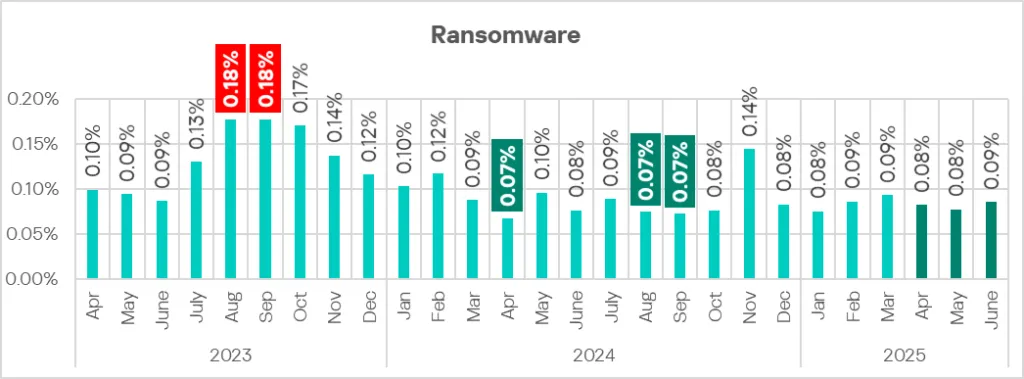

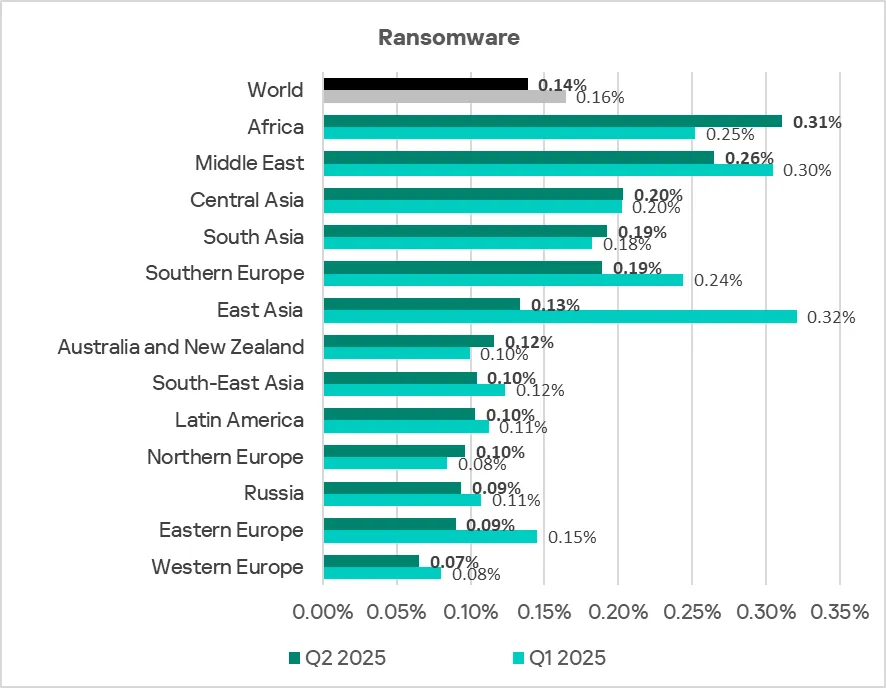

| Ransomware | 0.16% | 0.14% | ▼0.02 pp |

| Hauptbedrohungsquellen | |||

| Internet | 10.11% | 9.76% | ▼0.35 pp |

| E-Mail-Clients | 2.81% | 3.06% | ▲0.25 pp |

| Wechselmedien | 0.52% | 0.37% | ▼0.15 pp |

| Netzwerkordner | 0.07% | 0.05% | ▼0.02 pp |

Allgemeine Bedrohungsstatistiken für ICS-Computer

Im zweiten Quartal 2025 ist der Prozentsatz der ICS-Computer, auf denen bösartige Objekte blockiert wurden, im Vergleich zum Vorquartal um 1,4 Prozentpunkte auf 20,5 % gesunken. Im Vergleich zum zweiten Quartal 2024 verringerte sich dieser Wert sogar um 3,0 Prozentpunkte. Dies deutet auf eine leichte Entspannung der globalen Bedrohungslage hin, ist jedoch kein Grund zur Entwarnung.

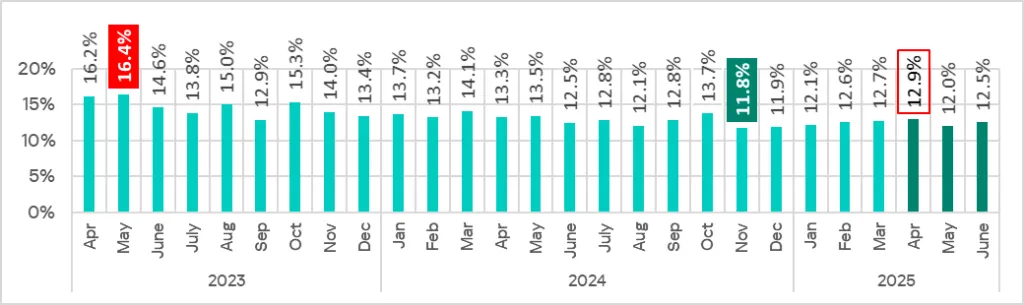

Der höchste Prozentsatz an ICS-Computern, auf denen bösartige Objekte blockiert wurden, wurde im zweiten Quartal 2025 im April verzeichnet. Diese monatlichen Schwankungen unterstreichen die Notwendigkeit einer kontinuierlichen Überwachung und Anpassung von Sicherheitsmaßnahmen.

Prozentsatz der ICS-Computer, auf denen bösartige Objekte blockiert wurden, Q2 2022–Q2 2025

Prozentsatz der ICS-Computer, auf denen bösartige Objekte blockiert wurden, Q2 2022–Q2 2025

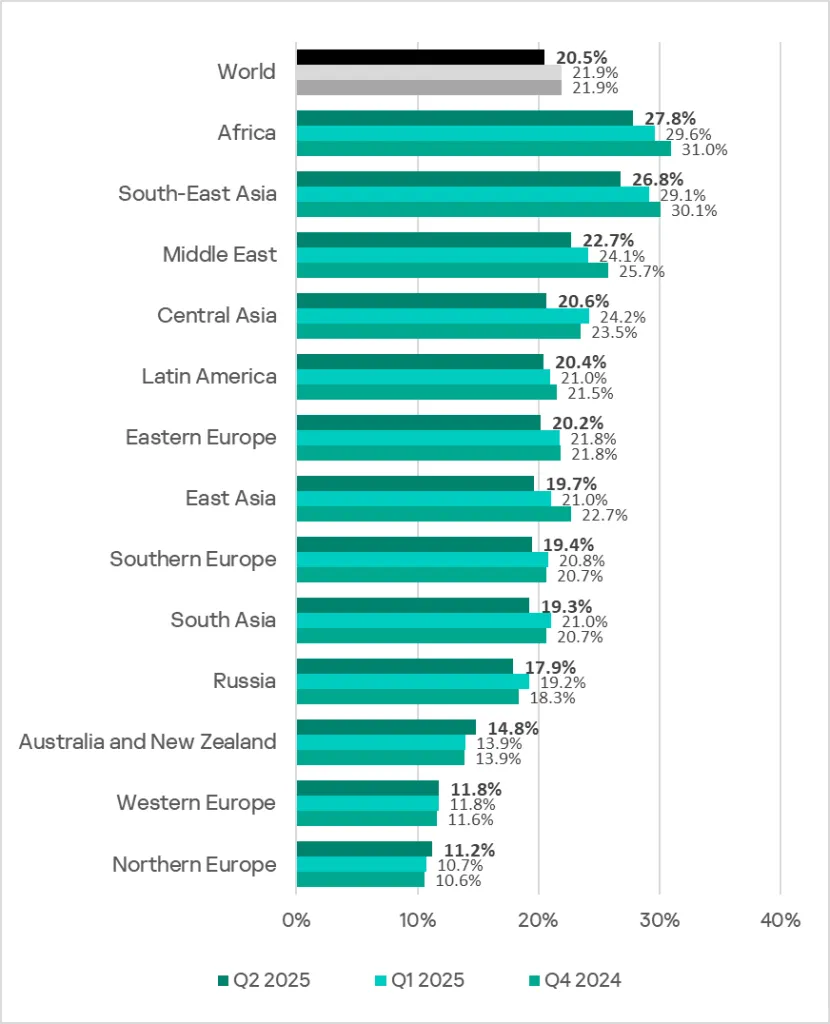

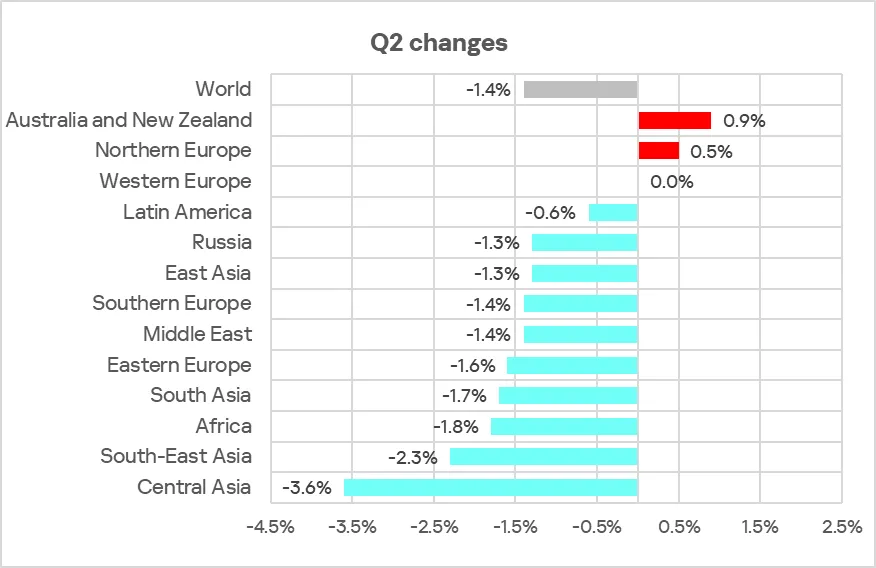

Regional betrachtet reichte der Prozentsatz der ICS-Computer, auf denen bösartige Objekte blockiert wurden, von 11,2 % in Nordeuropa bis 27,8 % in Afrika. Dies zeigt signifikante regionale Unterschiede in der Bedrohungsintensität und den Schutzmaßnahmen. In den meisten der in diesem Bericht untersuchten Regionen sanken die Zahlen im Vergleich zum Vorquartal. Lediglich in Australien und Neuseeland sowie in Nordeuropa stiegen sie an. Dies könnte auf gezielte Angriffe oder veränderte Cyberabwehr-Strategien in diesen Regionen hindeuten.

Regionale Rangliste der ICS-Computer mit blockierten Schadobjekten im Q2 2025

Regionale Rangliste der ICS-Computer mit blockierten Schadobjekten im Q2 2025

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Schadobjekten im Q2 2025

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Schadobjekten im Q2 2025

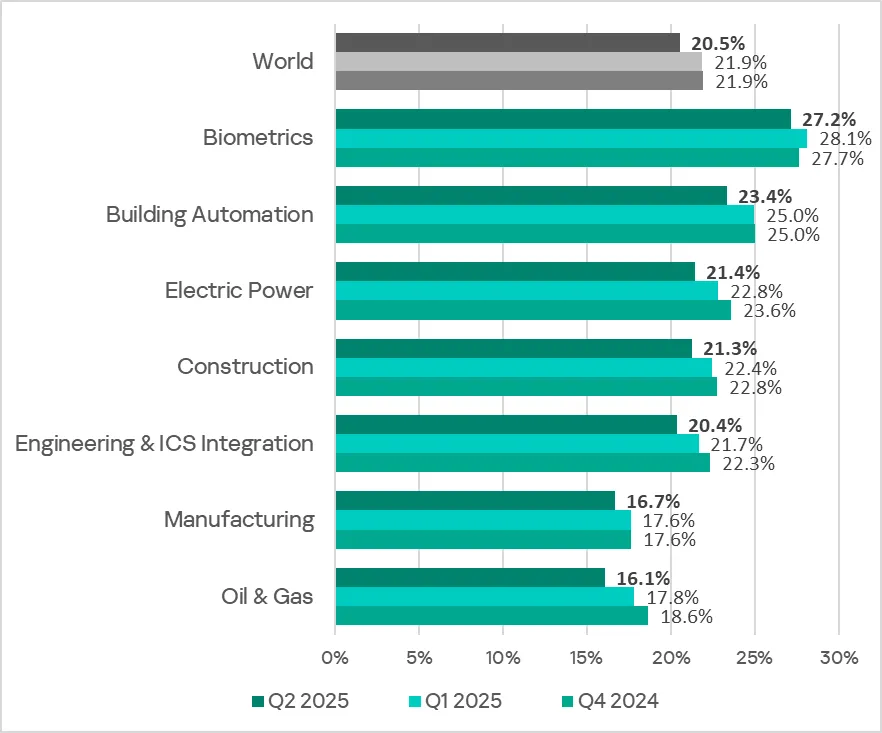

Ausgewählte Industrien unter Beschuss

Die Bedrohungslage variiert nicht nur regional, sondern auch stark zwischen verschiedenen Industriesektoren und OT-Infrastrukturen. Im zweiten Quartal 2025 führte der Biometrie-Sektor das Ranking der untersuchten Industrien und OT-Infrastrukturen hinsichtlich des Prozentsatzes der ICS-Computer an, auf denen bösartige Objekte blockiert wurden. Dies unterstreicht die wachsende Bedeutung des Schutzes sensibler biometrischer Daten und der damit verbundenen Systeme.

Ranking der Industrien nach Prozentsatz der ICS-Computer mit blockierten Schadobjekten im Q2 2025

Ranking der Industrien nach Prozentsatz der ICS-Computer mit blockierten Schadobjekten im Q2 2025

Erfreulicherweise sank im zweiten Quartal 2025 der Prozentsatz der ICS-Computer, auf denen bösartige Objekte blockiert wurden, in allen untersuchten Industrien. Dies könnte auf verbesserte Sicherheitsmaßnahmen, höhere Sensibilisierung oder veränderte Angriffsmuster zurückzuführen sein. Dennoch bleibt die Gefahr bestehen, und die kontinuierliche Überwachung und Anpassung von Sicherheitsstrategien ist entscheidend, um die Resilienz industrieller Anlagen gegenüber Cyberbedrohungen zu gewährleisten.

Vielfalt der Erkennbaren Schadobjekte

Die von Kaspersky-Produkten auf ICS-Computern blockierten Schadobjekte lassen sich anhand ihrer Verbreitungsmethode und ihres Zwecks in drei Hauptgruppen unterteilen. Diese Kategorisierung hilft, die Komplexität von Cyberangriffen besser zu verstehen und gezielte Abwehrmaßnahmen zu entwickeln.

- Schadobjekte zur Initialinfektion: Diese Kategorie umfasst hauptsächlich Denylisted Internet-Ressourcen, bösartige Skripte und Phishing-Seiten sowie schädliche Dokumente. Ihr primäres Ziel ist es, einen ersten Zugang zum System zu schaffen.

- Next-Stage Malware: Hierzu zählen Spyware, Ransomware, Miner in Form von ausführbaren Dateien für Windows und Web-Miner. Diese Malware wird nach der Initialinfektion eingesetzt, um weitere Angriffsziele zu verfolgen, wie Datendiebstahl, Systemverschlüsselung oder Kryptowährungs-Mining.

- Sich selbst verbreitende Malware: Diese Gruppe beinhaltet Würmer und Viren, die sich eigenständig in Netzwerken ausbreiten können.

Malware für AutoCAD fällt keiner spezifischen Gruppe zu, da sie sich auf vielfältige Weise verbreiten kann.

Schadobjekte, die als initiale Infektionsbedrohungen eingestuft werden, rangieren typischerweise am höchsten unter den Bedrohungskategorien hinsichtlich des Prozentsatzes der ICS-Computer, auf denen Bedrohungen blockiert wurden. Dies spiegelt sich in unseren Statistiken wider: Global und in fast allen Regionen sind bösartige Skripte und Phishing-Seiten sowie Denylisted Internet-Ressourcen die Top-Bedrohungskategorien.

Es ist zu beachten, dass in einem kleinen Prozentsatz der Fälle Bedrohungskategorien, die wir als Schadobjekte für die Initialinfektion einstufen, wie bösartige Links, in späteren Phasen eines Angriffs verwendet werden können. Zum Beispiel könnte ein Link zu einer bösartigen Ressource beim Scannen der Computerregistrierung entdeckt werden. Er erschien dort offensichtlich infolge der Aktivität eines anderen bösartigen Programms, bevor er identifiziert und blockiert wurde. Eine strengere Segmentierung der angegriffenen ICS-Computer in Kategorien basierend auf der blockierten Malware und den Quellen ihres Eindringens ist im Artikel „Dynamik externer und interner Bedrohungen für industrielle Kontrollsysteme“ beschrieben. Dieser Artikel eröffnet einen neuen Zyklus von Veröffentlichungen, die die Ergebnisse tiefergehender Forschungen zur ICS-Bedrohungslandschaft auf der Grundlage von Statistiken zur Aktivierung der Schutzkomponenten unserer Produkte präsentieren.

Prozentsatz der ICS-Computer, auf denen die Aktivität bösartiger Objekte verschiedener Kategorien blockiert wurde

Prozentsatz der ICS-Computer, auf denen die Aktivität bösartiger Objekte verschiedener Kategorien blockiert wurde

Die Veränderungen im Prozentsatz der ICS-Computer, auf denen die Aktivität von Schadobjekten aus verschiedenen Kategorien blockiert wurde, zeigen im zweiten Quartal 2025 interessante Trends. Die einzigen Anstiege waren bei den Prozentsätzen der ICS-Computer zu verzeichnen, auf denen Denylisted Internet-Ressourcen (1,2-mal mehr als im Vorquartal) und schädliche Dokumente (1,1-mal mehr) blockiert wurden. Dies deutet auf eine verstärkte Nutzung dieser Angriffsvektoren hin.

Bedrohungskategorien

Im zweiten Quartal 2025 blockierten Kaspersky-Schutzlösungen Malware von 10.408 verschiedenen Malware-Familien unterschiedlicher Kategorien in industriellen Automatisierungssystemen. Dies unterstreicht die enorme Vielfalt und Anpassungsfähigkeit der Cyberbedrohungen.

Typische Angriffe innerhalb eines OT-Netzwerks sind mehrstufige Prozesse, bei denen jeder nachfolgende Schritt der Angreifer darauf abzielt, Privilegien zu erhöhen und Zugang zu anderen Systemen zu erhalten, indem Sicherheitsprobleme von Industrieunternehmen, einschließlich technologischer Infrastrukturen, ausgenutzt werden.

Es ist erwähnenswert, dass Angreifer während des Angriffs häufig dieselben Schritte (TTPs) wiederholen, insbesondere wenn sie bösartige Skripte und etablierte Kommunikationskanäle mit der Verwaltungs- und Kontrollinfrastruktur (C2) nutzen, um sich seitlich im Netzwerk zu bewegen und den Angriff voranzutreiben.

Schadobjekte zur Initialinfektion

Diese Kategorie von Bedrohungen ist darauf ausgelegt, den ersten Fuß in ein System zu setzen. Ihre effektive Blockierung ist entscheidend, um nachfolgende, komplexere Angriffe zu verhindern.

Unerwünschte Internetressourcen (Denylisted Internet Resources)

Die Liste der Denylisted Internet-Ressourcen wird verwendet, um initiale Infektionsversuche zu verhindern. Insbesondere hilft sie, Folgendes auf ICS-Computern zu blockieren:

- Bekannte bösartige URLs und IP-Adressen, die von Bedrohungsakteuren zum Hosten von Payloads und Konfigurationen verwendet werden.

- Verdächtige (unzuverlässige) Webressourcen mit Unterhaltungs- und Gaming-Inhalten, die oft zur Bereitstellung unerwünschter Software, Krypto-Minern und bösartiger Skripte genutzt werden.

- CDN-Knoten (Content Delivery Network), die von Angreifern zur Verteilung bösartiger Skripte auf beliebten Websites verwendet werden.

- Datei- und Datenaustauschdienste, einschließlich Repositories, die oft von Angreifern zum Hosten von Next-Stage Payloads und Konfigurationen verwendet werden.

Eine erkannte bösartige Webressource wird möglicherweise nicht immer zu einer Denylist hinzugefügt, da Angreifer zunehmend legitime Internetressourcen und Dienste wie Content-Delivery-Netzwerk-Plattformen, Messenger und Cloud-Speicher nutzen. Diese Dienste ermöglichen die Verbreitung von bösartigem Code über einzigartige Links zu einzigartigen Inhalten, was den Einsatz von Reputationsblockierungstaktiken erschwert. Wir empfehlen dringend, dass Industrieorganisationen eine richtlinienbasierte Blockierung solcher Dienste implementieren, zumindest für OT-Netzwerke, wo der Bedarf an solchen Diensten aus objektiven Gründen äußerst selten ist.

Denylisted Internet-Ressourcen werden hauptsächlich von Bedrohungsakteuren zur Verbreitung von Malware sowie für Phishing-Angriffe und Kommando- und Kontrollinfrastrukturen (C2) verwendet. Ein signifikanter Teil dieser Ressourcen dient der Verteilung von bösartigen Skripten und Phishing-Seiten (HTML).

Hohe Parameterwerte deuten in der Regel auf eine schwache Kontrolle bei der Implementierung von Informationssicherheitsrichtlinien (ICS-Computer haben auf die eine oder andere Weise Zugang zum Internet), Schwachstellen beim Phishing-Schutz (viele bösartige Links werden über Phishing-Nachrichten zugestellt) und Mängel in der Informationssicherheitskultur (Mitarbeiter besuchen unsichere Internetressourcen und folgen bösartigen Links aus verdächtigen E-Mails und Social-Media-Nachrichten) hin.

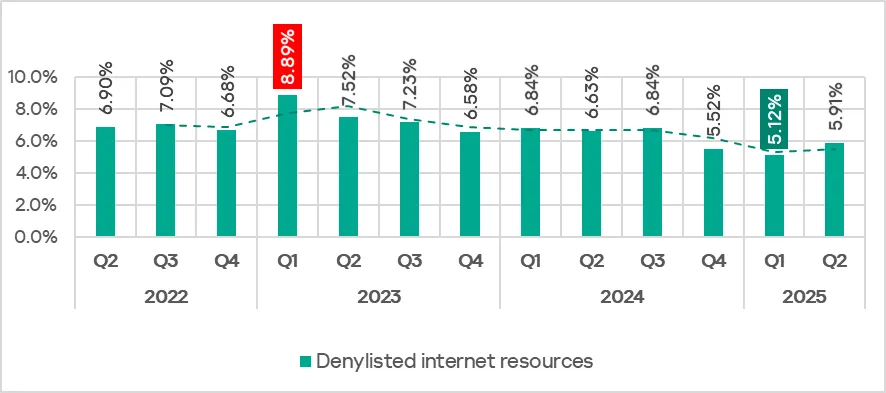

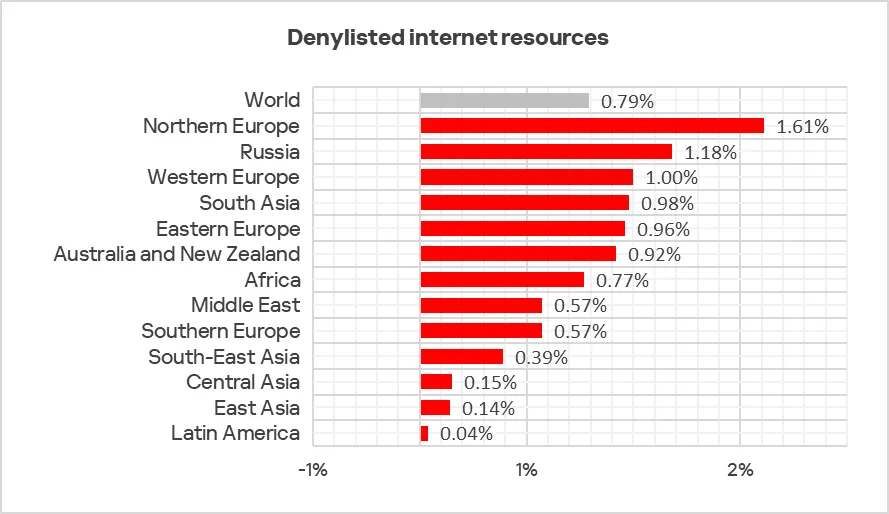

Im zweiten Quartal 2025 stieg der Prozentsatz der ICS-Computer, auf denen Denylisted Internet-Ressourcen blockiert wurden, auf 5,91 %. Dieser Anstieg unterstreicht die anhaltende Relevanz dieses Angriffsvektors.

Prozentsatz der ICS-Computer mit blockierten Denylisted Internet-Ressourcen, Q2 2022–Q2 2025

Prozentsatz der ICS-Computer mit blockierten Denylisted Internet-Ressourcen, Q2 2022–Q2 2025

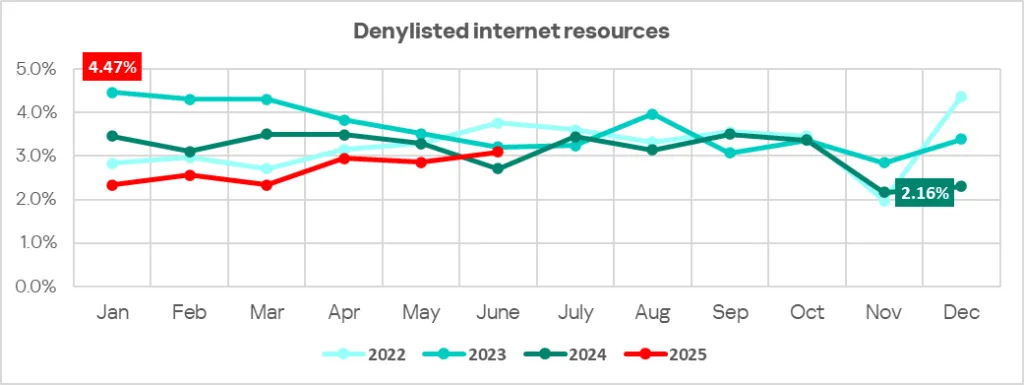

Die monatlichen Raten zeigen seit April 2023 eine klare Tendenz. In der ersten Hälfte des Jahres 2025 zeigte sich ein Aufwärtstrend beim Prozentsatz der ICS-Computer, auf denen Denylisted Internet-Ressourcen im Verlauf eines Monats blockiert wurden. Dies erfolgte, nachdem der Indikator im November 2024 seinen niedrigsten Wert über den angegebenen Zeitraum erreicht hatte.

Monatliche Entwicklung der ICS-Computer, auf denen Denylisted Internet-Ressourcen blockiert wurden, Januar 2022–Juni 2025

Monatliche Entwicklung der ICS-Computer, auf denen Denylisted Internet-Ressourcen blockiert wurden, Januar 2022–Juni 2025

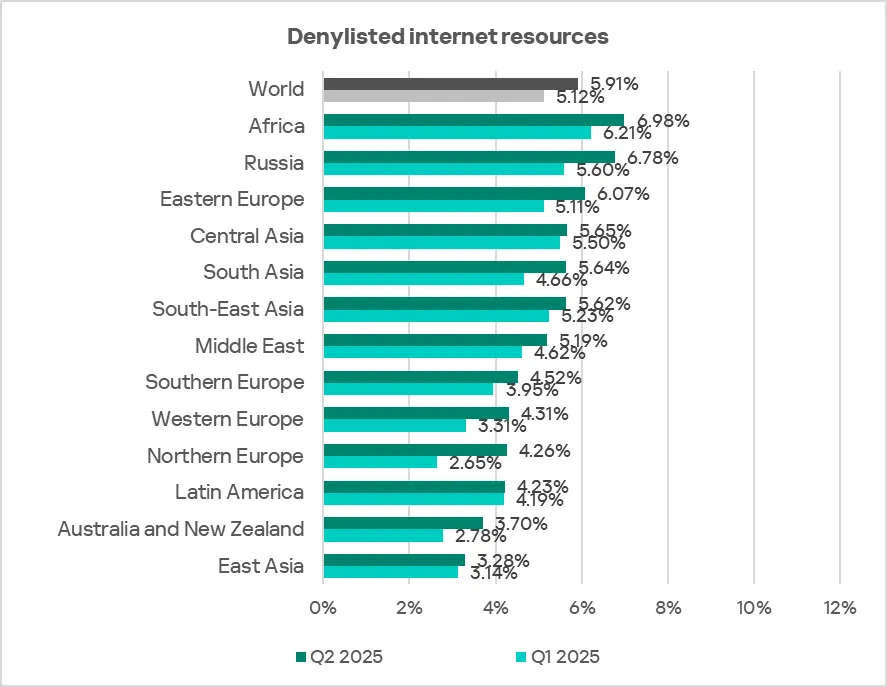

Regional variierte der Prozentsatz der ICS-Computer, auf denen Denylisted Internet-Ressourcen blockiert wurden, von 3,28 % in Ostasien bis 6,98 % in Afrika. Russland und Osteuropa gehörten ebenfalls zu den Top drei Regionen für diesen Indikator.

Regionale Rangliste der ICS-Computer mit blockierten Denylisted Internet-Ressourcen, Q2 2025

Regionale Rangliste der ICS-Computer mit blockierten Denylisted Internet-Ressourcen, Q2 2025

Nach einem Rückgang im Vorquartal stieg der Indikator im zweiten Quartal 2025 in allen Regionen an. Dieses Wachstum in allen Regionen ist mit der Hinzufügung direkter Links zu bösartigem Code verbunden, der auf beliebten öffentlichen Websites und Dateidiensten gehostet wird.

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Denylisted Internet-Ressourcen, Q2 2025

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Denylisted Internet-Ressourcen, Q2 2025

Schädliche Dokumente (MSOffice + PDF)

Angreifer versenden schädliche Dokumente hauptsächlich als Anhänge in Phishing-Nachrichten und verwenden sie bei Angriffen, die auf die initiale Infektion von Computern abzielen. Schädliche Dokumente enthalten typischerweise Exploits, bösartige Makros und Malware-Links.

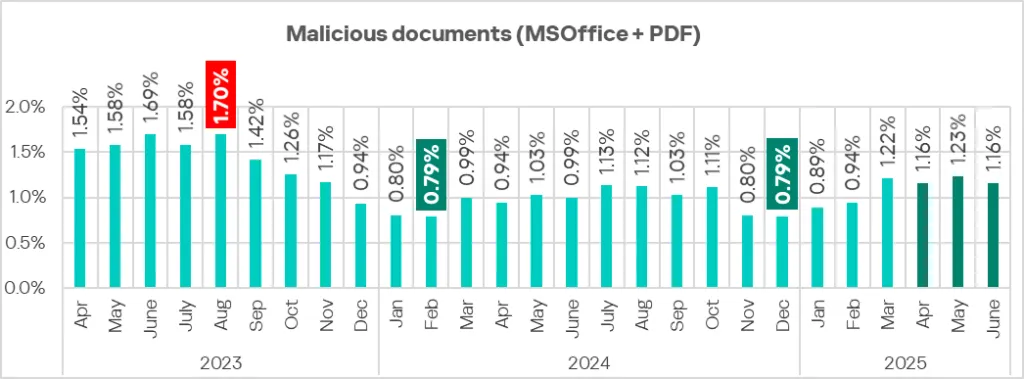

Nach einem Rückgang Ende 2024 ist der Prozentsatz der ICS-Computer, auf denen schädliche Dokumente blockiert wurden, in zwei aufeinanderfolgenden Quartalen gestiegen und erreichte wieder das Niveau von Q3 2024. Dies unterstreicht die anhaltende Beliebtheit dieser Methode bei Angreifern.

Das monatliche Auftreten dieses Indikators war im April–Juni 2025 höher als im gleichen Zeitraum 2024, was auf eine Intensivierung der Angriffe mit schädlichen Dokumenten hindeutet.

Prozentsatz der ICS-Computer mit blockierten schädlichen Dokumenten, April 2023–Juni 2025

Prozentsatz der ICS-Computer mit blockierten schädlichen Dokumenten, April 2023–Juni 2025

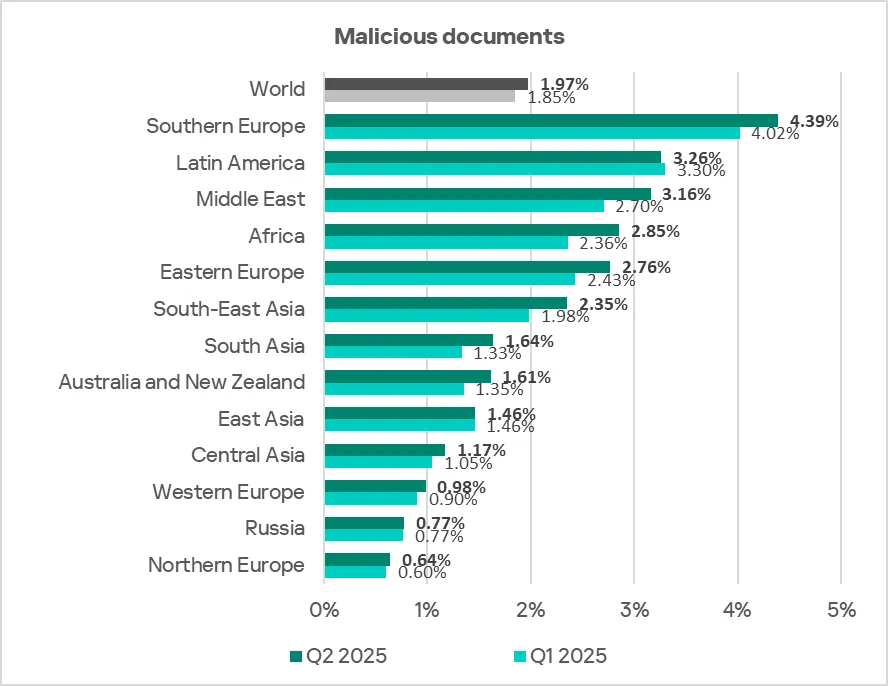

Regional reichte der Prozentsatz der ICS-Computer, auf denen schädliche Dokumente blockiert wurden, von 0,64 % in Nordeuropa bis 4,39 % in Südeuropa. Südeuropa, Lateinamerika und der Nahe Osten blieben die Top drei Regionen für diesen Indikator.

Regionale Rangliste der ICS-Computer mit blockierten schädlichen Dokumenten, Q2 2025

Regionale Rangliste der ICS-Computer mit blockierten schädlichen Dokumenten, Q2 2025

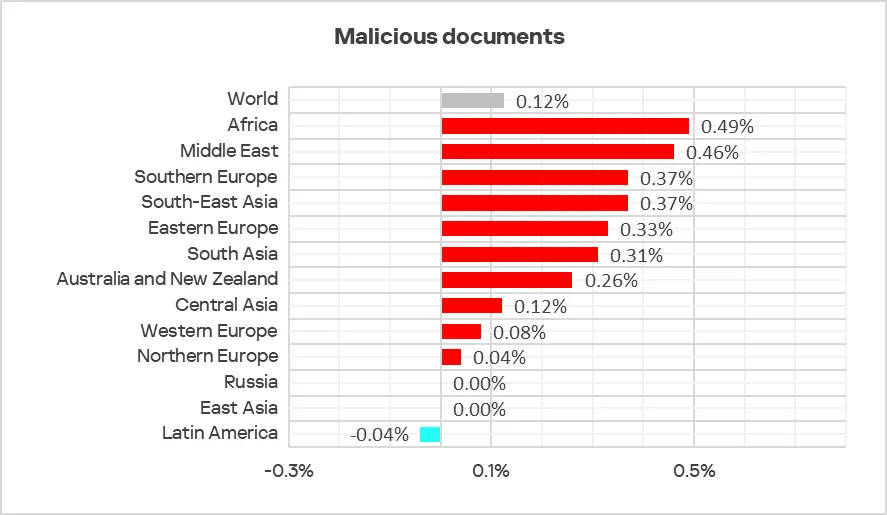

Im zweiten Quartal 2025 stieg der Prozentsatz in allen Regionen außer Lateinamerika. Dies deutet auf eine breitgefächerte Zunahme dieses Angriffsvektors hin.

Veränderungen im Prozentsatz der ICS-Computer mit blockierten schädlichen Dokumenten, Q2 2025

Veränderungen im Prozentsatz der ICS-Computer mit blockierten schädlichen Dokumenten, Q2 2025

Schädliche Skripte und Phishing-Seiten (JS und HTML)

Bösartige Akteure nutzen Skripte für eine Vielzahl von Zielen: Informationssammlung, Tracking, Umleitung des Browsers auf eine bösartige Website und das Hochladen verschiedener Arten von Malware (Spyware, lautlose Krypto-Mining-Tools, Ransomware) auf das System oder den Browser des Benutzers. Diese verbreiten sich über das Internet und E-Mails.

Im zweiten Quartal 2025 sank der Prozentsatz der ICS-Computer, auf denen bösartige Skripte und Phishing-Seiten blockiert wurden. Dies ist eine positive Entwicklung, die möglicherweise auf verbesserte Erkennungsmethoden oder eine Verschiebung der Angriffsstrategien hindeutet.

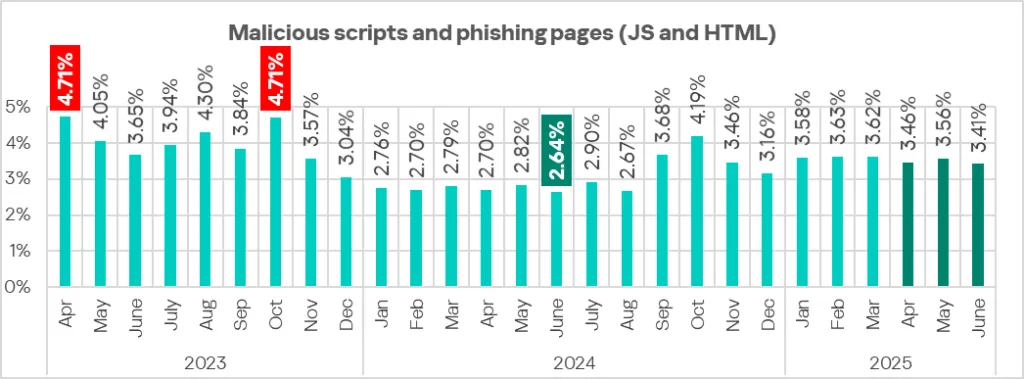

Prozentsatz der ICS-Computer mit blockierten bösartigen Skripten und Phishing-Seiten, April 2023–Juni 2025

Prozentsatz der ICS-Computer mit blockierten bösartigen Skripten und Phishing-Seiten, April 2023–Juni 2025

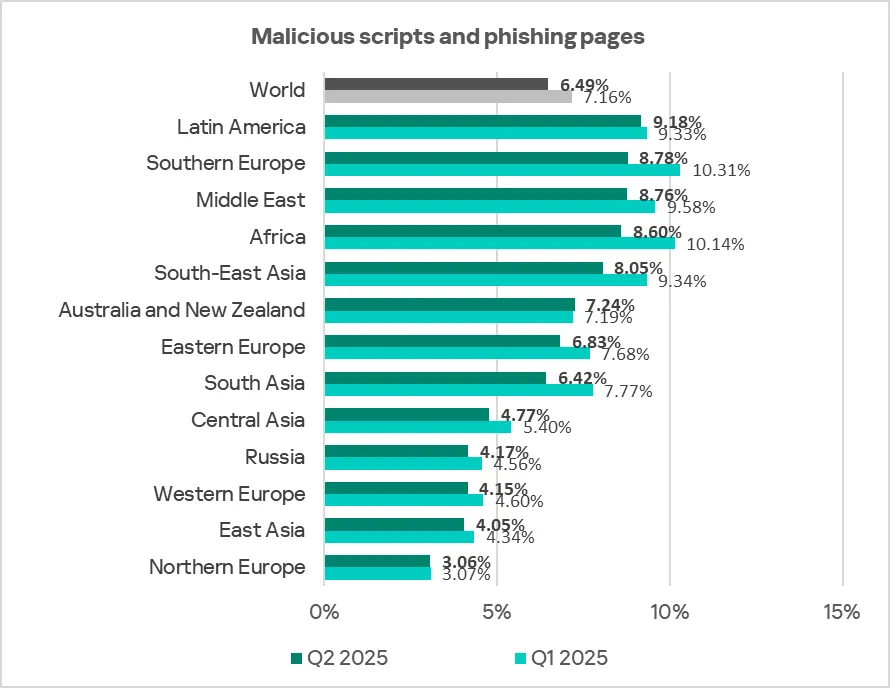

Regional reichte der Prozentsatz der ICS-Computer, auf denen bösartige Skripte und Phishing-Seiten blockiert wurden, von 3,06 % in Nordeuropa bis 9,18 % in Lateinamerika. Die Top drei Regionen für diesen Indikator waren Lateinamerika, Südeuropa und der Nahe Osten.

Regionale Rangliste der ICS-Computer mit blockierten bösartigen Skripten und Phishing-Seiten, Q2 2025

Regionale Rangliste der ICS-Computer mit blockierten bösartigen Skripten und Phishing-Seiten, Q2 2025

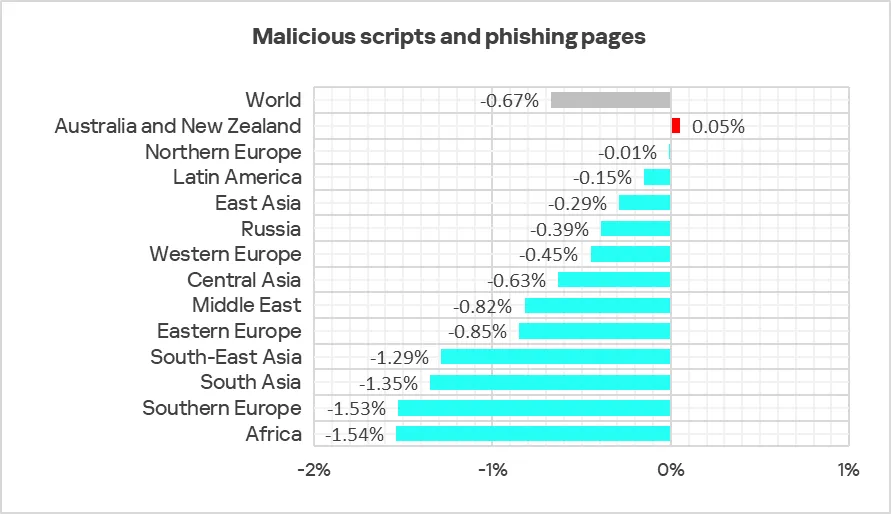

Im zweiten Quartal 2025 sank der Prozentsatz in allen Regionen außer Australien und Neuseeland. Dies deutet auf eine allgemein verringerte Aktivität dieses Bedrohungsvektors hin, mit einer Ausnahme.

Veränderungen im Prozentsatz der ICS-Computer mit blockierten bösartigen Skripten und Phishing-Seiten, Q2 2025

Veränderungen im Prozentsatz der ICS-Computer mit blockierten bösartigen Skripten und Phishing-Seiten, Q2 2025

Next-Stage Malware

Schadobjekte, die zur initialen Infektion von Computern verwendet werden, liefern Next-Stage Malware – Spyware, Ransomware und Miner – auf die Computer der Opfer. In der Regel gilt: Je höher der Prozentsatz der ICS-Computer, auf denen die initiale Infektions-Malware blockiert wird, desto höher ist auch der Prozentsatz für Next-Stage Malware.

Spyware

Spyware (Spy-Trojaner, Backdoors und Keylogger) findet sich in vielen Phishing-E-Mails, die an Industrieorganisationen gesendet werden. Spyware ist die am häufigsten erkannte Next-Stage Malware. Sie wird als Werkzeug für die Zwischenstufen eines Cyberangriffs (z. B. Aufklärung und Verbreitung über das Netzwerk) oder als Werkzeug für die letzte Phase des Angriffs verwendet, um vertrauliche Daten zu stehlen und zu exfiltrieren. Das ultimative Ziel der meisten Spyware-Angriffe ist es, Geld zu stehlen, aber Spyware wird auch bei gezielten Angriffen zur Cyber-Spionage eingesetzt.

Spyware wird auch verwendet, um Informationen zu stehlen, die zur Bereitstellung anderer Arten von Malware, wie Ransomware und lautlosen Minern, benötigt werden, sowie zur Vorbereitung gezielter Angriffe.

Das Erkennen von Spyware auf einem ICS-Computer deutet in der Regel darauf hin, dass der initiale Infektionsvektor funktioniert hat, sei es durch Klicken auf einen bösartigen Link, Öffnen eines Anhangs aus einer Phishing-E-Mail oder Anschließen eines infizierten USB-Laufwerks. Dies weist auf das Fehlen oder die Ineffektivität von Maßnahmen zum Schutz des OT-Netzwerkperimeters hin (z. B. Überwachung der Sicherheit der Netzwerkkommunikation und Implementierung von Richtlinien für die Verwendung von Wechselmedien).

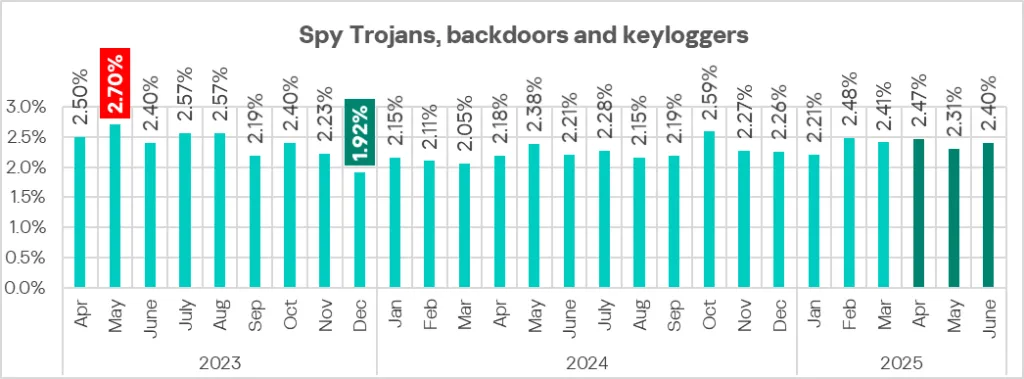

Im zweiten Quartal 2025 sank der Prozentsatz der ICS-Computer, auf denen Spyware blockiert wurde. Dies ist eine positive Entwicklung, die jedoch nicht über die anhaltende Bedrohung durch diese Art von Malware hinwegtäuschen sollte.

Der höchste monatliche Wert für Q2 2025 wurde im April verzeichnet, was auf eine erhöhte Aktivität in diesem Monat hindeutet.

Prozentsatz der ICS-Computer mit blockierter Spyware, April 2023–Juni 2025

Prozentsatz der ICS-Computer mit blockierter Spyware, April 2023–Juni 2025

Regional reichte der Prozentsatz der ICS-Computer, auf denen Spyware blockiert wurde, von 1,38 % in Westeuropa bis 6,82 % in Afrika. Die Top drei Regionen für diesen Indikator waren Afrika, Südeuropa und Südostasien.

Regionale Rangliste der ICS-Computer mit blockierter Spyware, Q2 2025

Regionale Rangliste der ICS-Computer mit blockierter Spyware, Q2 2025

Im Laufe des Quartals stieg der Prozentsatz der ICS-Computer, auf denen Spyware blockiert wurde, in Lateinamerika sowie in Australien und Neuseeland. Dies zeigt regionale Unterschiede in der Entwicklung dieser Bedrohung.

Veränderungen im Prozentsatz der ICS-Computer mit blockierter Spyware, Q2 2025

Veränderungen im Prozentsatz der ICS-Computer mit blockierter Spyware, Q2 2025

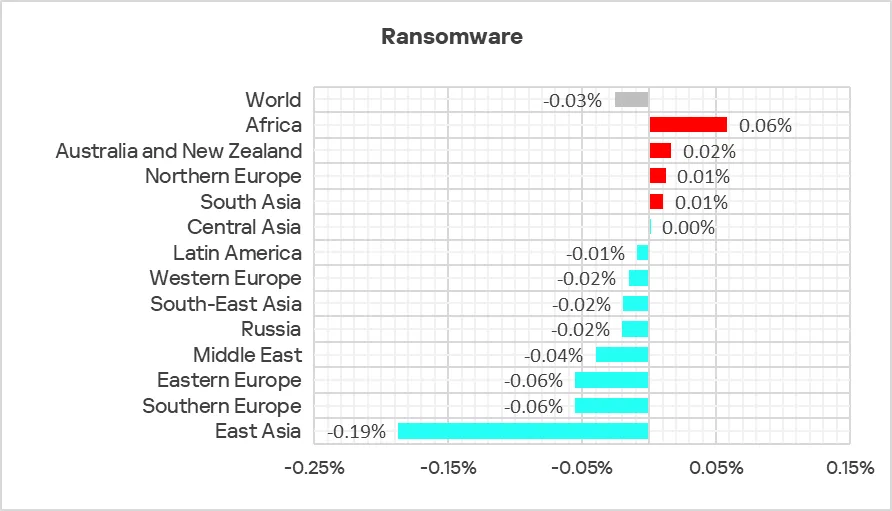

Ransomware

Der Prozentsatz der ICS-Computer, auf denen Ransomware blockiert wurde, sank im zweiten Quartal in Folge, nachdem er Ende 2024 gestiegen war. Dies könnte auf eine verbesserte Abwehr oder eine Verlagerung der Angriffsstrategien hindeuten, doch bleibt Ransomware eine ernsthafte Bedrohung.

Die monatlichen Werte für das Quartal sind vergleichbar mit denen der ersten drei Monate des Jahres 2025. Dies deutet auf eine relative Stabilität in der Ransomware-Aktivität hin, wenngleich auf einem immer noch besorgniserregenden Niveau.

Prozentsatz der ICS-Computer mit blockierter Ransomware, April 2023–Juni 2025

Prozentsatz der ICS-Computer mit blockierter Ransomware, April 2023–Juni 2025

Regional reichte der Prozentsatz der ICS-Computer, auf denen Ransomware blockiert wurde, von 0,07 % in Westeuropa bis 0,31 % in Afrika. Die Top drei Regionen für diesen Indikator waren Afrika, der Nahe Osten und Zentralasien.

Regionale Rangliste der ICS-Computer mit blockierter Ransomware, Q2 2025

Regionale Rangliste der ICS-Computer mit blockierter Ransomware, Q2 2025

Afrika war führend beim Wachstum dieses Indikators, was auf eine erhöhte Anfälligkeit oder gezielte Angriffe in dieser Region hindeutet.

Veränderungen im Prozentsatz der ICS-Computer mit blockierter Ransomware, Q2 2025

Veränderungen im Prozentsatz der ICS-Computer mit blockierter Ransomware, Q2 2025

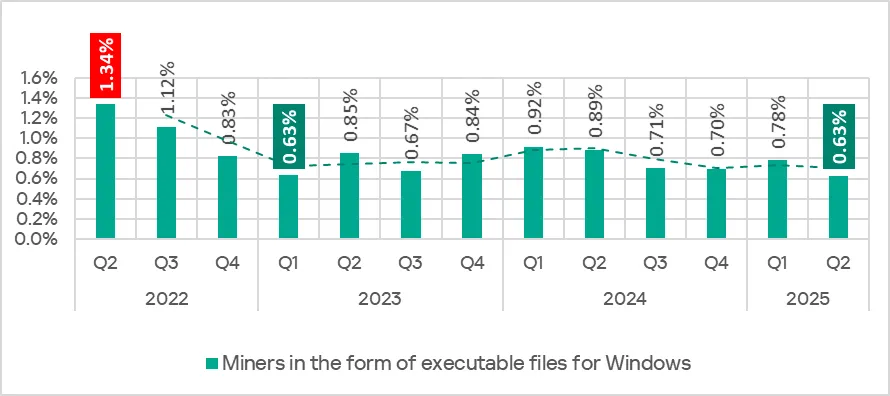

Miner in Form von ausführbaren Windows-Dateien

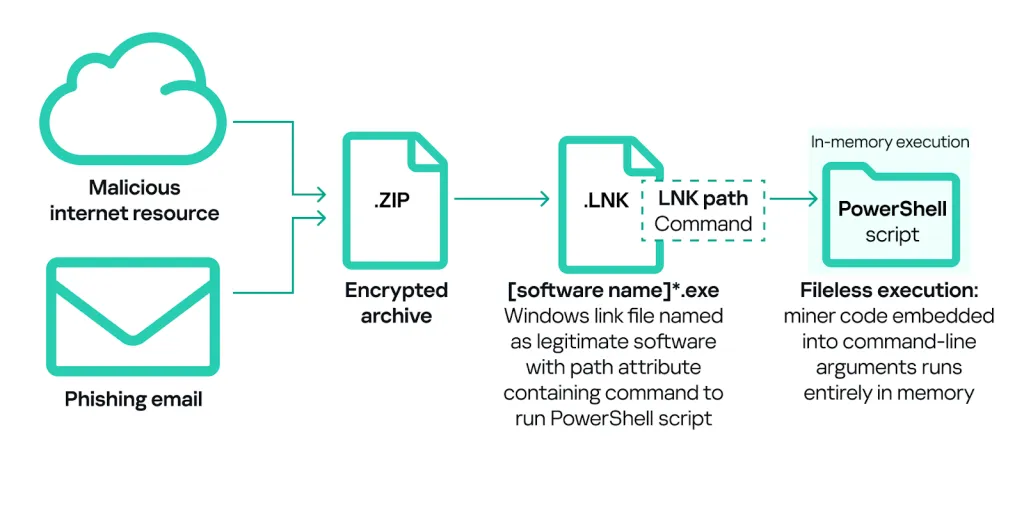

Neben „klassischen“ Minern – Anwendungen, die in .Net, C++ oder Python geschrieben und für verdecktes Krypto-Mining konzipiert sind – tauchen neue Formen auf. Beliebte „fileless“ Ausführungstechniken werden weiterhin von verschiedenen Bedrohungsakteuren übernommen, darunter auch solche, die Krypto-Miner auf OT-Maschinen implantieren.

Ein signifikanter Teil der auf ICS-Computern gefundenen Windows-Miner bestand aus Archiven mit Namen, die legitime Software imitierten. Diese Archive enthielten keine tatsächliche Software, aber eine Windows LNK-Datei, die gemeinhin als Verknüpfung bekannt ist. Das Ziel (oder der Pfad), auf das die LNK-Datei verweist, ist jedoch keine legitime Anwendung, sondern ein Befehl, der bösartigen Code, wie ein PowerShell-Skript, ausführen kann. Bedrohungsakteure nutzen PowerShell zunehmend, um Malware, einschließlich Krypto-Miner, auszuführen, indem sie bösartigen Code direkt in Kommandozeilenargumente einbetten. Dieser Code läuft vollständig im Arbeitsspeicher, was eine dateilose Ausführung ermöglicht und die Erkennung minimiert.

Kill Chain Beispiel: Dateilose Ausführung bei Cryptomining-Angriffen

Kill Chain Beispiel: Dateilose Ausführung bei Cryptomining-Angriffen

Eine weitere gängige Methode zur Bereitstellung von Minern auf ICS-Computern beinhaltet die Verwendung legitimer Kryptowährungs-Mining-Software wie XMRig, NBMiner, OneZeroMiner und andere. Obwohl diese Miner nicht von Natur aus bösartig sind, werden sie von Sicherheitssystemen als RiskTools klassifiziert. Angreifer nutzen diese Miner aus, indem sie sie mit angepassten Konfigurationsdateien kombinieren, die es ermöglichen, die Aktivität des Miners vor dem Benutzer zu verbergen.

Im zweiten Quartal 2025 sank der Prozentsatz der ICS-Computer, auf denen Miner in Form von ausführbaren Dateien für Windows blockiert wurden, auf 0,63 %. Dies ist ein positiver Trend, der möglicherweise auf verbesserte Erkennung oder veränderte Angriffsmuster zurückzuführen ist.

Prozentsatz der ICS-Computer mit blockierten Minern in Form von ausführbaren Windows-Dateien, Q2 2022–Q2 2025

Prozentsatz der ICS-Computer mit blockierten Minern in Form von ausführbaren Windows-Dateien, Q2 2022–Q2 2025

Die monatliche Rate war im April mit 0,39 % am höchsten. Dies deutet auf eine Spitze der Aktivität in diesem Monat hin.

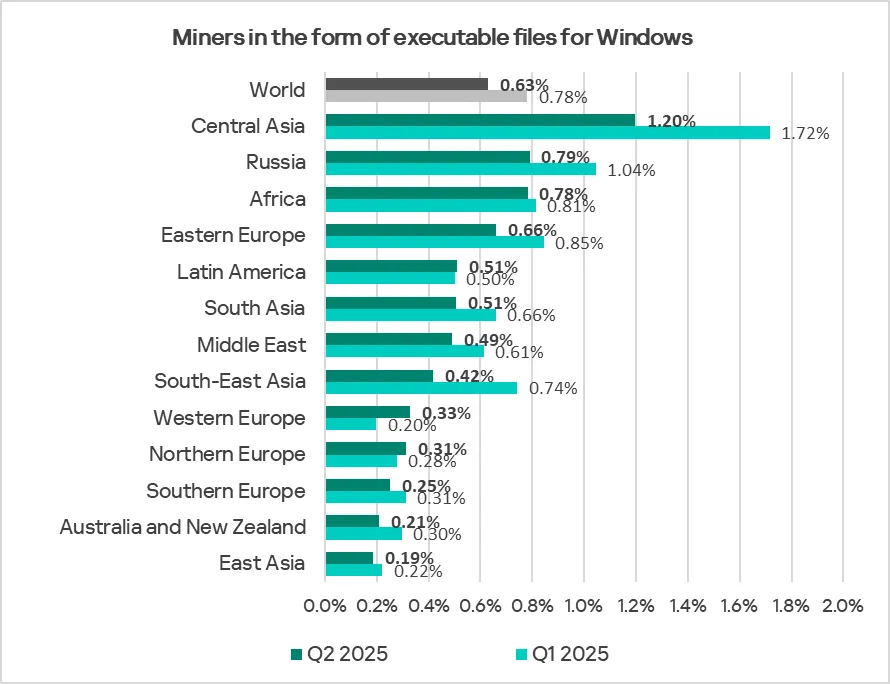

Regional reichte der Prozentsatz der ICS-Computer, auf denen Miner in Form von ausführbaren Dateien für Windows blockiert wurden, von 0,19 % in Ostasien bis 1,20 % in Zentralasien. Die Top drei Regionen für diesen Indikator waren Zentralasien, Russland und Afrika.

Regionale Rangliste der ICS-Computer mit blockierten Minern in Form von ausführbaren Windows-Dateien, Q2 2025

Regionale Rangliste der ICS-Computer mit blockierten Minern in Form von ausführbaren Windows-Dateien, Q2 2025

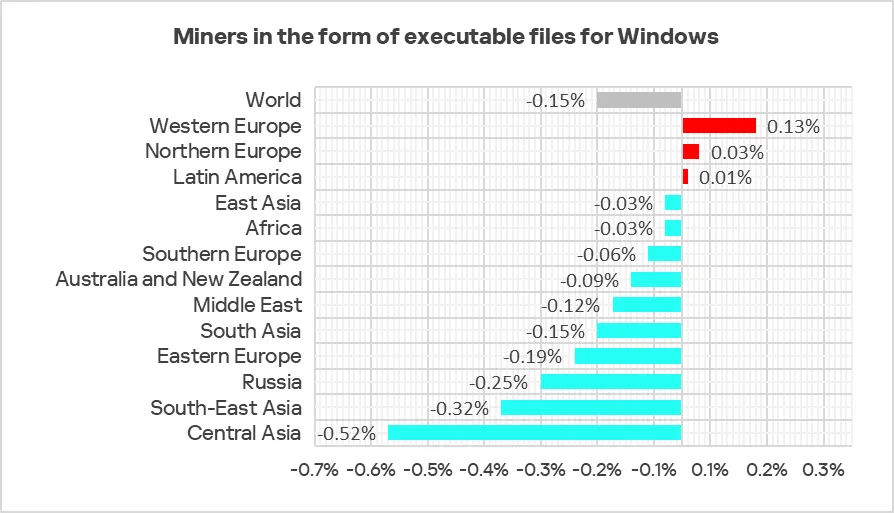

Im zweiten Quartal 2025 stieg der Prozentsatz der ICS-Computer, auf denen Miner in Form von ausführbaren Dateien für Windows blockiert wurden, am stärksten in Westeuropa. Dies erfordert besondere Aufmerksamkeit für diese Region.

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Minern in Form von ausführbaren Windows-Dateien, Q2 2025

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Minern in Form von ausführbaren Windows-Dateien, Q2 2025

Web-Miner

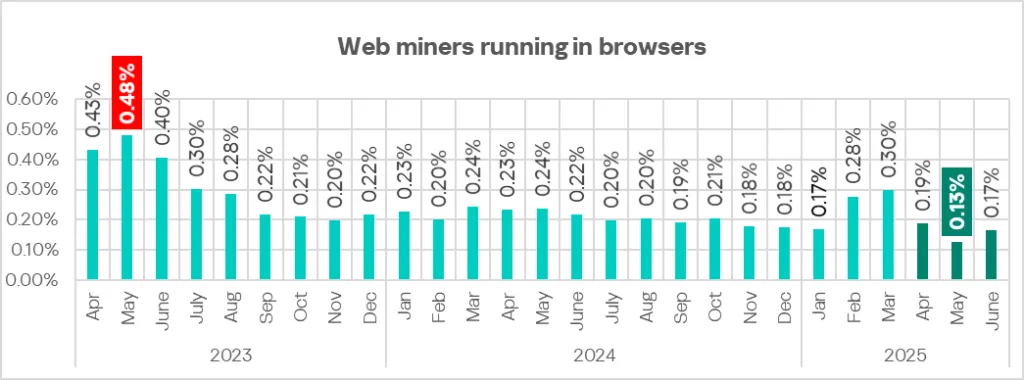

Im zweiten Quartal 2025 sank der Prozentsatz der ICS-Computer, auf denen Web-Miner blockiert wurden, auf 0,30 %. Dies ist der niedrigste Wert seit Q2 2022 und deutet auf eine signifikante Abnahme dieser Bedrohungsart hin.

Im Mai 2025 fiel die monatliche Rate auf den niedrigsten Punkt seit April 2023, was die abnehmende Präsenz von Web-Minern weiter unterstreicht.

Prozentsatz der ICS-Computer mit blockierten Web-Minern, April 2023–Juni 2025

Prozentsatz der ICS-Computer mit blockierten Web-Minern, April 2023–Juni 2025

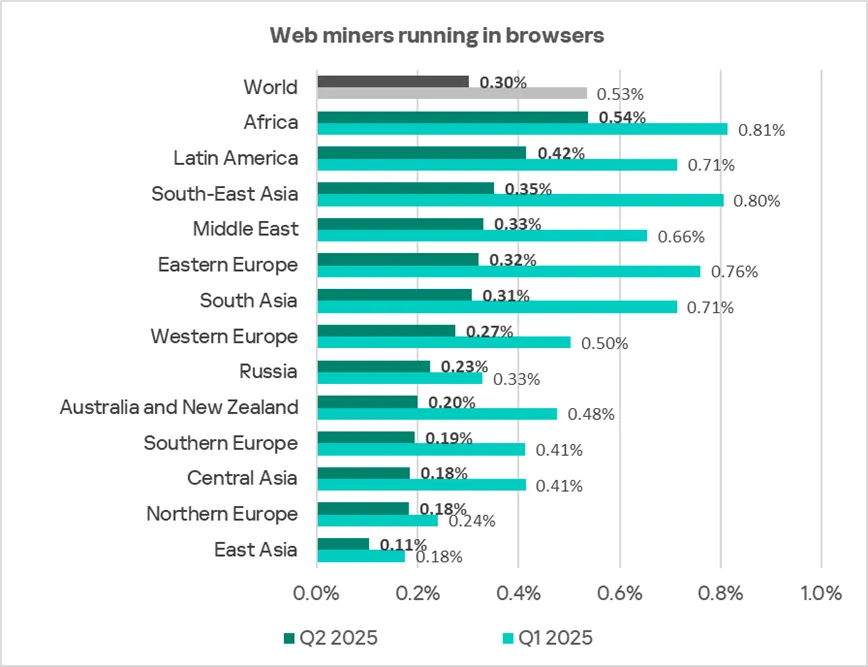

Regional reichte der Prozentsatz der ICS-Computer, auf denen Web-Miner blockiert wurden, von 0,11 % in Ostasien bis 0,54 % in Afrika. Die Top drei Regionen für diesen Indikator waren Afrika, Lateinamerika und Südostasien.

Regionale Rangliste der ICS-Computer mit blockierten Web-Minern, Q2 2025

Regionale Rangliste der ICS-Computer mit blockierten Web-Minern, Q2 2025

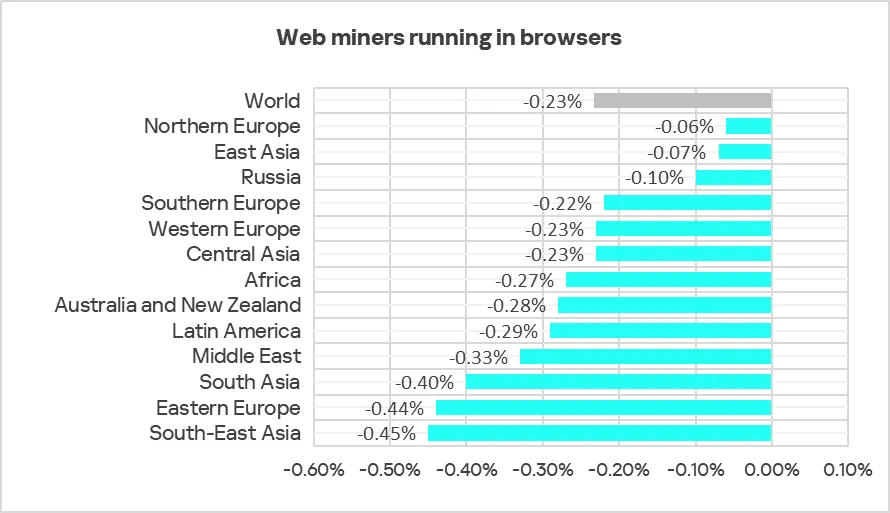

Im zweiten Quartal 2025 sank der Prozentsatz der ICS-Computer, auf denen Web-Miner blockiert wurden, in allen Regionen. Dies ist eine durchweg positive Entwicklung.

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Web-Minern, Q2 2025

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Web-Minern, Q2 2025

Selbstverbreitende Malware: Würmer und Viren

Selbstverbreitende Malware (Würmer und Viren) ist eine Kategorie für sich. Würmer und vireninfizierte Dateien wurden ursprünglich für die Initialinfektion verwendet, aber mit der Entwicklung der Botnet-Funktionalität nahmen sie Next-Stage-Merkmale an.

Um sich in ICS-Netzwerken zu verbreiten, setzen Viren und Würmer auf Wechselmedien, Netzwerkordner, infizierte Dateien einschließlich Backups und Netzwerkangriffe auf veraltete Software wie Radmin2.

Viele der sich noch verbreitenden Würmer und Viren sind ältere Varianten, deren Kommando- und Kontrollserver abgeschaltet wurden. Diese Arten von Malware können jedoch infizierte Systeme kompromittieren, indem sie Netzwerkports öffnen oder Konfigurationen ändern, Softwarefehler, Denial-of-Service und ähnliches verursachen.

Hohe Raten von selbstverbreitender Malware und Malware, die sich über Netzwerkordner auf Industrie-, Länder- oder regionaler Ebene verbreitet, deuten wahrscheinlich auf das Vorhandensein einer ungeschützten OT-Infrastruktur hin, der selbst grundlegender Endpunktschutz fehlt. Diese ungeschützten Computer werden zu Quellen der Malware-Verbreitung. Die Situation kann durch eine schwache Segmentierung eines Unternehmensnetzwerks und mangelnde Kontrolle über die Verwendung von Wechselmedien verschärft werden.

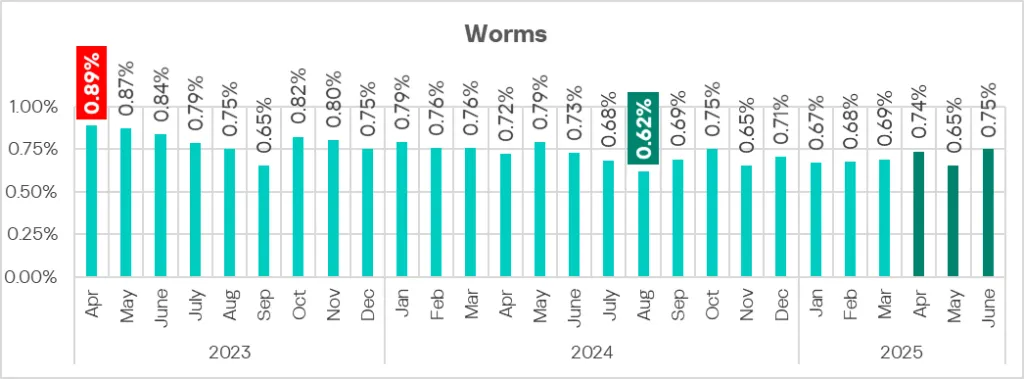

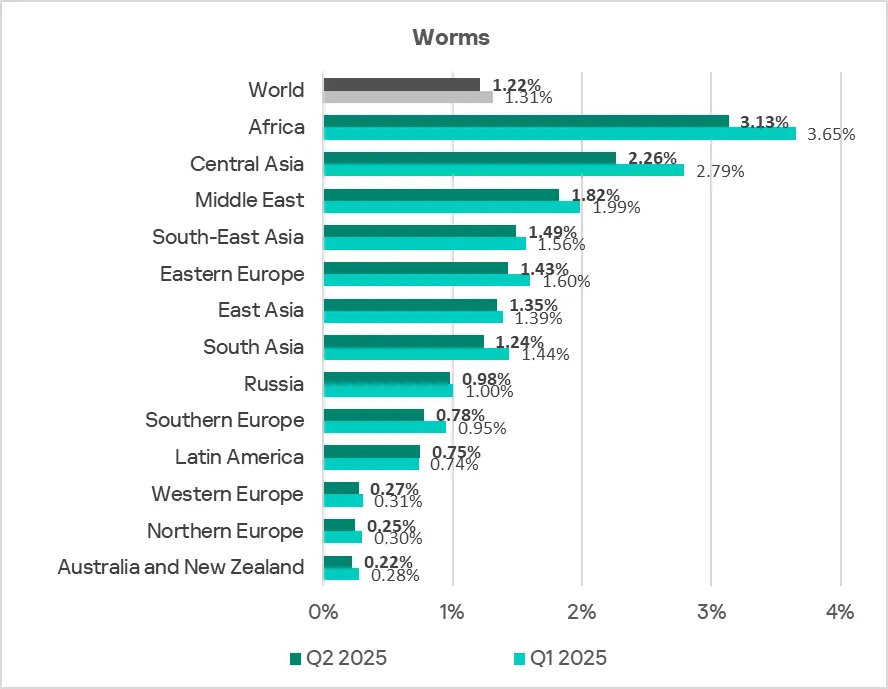

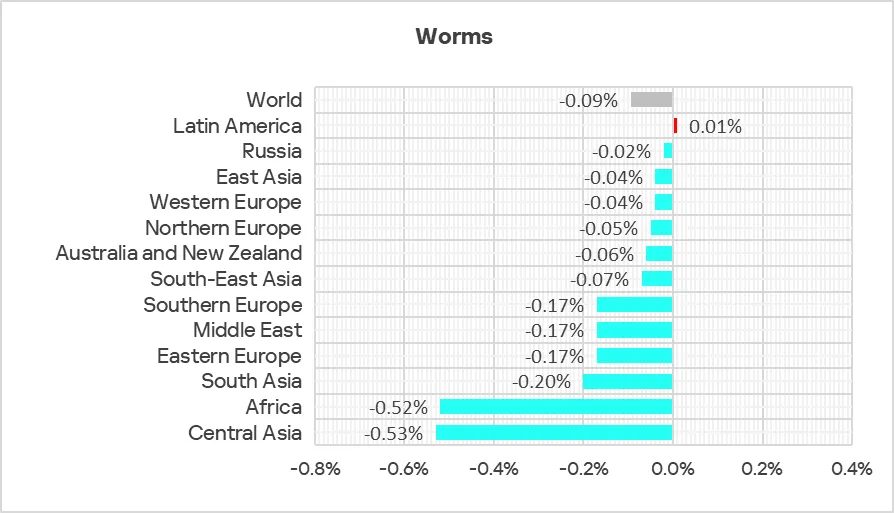

Würmer

Neue Wurmversionen, die von bösartigen Akteuren zur Verbreitung von Spyware, Ransomware und Minern verwendet werden, können auch in ICS-Netzwerken gefunden werden. In den meisten Fällen setzen sie auf Exploits von Netzwerkdiensten (z. B. SMB oder RDP), die von den Anbietern behoben wurden, aber immer noch in OT-Netzwerken vorhanden sind, auf zuvor gestohlene Anmeldeinformationen oder auf Brute-Force-Angriffe auf Netzwerkdienste.

Im zweiten Quartal 2025 sank der Prozentsatz der ICS-Computer, auf denen Würmer blockiert wurden, auf 1,22 %. Das ist der niedrigste Wert seit Q2 2022 und deutet auf eine positive Entwicklung hin.

Der höchste monatliche Wert des zweiten Quartals trat im Juni auf, was auf eine erhöhte Aktivität in diesem Monat hindeutet.

Prozentsatz der ICS-Computer mit blockierten Würmern, April 2023–Juni 2025

Prozentsatz der ICS-Computer mit blockierten Würmern, April 2023–Juni 2025

Regional reichte der Prozentsatz der ICS-Computer, auf denen Würmer blockiert wurden, von 0,22 % in Australien und Neuseeland bis 3,13 % in Afrika. Die Top drei Regionen für diesen Indikator waren Afrika, Zentralasien und der Nahe Osten.

Regionale Rangliste der ICS-Computer mit blockierten Würmern, Q2 2025

Regionale Rangliste der ICS-Computer mit blockierten Würmern, Q2 2025

Der Prozentsatz sank in allen Regionen außer Lateinamerika, was auf eine insgesamt verbesserte Lage bei den Wurmbedrohungen hindeutet.

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Würmern, Q2 2025

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Würmern, Q2 2025

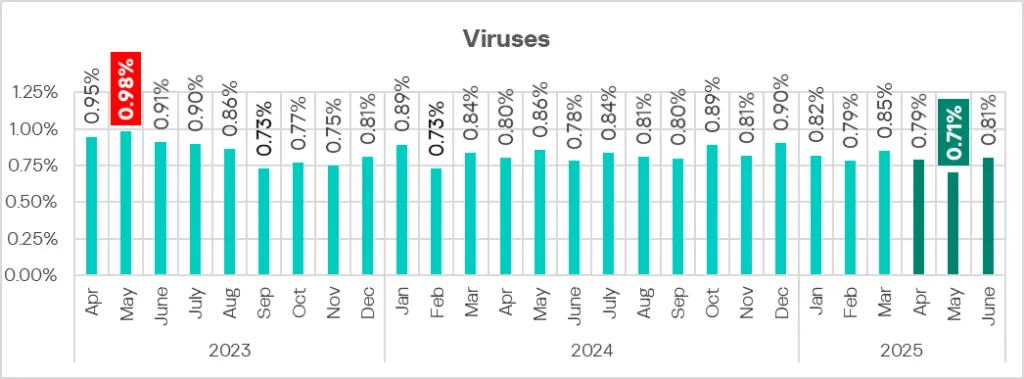

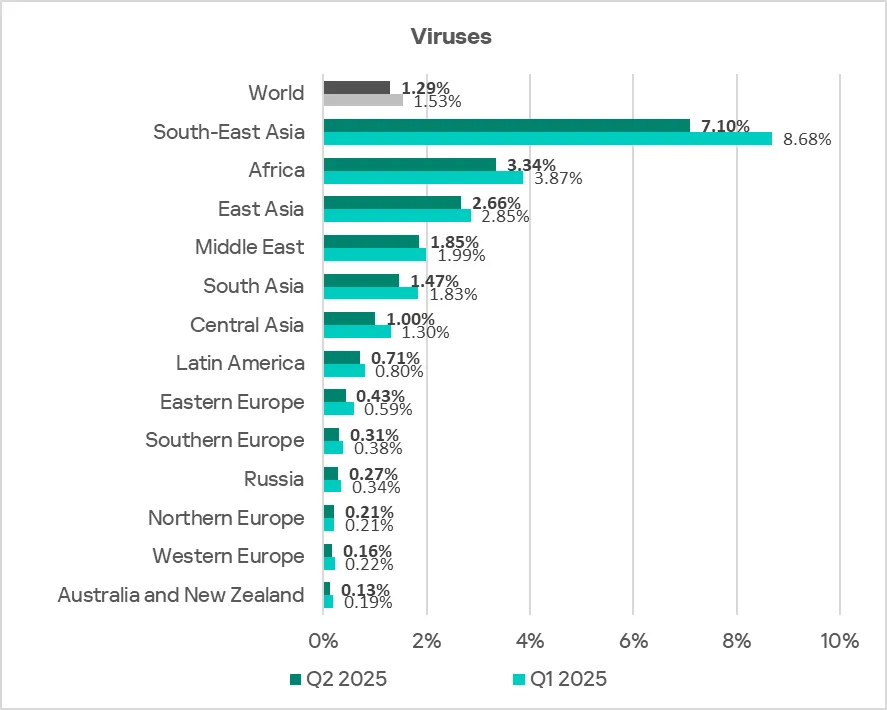

Viren

Wie bei den Würmern sank der Prozentsatz der ICS-Computer, auf denen Viren blockiert wurden, im zweiten Quartal 2025 und erreichte seinen niedrigsten Stand (1,29 %) seit Q2 2022. Dies ist ein ermutigendes Zeichen für die Cybersicherheit.

Im Mai erreichte die monatliche Rate ihren niedrigsten Punkt seit April 2023, was die rückläufige Tendenz bei Virenangriffen weiter verstärkt.

Prozentsatz der ICS-Computer mit blockierten Viren, April 2023–Juni 2025

Prozentsatz der ICS-Computer mit blockierten Viren, April 2023–Juni 2025

Regional reichte der Prozentsatz der ICS-Computern, auf denen Viren blockiert wurden, von 0,13 % in Australien und Neuseeland bis 7,10 % in Südostasien. Die Top drei Regionen für diesen Indikator waren Südostasien, Afrika und Ostasien.

Regionale Rangliste der ICS-Computer mit blockierten Viren, Q2 2025

Regionale Rangliste der ICS-Computer mit blockierten Viren, Q2 2025

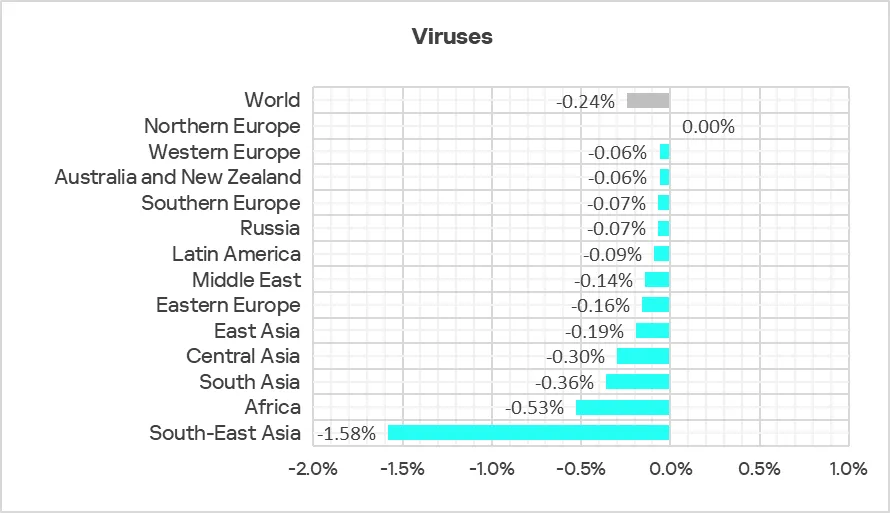

Im zweiten Quartal 2025 sank der Prozentsatz in allen Regionen außer Nordeuropa. Dies deutet auf eine positive globale Entwicklung hin, mit einer Ausnahme.

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Viren, Q2 2025

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Viren, Q2 2025

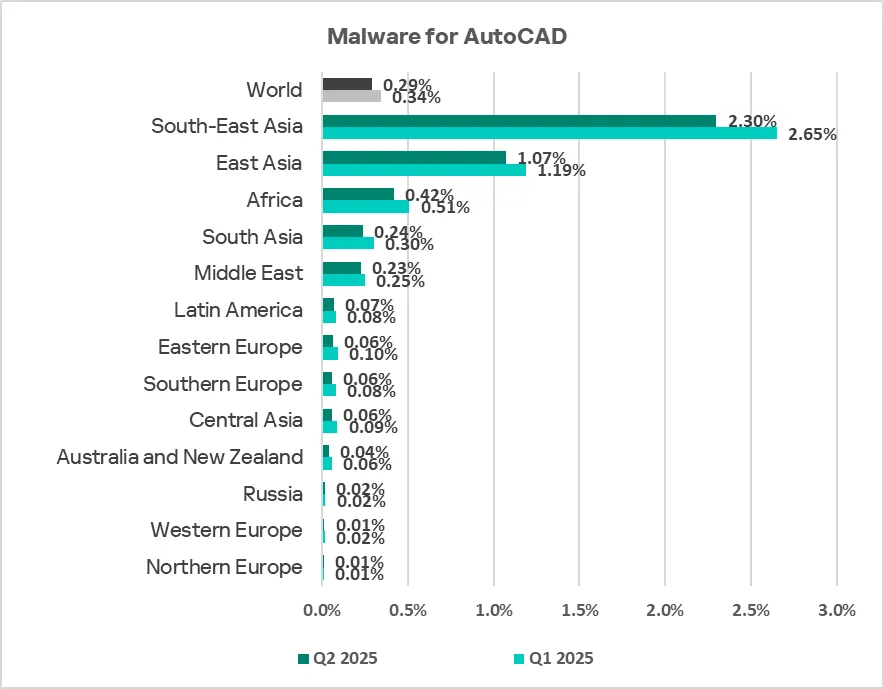

AutoCAD-Malware

Diese Kategorie von Malware kann sich auf vielfältige Weise verbreiten und gehört daher keiner spezifischen Gruppe an.

AutoCAD-Malware stellt typischerweise eine Bedrohung auf niedrigem Niveau dar und rangiert in den Malware-Kategorien zuletzt hinsichtlich des Prozentsatzes der ICS-Computer, auf denen sie blockiert wurde.

Im zweiten Quartal 2025 sank der Prozentsatz der ICS-Computer, auf denen AutoCAD-Malware blockiert wurde, weiter und erreichte den niedrigsten Stand seit Q2 2022. Dies ist eine erfreuliche Entwicklung, die möglicherweise auf verbesserte Erkennung oder geringere Verbreitung hindeutet.

Regional reichte der Prozentsatz der ICS-Computer, auf denen AutoCAD-Malware blockiert wurde, von 0,01 % in Nord- und Westeuropa bis 2,30 % in Südostasien. Dieselben Regionen, die beim Viren-Ranking führten, waren auch die Spitzenreiter beim Prozentsatz der ICS-Computern, auf denen AutoCAD-Malware blockiert wurde: Südostasien, Ostasien und Afrika.

Regionale Rangliste der ICS-Computer mit blockierter AutoCAD-Malware, Q2 2025

Regionale Rangliste der ICS-Computer mit blockierter AutoCAD-Malware, Q2 2025

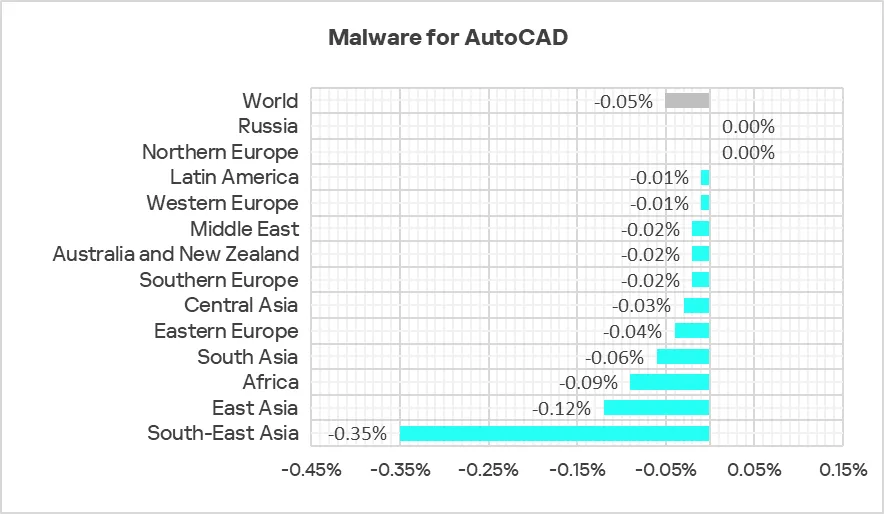

Wie bei Viren sank der Prozentsatz der ICS-Computer, auf denen AutoCAD-Malware blockiert wurde, in allen Regionen. Dies ist eine durchweg positive Entwicklung.

Veränderungen im Prozentsatz der ICS-Computer mit blockierter AutoCAD-Malware, Q2 2025

Veränderungen im Prozentsatz der ICS-Computer mit blockierter AutoCAD-Malware, Q2 2025

Hauptbedrohungsquellen

Je nach Bedrohungserkennungs- und -blockierungsszenario ist es nicht immer möglich, die Quelle zuverlässig zu identifizieren. Der Indizienbeweis für eine bestimmte Quelle kann der Typ (Kategorie) der blockierten Bedrohung sein.

Das Internet (Besuch bösartiger oder kompromittierter Internetressourcen; bösartige Inhalte, die über Messenger, Cloud-Datenspeicher- und -verarbeitungsdienste sowie CDNs verbreitet werden), E-Mail-Clients (Phishing-E-Mails) und Wechseldatenträger bleiben die Hauptbedrohungsquellen für Computer in der Technologieinfrastruktur eines Unternehmens.

Im zweiten Quartal 2025 stieg der Prozentsatz der ICS-Computer, auf denen Bedrohungen von E-Mail-Clients blockiert wurden, weiter an. Dieser Indikator stieg im Laufe des Quartals in allen Regionen.

Im Gegensatz dazu sank der globale Durchschnitt für andere Bedrohungsquellen. Dies deutet auf eine Verschiebung der Angriffsvektoren hin, wobei E-Mails eine immer wichtigere Rolle spielen.

Internet

Die Erkennung und Blockierung von Internetbedrohungen auf ICS-Computern, die durch Kaspersky-Produkte geschützt sind, bedeutet, dass zum Zeitpunkt der Erkennung von diesen Computern aus auf externe Dienste zugegriffen werden konnte.

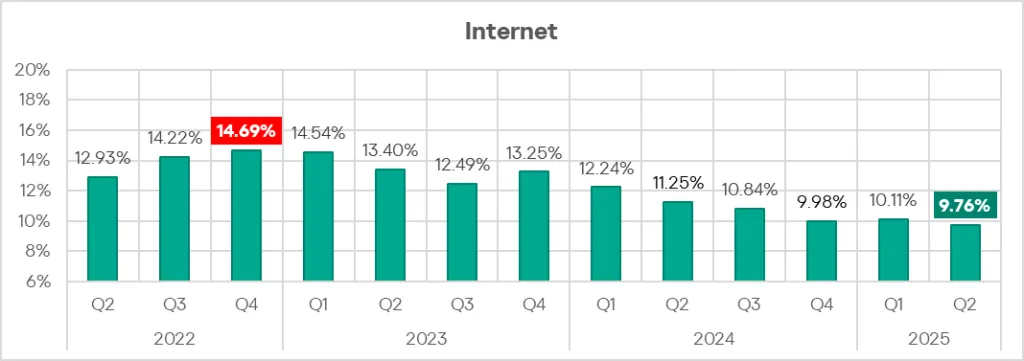

Im zweiten Quartal 2025 sank der Prozentsatz der ICS-Computern, auf denen Bedrohungen aus dem Internet blockiert wurden, auf 9,76 % und erreichte damit den niedrigsten Stand seit Q2 2022. Dies ist eine erfreuliche Entwicklung, die auf verbesserte Filterung oder geringere Online-Exposition hindeuten könnte.

Prozentsatz der ICS-Computer mit blockierten Internetbedrohungen, Q2 2022–Q2 2025

Prozentsatz der ICS-Computer mit blockierten Internetbedrohungen, Q2 2022–Q2 2025

Die Hauptkategorien von Internetbedrohungen, die auf ICS-Computern blockiert wurden, sind Denylisted Internet-Ressourcen, bösartige Skripte und Phishing-Seiten sowie Web-Miner.

Derselbe Computer kann im Laufe eines Quartals von mehreren Malware-Kategorien aus derselben Quelle angegriffen werden. Dieser Computer wird bei der Berechnung des Prozentsatzes der angegriffenen Computer für jede Bedrohungskategorie gezählt, aber für die Bedrohungsquelle nur einmal (wir zählen eindeutig angegriffene Computer). Darüber hinaus ist es nicht immer möglich, den ursprünglichen Infektionsversuch genau zu bestimmen. Daher übersteigt der Gesamtprozentsatz der ICS-Computer, auf denen verschiedene Kategorien von Bedrohungen aus einer bestimmten Quelle blockiert wurden, den Prozentsatz der Bedrohungen aus der Quelle selbst.

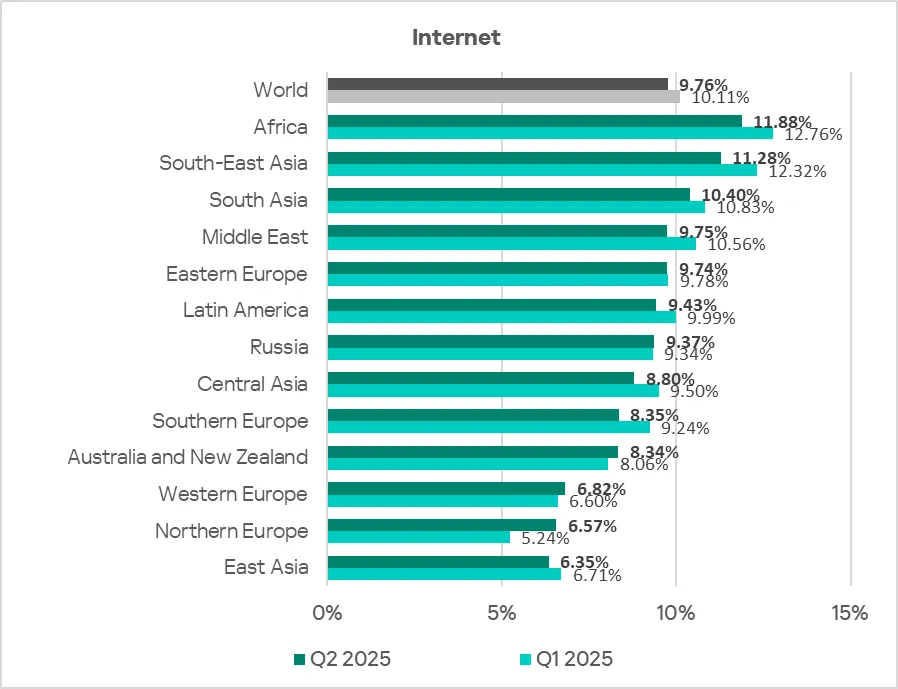

Regional reichte der Prozentsatz der ICS-Computern, auf denen Bedrohungen aus dem Internet blockiert wurden, von 6,35 % in Ostasien bis 11,88 % in Afrika. Die Top drei Regionen für diesen Indikator waren Afrika, Südostasien und Südasien.

Regionale Rangliste der ICS-Computer mit blockierten Internetbedrohungen, Q2 2025

Regionale Rangliste der ICS-Computer mit blockierten Internetbedrohungen, Q2 2025

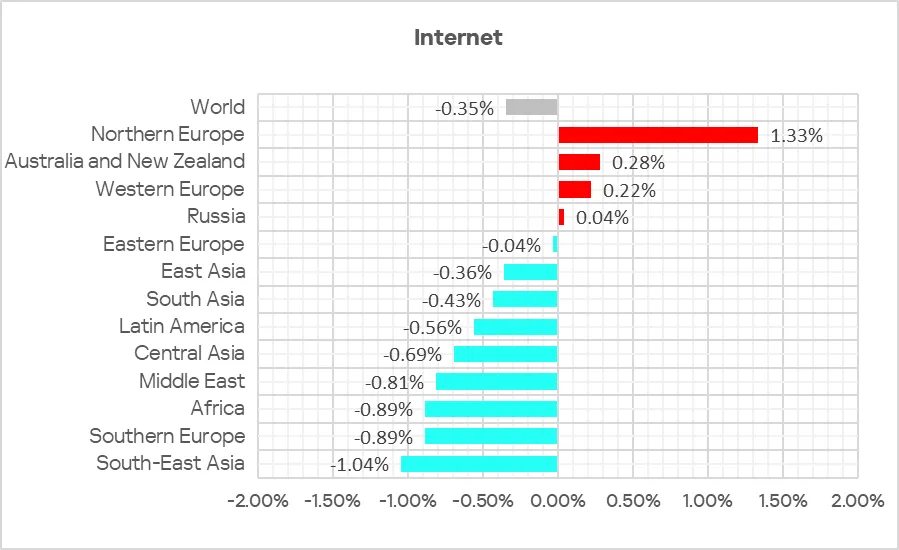

Im zweiten Quartal 2025 stieg der Prozentsatz in vier Regionen, wobei der bemerkenswerteste Anstieg in Nordeuropa zu verzeichnen war. Dies erfordert eine genaue Beobachtung dieser Regionen.

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Internetbedrohungen, Q2 2025

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Internetbedrohungen, Q2 2025

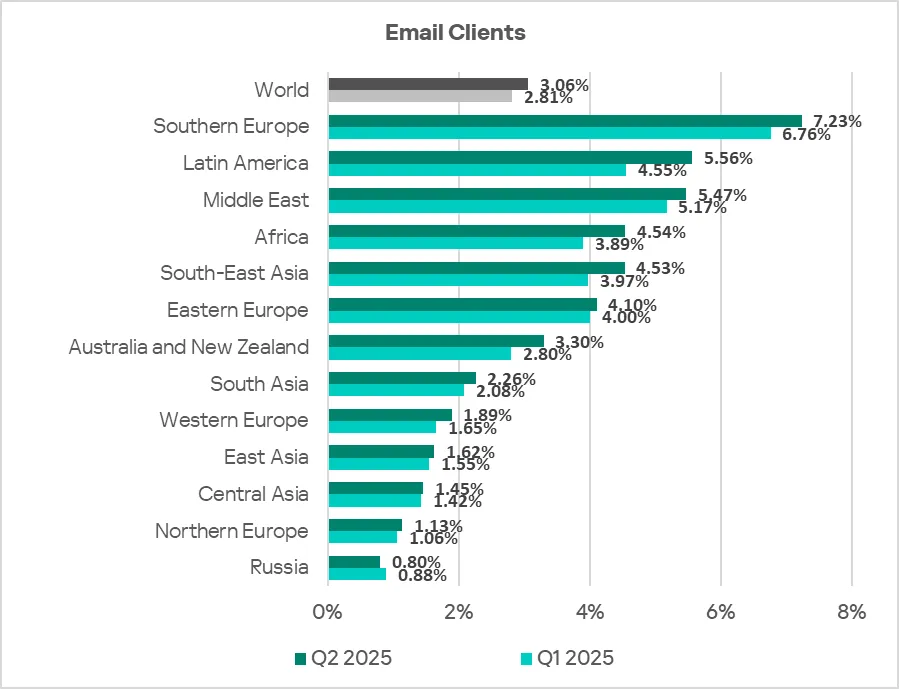

E-Mail-Clients

Einige erkannte und blockierte Bedrohungen werden über das E-Mail-Zustellsystem an geschützte Computer geliefert und/oder versuchen, über die E-Mail-Client-Anwendung Zugang zu erhalten.

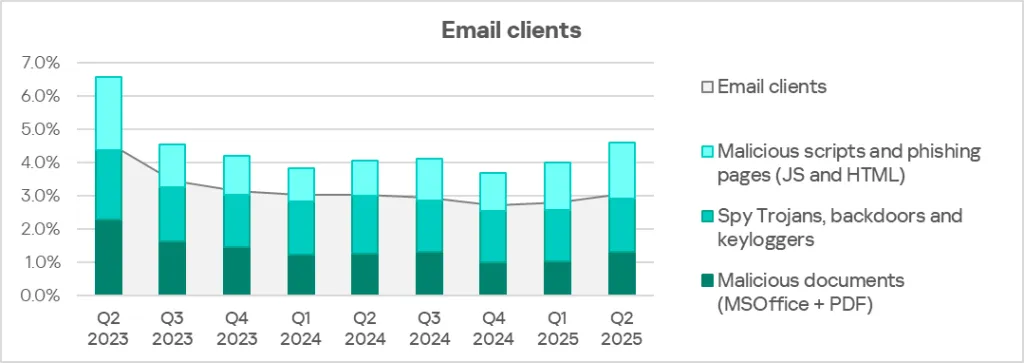

Im zweiten Quartal 2025 stieg der Prozentsatz der ICS-Computern, auf denen Bedrohungen von E-Mail-Clients blockiert wurden, weiter an. Dies unterstreicht die wachsende Bedeutung von E-Mail als Angriffsvektor.

Prozentsatz der ICS-Computer mit blockierten Bedrohungen von E-Mail-Clients, Q2 2023–Q2 2025

Prozentsatz der ICS-Computer mit blockierten Bedrohungen von E-Mail-Clients, Q2 2023–Q2 2025

Die Hauptkategorien von Bedrohungen von E-Mail-Clients, die auf ICS-Computern blockiert wurden, sind schädliche Dokumente, Spyware, bösartige Skripte und Phishing-Seiten.

Um der Erkennung zu entgehen, wurde der größte Teil der in Phishing-E-Mails entdeckten Spyware in Form eines Archivs oder eines mehrschichtigen Skripts geliefert, entweder als separate Datei oder eingebettet in Office-Dokumentformate.

Regional reichte der Prozentsatz der ICS-Computern, auf denen Bedrohungen von E-Mail-Clients blockiert wurden, von 0,80 % in Russland bis 7,23 % in Südeuropa. Die Top drei Regionen für diesen Indikator waren Südeuropa, Lateinamerika und der Nahe Osten.

Regionale Rangliste der ICS-Computer mit blockierten Bedrohungen von E-Mail-Clients, Q2 2025

Regionale Rangliste der ICS-Computer mit blockierten Bedrohungen von E-Mail-Clients, Q2 2025

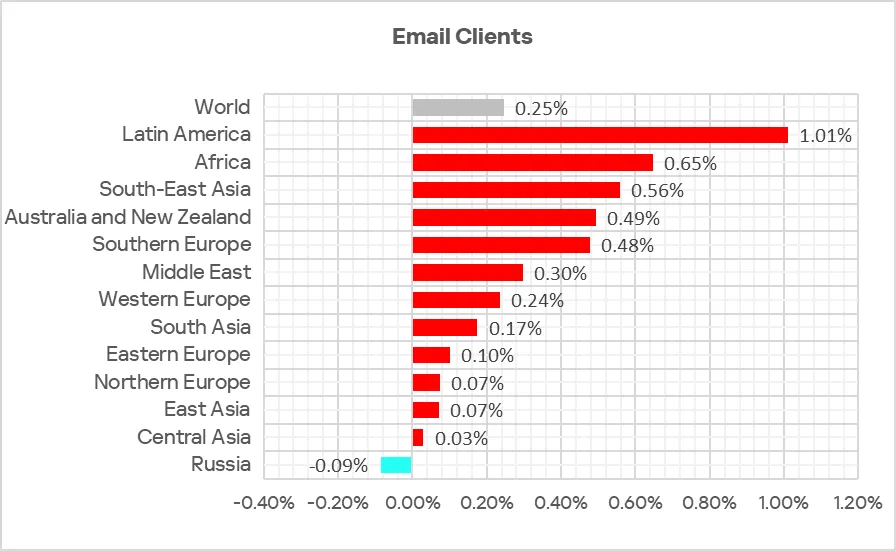

Im zweiten Quartal 2025 stieg der Prozentsatz der ICS-Computern, auf denen Bedrohungen von E-Mail-Clients blockiert wurden, in allen Regionen außer Russland an. Der größte Anstieg war in Lateinamerika zu verzeichnen.

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Bedrohungen von E-Mail-Clients, Q2 2025

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Bedrohungen von E-Mail-Clients, Q2 2025

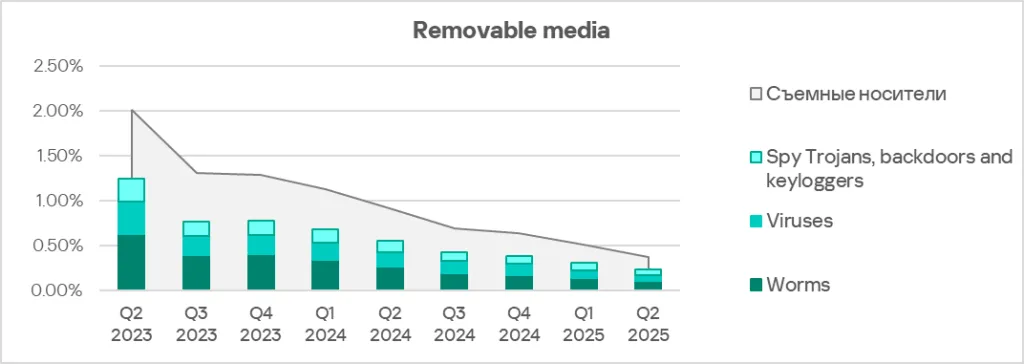

Wechselmedien

Im zweiten Quartal 2025 sank der Prozentsatz der ICS-Computern, auf denen Bedrohungen von Wechselmedien blockiert wurden, weiter und erreichte den niedrigsten Stand seit Anfang 2022. Dies ist eine positive Entwicklung, die auf verbesserte Richtlinien und Kontrollen hindeuten könnte.

Prozentsatz der ICS-Computer mit blockierten Bedrohungen von Wechselmedien, Q2 2023–Q2 2025

Prozentsatz der ICS-Computer mit blockierten Bedrohungen von Wechselmedien, Q2 2023–Q2 2025

Die Hauptkategorien von Bedrohungen, die beim Anschließen von Wechselmedien an ICS-Computer blockiert werden, sind Würmer, Viren und Spyware.

Die meisten auf Wechselmedien erkannten Würmer und Viren sind entweder Varianten veralteter polymorpher Malware (um 2010 aufgetaucht) oder moderne modulare Krypto-Miner. Diese modernen Krypto-Miner können sich über lokale Netzwerke verbreiten, indem sie Anmeldeinformationen von infizierten Hosts stehlen, bekannte, aber ungepatchte Schwachstellen ausnutzen und Brute-Force-Angriffe auf Netzwerkdienste durchführen.

Die meisten auf Wechselmedien erkannten Spyware-Komponenten bestanden aus universellen Komponenten sowohl moderner als auch veralteter Würmer, wie Stealern, Ladern und AV-Killern.

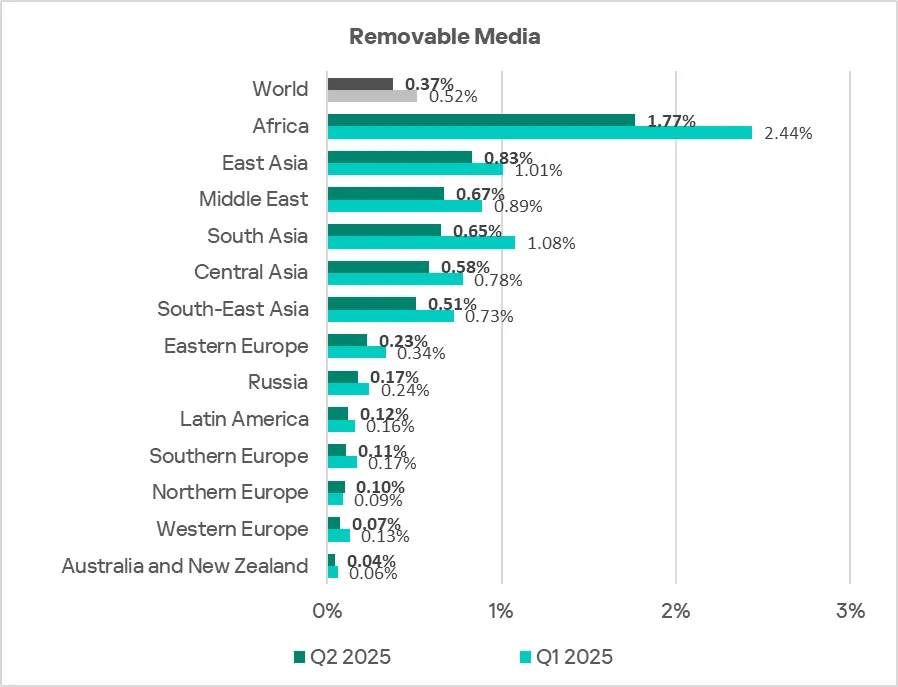

Regional reichte der Prozentsatz der ICS-Computern, auf denen Bedrohungen von Wechselmedien blockiert wurden, von 0,04 % in Australien und Neuseeland bis 1,77 % in Afrika. Die Top drei Regionen für diesen Indikator waren Afrika, Ostasien und der Nahe Osten.

Regionale Rangliste der ICS-Computer mit blockierten Bedrohungen von Wechselmedien, Q2 2025

Regionale Rangliste der ICS-Computer mit blockierten Bedrohungen von Wechselmedien, Q2 2025

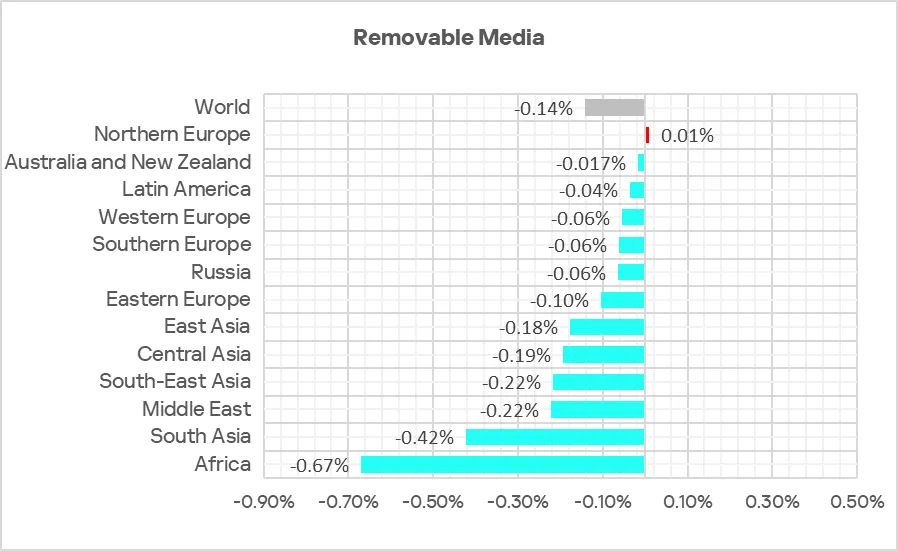

Im zweiten Quartal 2025 sank der Prozentsatz in allen Regionen außer Nordeuropa. Dies ist eine weitgehend positive Entwicklung.

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Bedrohungen von Wechselmedien, Q2 2025

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Bedrohungen von Wechselmedien, Q2 2025

Netzwerkordner

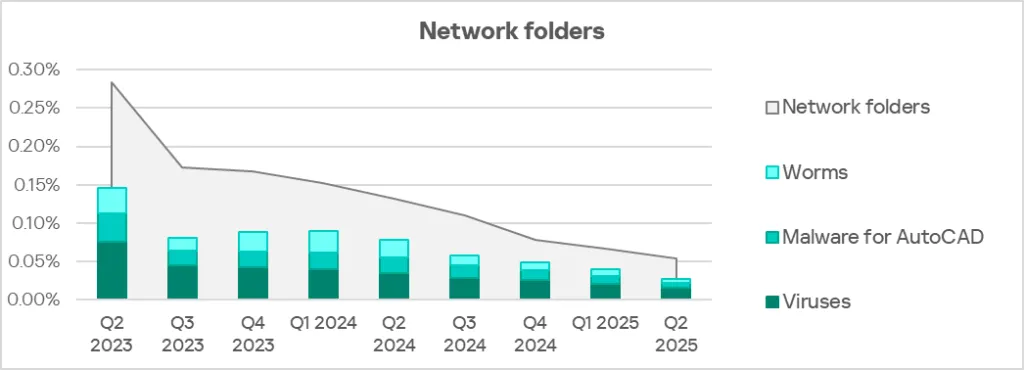

Im zweiten Quartal 2025 erreichte der Prozentsatz der ICS-Computern, auf denen Bedrohungen von Netzwerkordnern blockiert wurden, den niedrigsten Stand seit Anfang 2022. Dies ist typischerweise eine Bedrohungsquelle auf niedrigem Niveau, sollte aber nicht unterschätzt werden – Würmer, Viren und Malware für AutoCAD verbreiten sich über Netzwerkordner.

Prozentsatz der ICS-Computer mit blockierten Bedrohungen von Netzwerkordnern, Q2 2023–Q2 2025

Prozentsatz der ICS-Computer mit blockierten Bedrohungen von Netzwerkordnern, Q2 2023–Q2 2025

Die Hauptkategorien von Bedrohungen, die sich über Netzwerkordner verbreiten, sind Würmer, Viren und AutoCAD-Malware.

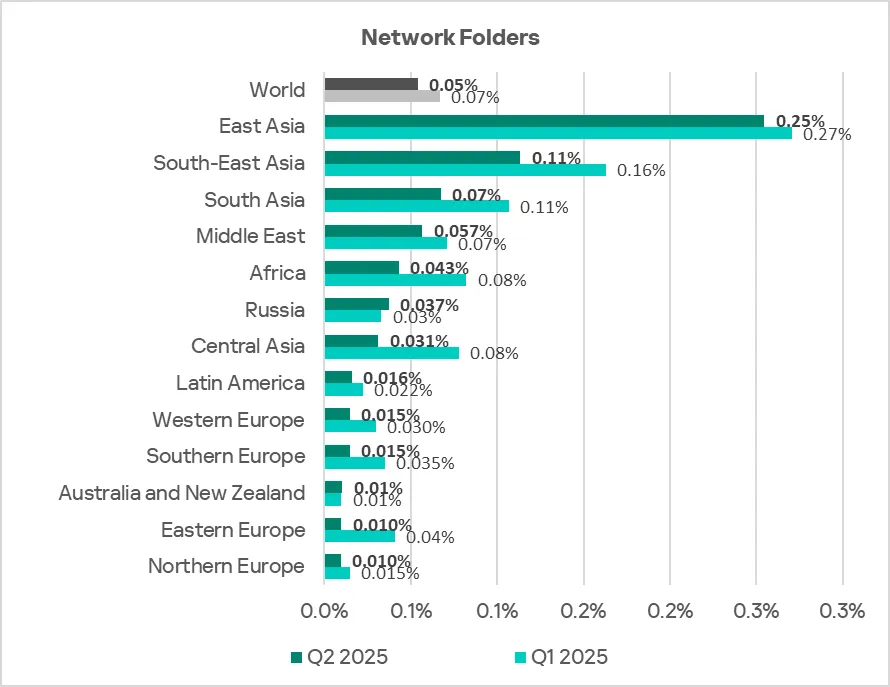

Regional reichte der Prozentsatz der ICS-Computern, auf denen Bedrohungen von Netzwerkordnern blockiert wurden, von 0,01 % in Nordeuropa bis 0,25 % in Ostasien. Die Top drei Regionen für diesen Indikator waren Ostasien, Südostasien und Südasien.

Regionale Rangliste der ICS-Computer mit blockierten Bedrohungen von Netzwerkordnern, Q2 2025

Regionale Rangliste der ICS-Computer mit blockierten Bedrohungen von Netzwerkordnern, Q2 2025

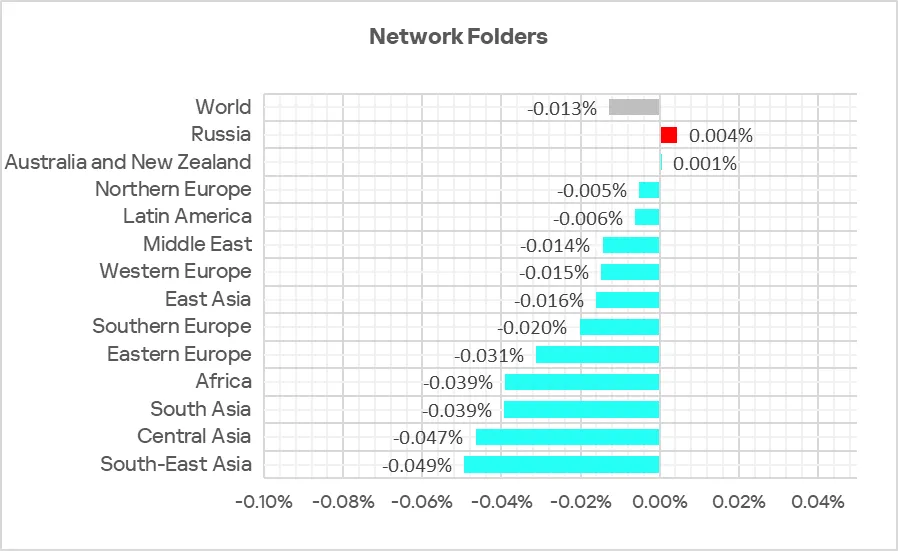

Im zweiten Quartal 2025 sank der Prozentsatz in allen Regionen außer Russland sowie Australien und Neuseeland. Dies deutet auf eine weitgehend positive Entwicklung hin.

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Bedrohungen von Netzwerkordnern, Q2 2025

Veränderungen im Prozentsatz der ICS-Computer mit blockierten Bedrohungen von Netzwerkordnern, Q2 2025

Methodik zur Erstellung der Statistiken

Dieser Bericht präsentiert die Ergebnisse der Analyse von Statistiken, die mithilfe des Kaspersky Security Network (KSN) gewonnen wurden. Die Daten stammen von KSN-Nutzern, die ihrer anonymen Weitergabe und Verarbeitung für die im KSN-Vertrag für das auf ihrem Computer installierte Kaspersky-Produkt beschriebenen Zwecke zugestimmt haben.

Zu den Vorteilen der Teilnahme am KSN für unsere Kunden gehören eine schnellere Reaktion auf zuvor unbekannte Bedrohungen und eine allgemeine Verbesserung der Erkennungsqualität ihrer Kaspersky-Installation, die durch die Verbindung zu einem cloudbasierten Repository von Malware-Daten erreicht wird, das aufgrund seiner Größe und des Umfangs der verwendeten Ressourcen nicht vollständig an den Kunden übertragen werden kann.

Die vom Benutzer freigegebenen Daten enthalten nur die Datentypen und -kategorien, die im entsprechenden KSN-Vertrag beschrieben sind. Diese Daten tragen maßgeblich zur Analyse der Bedrohungslandschaft bei und dienen als Voraussetzung für die Erkennung neuer Bedrohungen, einschließlich gezielter Angriffe und APTs.

Die in diesem Bericht präsentierten statistischen Daten wurden von ICS-Computern gewonnen, die mit Kaspersky-Produkten geschützt waren und die Kaspersky ICS CERT als OT-Infrastruktur eines Unternehmens einstufte. Diese Gruppe umfasst Windows-Computer, die einem oder mehreren der folgenden Zwecke dienen:

- SCADA-Server (Supervisory Control and Data Acquisition)

- Gebäudeautomationsserver

- Datenspeicher-Server (Historian)

- Datengateways (OPC)

- Stationäre Arbeitsplätze von Ingenieuren und Bedienern

- Mobile Arbeitsplätze von Ingenieuren und Bedienern

- Mensch-Maschine-Schnittstellen (HMI)

- Computer zur Verwaltung von Technologie- und Gebäudeautomationsnetzwerken

- Computer von ICS/SPS-Programmierern

Die Computer, die Statistiken mit uns teilen, gehören Organisationen aus verschiedenen Industrien an. Am häufigsten sind die chemische Industrie, Metallurgie, ICS-Design und -Integration, Öl und Gas, Energie, Transport und Logistik, die Lebensmittelindustrie, Leichtindustrie, Pharmazie. Dazu gehören auch Systeme von Ingenieur- und Integrationsfirmen, die mit Unternehmen in einer Vielzahl von Branchen zusammenarbeiten, sowie Gebäudemanagementsysteme, physische Sicherheit und die Verarbeitung biometrischer Daten.

Wir betrachten einen Computer als angegriffen, wenn eine Kaspersky-Sicherheitslösung in dem untersuchten Zeitraum (Monat, sechs Monate oder ein Jahr, je nach Kontext, wie in den obigen Diagrammen ersichtlich) eine oder mehrere Bedrohungen auf diesem Computer blockiert hat. Um den Prozentsatz der Maschinen zu berechnen, deren Malware-Infektion verhindert wurde, nehmen wir das Verhältnis der Anzahl der in dem untersuchten Zeitraum angegriffenen Computer zur Gesamtzahl der Computer in der Auswahl, von denen wir in demselben Zeitraum anonymisierte Informationen erhalten haben.

Fazit: Die Notwendigkeit umfassender Cybersicherheit

Die Analyse der Bedrohungslandschaft für industrielle Kontrollsysteme im zweiten Quartal 2025 durch Kaspersky ICS CERT zeigt eine dynamische und sich ständig weiterentwickelnde Gefahr für kritische Infrastrukturen. Obwohl einige Indikatoren einen Rückgang der Angriffsraten verzeichnen, ist die grundlegende Bedrohung durch Malware, Phishing und gezielte Angriffe weiterhin präsent und erfordert höchste Wachsamkeit. Besonders hervorzuheben sind die anhaltende Bedeutung von Denylisted Internet-Ressourcen und schädlichen Dokumenten für die Initialinfektion sowie die wachsende Rolle von E-Mail-Clients als Hauptbedrohungsquelle. Regionale Unterschiede und branchenspezifische Anfälligkeiten unterstreichen die Notwendigkeit maßgeschneiderter Sicherheitsstrategien.

Für Unternehmen, die ihre industriellen Systeme effektiv schützen möchten, ist es entscheidend, auf fundierte Expertise und bewährte Technologien zu setzen. Kaspersky bietet mit seinen fortschrittlichen Lösungen für industrielle Cybersicherheit den notwendigen Schutz, um diesen komplexen Bedrohungen zu begegnen. Um auf dem neuesten Stand der Technik zu bleiben und Ihre OT-Netzwerke umfassend abzusichern, ist es ratsam, die neuesten Versionen der Kaspersky-Software zu nutzen. Wer nach einer leistungsstarken Sicherheitslösung sucht, findet unter dem Stichwort “Kaspersky 11.9 Download” Zugang zu den aktuellen Schutzfunktionen, die auf die spezifischen Anforderungen industrieller Umgebungen zugeschnitten sind. Vertrauen Sie auf die Expertise von Kaspersky, um Ihre digitalen Werte zu schützen und die Resilienz Ihrer industriellen Prozesse zu gewährleisten.