Das Jahr 2013 markierte einen entscheidenden Wendepunkt in der Landschaft der Cyber-Sicherheit. Laut den umfassenden Daten des Kaspersky Security Network (KSN) und den darauf basierenden Analysen von Kaspersky Lab, die in diesem Bulletin vorgestellt werden, erreichten Cyber-Bedrohungen sowohl in Quantität als auch in Komplexität eine neue Dimension. Dieser Bericht beleuchtet detailliert die wichtigsten Entwicklungen, Statistiken und Erkenntnisse aus dem Jahr 2013, die die rasante Evolution von mobiler Malware, die Ausnutzung von Software-Schwachstellen und die globale Verteilung von Online- und lokalen Bedrohungen aufzeigen. Die gewonnenen Informationen bieten einen kritischen Einblick in die Methoden von Cyberkriminellen und die Notwendigkeit robuster Schutzmaßnahmen für Nutzer weltweit.

2013 in Zahlen

Das Jahr 2013 war geprägt von einer alarmierenden Zunahme von Cyber-Attacken und mobilen Bedrohungen, die das Engagement von Kaspersky Lab im Schutz der digitalen Welt unterstreichen:

- Kaspersky Lab-Produkte neutralisierten im Jahr 2013 beeindruckende 5.188.740.554 Cyber-Angriffe auf Benutzercomputer und mobile Geräte.

- Es wurden 104.427 neue Modifikationen bösartiger Programme für mobile Geräte entdeckt, was die rasante Entwicklung in diesem Bereich verdeutlicht.

- Weltweit wurden 1.700.870.654 Angriffe von Online-Ressourcen durch Kaspersky Lab-Produkte abgewehrt.

- Auf Benutzercomputern wurden fast 3 Milliarden Malware-Angriffe registriert, wobei insgesamt 1,8 Millionen schädliche und potenziell unerwünschte Programme identifiziert wurden.

- Beachtliche 45 % der von Kaspersky Lab-Produkten neutralisierten Web-Angriffe stammten von bösartigen Web-Ressourcen in den USA und Russland.

Mobile Bedrohungen

Der Mobilfunksektor entwickelte sich 2013 zu einem der am schnellsten wachsenden Bereiche der IT-Sicherheit. Die Sicherheitsprobleme rund um mobile Geräte erreichten neue Höhen und eine beispiellose Reife in Bezug auf Qualität und Quantität. Während 2011 das Jahr war, in dem mobile Malware, insbesondere im Android-Bereich, an Zugkraft gewann, und 2012 das Jahr der Diversifizierung mobiler Malware war, erlebte mobile Malware 2013 ihren Durchbruch. Es überrascht nicht, dass sich mobile Malware dem PC-Bedrohungsbild in Bezug auf Cyberkriminalitätsgeschäftsmodelle und technische Methoden annähert; die Geschwindigkeit dieser Entwicklung ist jedoch bemerkenswert.

Obad, wahrscheinlich die bemerkenswerteste Entdeckung im Mobilbereich, wurde durch verschiedene Methoden verbreitet, einschließlich eines etablierten Botnetzes. Mit Trojan-SMS.AndroidOS.Opfake.a infizierte Android-Smartphones wurden als Multiplikatoren eingesetzt, indem sie Textnachrichten mit bösartigen Links an jeden Kontakt auf dem Gerät des Opfers sendeten. Dies war bereits gängige Praxis in der PC-Bedrohungslandschaft und ist ein beliebter Service, der von Bot-Betreibern in der Untergrund-Cyberkriminalwirtschaft angeboten wird.

Mobile Botnetze bieten tatsächlich einen erheblichen Vorteil gegenüber traditionellen Botnetzen: Smartphones werden selten ausgeschaltet, was das Botnetz weitaus zuverlässiger macht, da fast alle seine Assets jederzeit verfügbar und für neue Anweisungen bereit sind. Gängige Aufgaben, die von Botnetzen ausgeführt werden, umfassen Massen-Spam-Mailings, DDoS-Angriffe und Massenüberwachung persönlicher Informationen – allesamt anspruchslose Aktionen in Bezug auf die Leistung und auf Smartphones leicht zu realisieren. Das Anfang 2013 aufgetauchte MTK-Botnetz und Opfake, neben vielen anderen, sind Beweis dafür, dass mobile Botnetze nicht länger nur ein Spielplatz für Cyberkriminelle sind, sondern zur gängigen Praxis geworden sind, um ihren Hauptzweck zu erfüllen: finanziellen Gewinn.

Bedeutende Ereignisse

- Mobile Banking-Trojaner: Dazu gehörten mobiles Phishing, der Diebstahl von Kreditkarteninformationen, von der Bankkarte bis zum mobilen Konto und schließlich zu einer QIWI-Wallet. Im Jahr 2013 sahen wir auch mobile Trojaner, die das Guthaben des Opfers überprüfen konnten, um den maximalen Gewinn zu sichern.

- Mobile Botnetze: Wie oben erwähnt, bieten Botnetz-Funktionalitäten größere Flexibilität bei illegalen Geldbeschaffungsschemata. Dieser Trend hat nun die mobile Welt erreicht und wird bestehen bleiben. Nach unseren Schätzungen enthalten etwa 60 % der mobilen Malware Elemente großer oder kleiner Botnetze.

- Backdoor.AndroidOS.Obad: Diese Malware ist wahrscheinlich die bis dato komplexeste, mit insgesamt drei Exploits, einer Backdoor, SMS-Trojaner- und Bot-Funktionen sowie weiteren Fähigkeiten. Sie ist eine Art Schweizer Taschenmesser, das eine ganze Reihe verschiedener Tools umfasst.

- Verwendung von GCM zur Steuerung von Botnetzen: Cyberkriminelle haben einen Weg gefunden, Google Cloud Messaging (GCM) zur Steuerung von Zombie-Geräten in einem Botnetz zu nutzen. Diese Methode wird von einer relativ geringen Anzahl bösartiger Programme verwendet, aber einige davon sind weit verbreitet. Die Ausführung von Befehlen, die von GCM empfangen werden, erfolgt durch das GCM-System, und es ist unmöglich, sie direkt auf einem infizierten Gerät zu blockieren.

- APT-Angriffe gegen uigurische Aktivisten: Wir haben sowohl Windows- als auch Mac OS X-Malware gesehen, die gegen uigurische Aktivisten eingesetzt wurde. Zuvor wurden PDF-, XLS-, DOC- und ZIP-Dateien per E-Mail für Angriffe verwendet. Jetzt wurden APK-Dateien zum Arsenal hinzugefügt, um persönliche Informationen auf dem Gerät des Opfers auszuspionieren und auch dessen Standort zu übermitteln.

- Schwachstellen in Android: Kurz gesagt, wir haben Exploits gesehen, die Android für drei Zwecke angreifen: um die Integritätsprüfung von Android-Apps bei der Installation zu umgehen (auch bekannt als Master Key Vulnerability), um erweiterte Rechte zu erlangen und um die Analyse einer App zu behindern. Die letzteren beiden Typen wurden auch in Obad verwendet.

- Angriffe auf PCs über ein Android-Gerät: Während wir PC-Malware gesehen haben, die Smartphones infizieren kann, sind wir auch auf solche gestoßen, die es umgekehrt machen. Wenn ein infiziertes Android-Gerät im USB-Laufwerks-Emulationsmodus an einen PC angeschlossen wird, wird seine bösartige Payload gestartet.

Statistiken

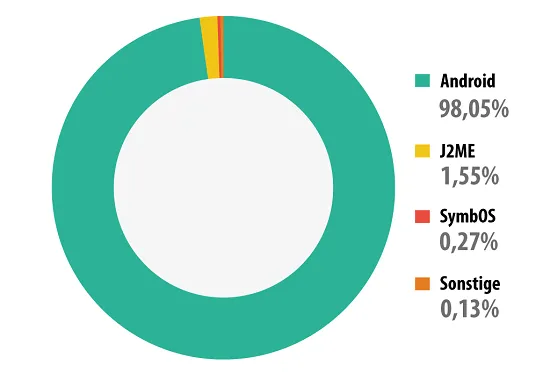

Im Hinblick auf die mobilen Betriebssysteme, die von Malware ins Visier genommen werden, hat sich 2013 nichts Wesentliches geändert. Android ist weiterhin das Hauptziel und zieht erstaunliche 98,05 % der bekannten Malware an. Kein anderes Betriebssystem kommt auch nur annähernd an diese Zahl heran. Die Gründe dafür sind Androids führende Marktposition, die Verbreitung von App-Stores Dritter und die Tatsache, dass Android eine eher offene Architektur besitzt, die es sowohl App-Entwicklern als auch Malware-Autoren leicht macht, sie zu nutzen. Wir erwarten nicht, dass sich dieser Trend in naher Zukunft ändern wird.

Verteilung mobiler Schadsoftware nach Plattform

Verteilung mobiler Schadsoftware nach Plattform

Bis heute haben wir 8.260.509 einzigartige Malware-Installationspakete gesammelt. Beachten Sie, dass verschiedene Installationspakete Anwendungen mit denselben Funktionen starten können. Der Unterschied liegt in der Malware-Oberfläche und beispielsweise im Inhalt der von ihnen gesendeten Textnachrichten.

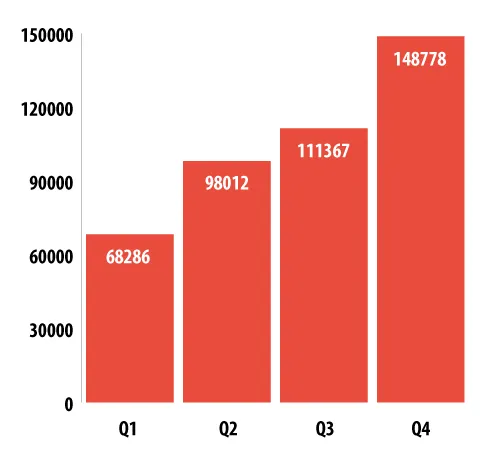

Die Gesamtzahl der mobilen Malware-Samples in unserer Sammlung beträgt zum Zeitpunkt der Erstellung dieses Berichts 148.778 – 104.421 davon wurden 2013 gefunden. Allein im Oktober wurden 19.966 Modifikationen entdeckt, die Hälfte der Gesamtanzahl, die Kaspersky Lab im gesamten Jahr 2012 gefunden hat. Glücklicherweise ist dies weit entfernt von der Situation, die wir in der PC-Welt erleben, wo wir in unserem Labor täglich einen Strom von mehr als 315.000 Malware-Samples verarbeiten. Dennoch ist der Trend deutlich sichtbar und setzt sich fort.

Anzahl der mobilen Schadsoftware-Samples in unserer Sammlung

Anzahl der mobilen Schadsoftware-Samples in unserer Sammlung

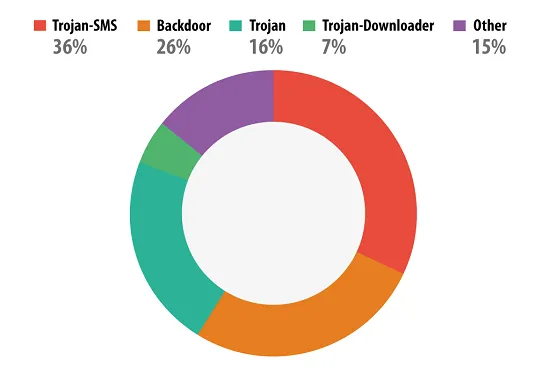

Unter der mobilen Malware führen SMS-Trojaner weiterhin das Feld an:

Verteilung der Schadsoftware nach Verhaltenstyp

Verteilung der Schadsoftware nach Verhaltenstyp

SMS-Trojaner haben sich jedoch mit wenigen Ausnahmen zu Bots entwickelt, sodass wir die führenden Vertreter beider Kategorien problemlos in einer einzigen Kategorie – Backdoor-Malware – zusammenfassen können. So sind 62 % der bösartigen Anwendungen Elemente mobiler Botnetze.

Wichtigste Erkenntnisse

- Alle Infektions- und Malware-Techniken und -Mechanismen verlagern sich aufgrund der Offenheit und Beliebtheit der mobilen Plattform sehr schnell vom PC auf Android.

- Die Mehrheit der bösartigen mobilen Anwendungen zielt primär auf den Diebstahl von Geld und sekundär auf den Diebstahl persönlicher Daten ab.

- Die Mehrheit der mobilen Malware besteht aus Bots mit umfangreichen Funktionssätzen. In naher Zukunft wird voraussichtlich der Handel mit mobilen Botnetzen beginnen.

- Online-Banking ist ein klares Ziel für mobile Malware. Cyberkriminelle beobachten die Entwicklung des mobilen Bankings. Wenn ein Smartphone erfolgreich infiziert wird, überprüfen sie, ob dieses Telefon mit einer Bankkarte verbunden ist.

Von Cyberkriminellen ausgenutzte anfällige Anwendungen

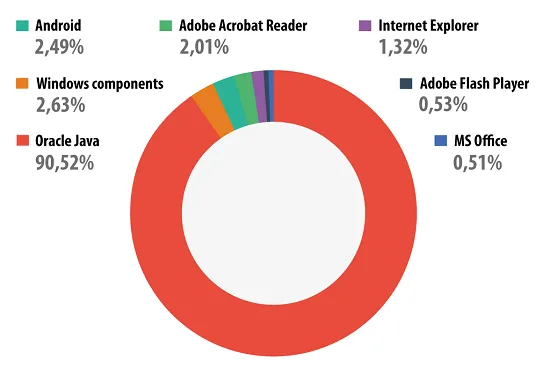

Die folgende Bewertung anfälliger Anwendungen basiert auf Daten über Exploits, die von unseren Produkten blockiert und von Cyberkriminellen sowohl bei Internetangriffen als auch bei der Kompromittierung lokaler Anwendungen, einschließlich mobiler Geräte von Benutzern, eingesetzt wurden.

Verteilung der Exploits bei Cyberangriffen nach Anwendungstyp

Verteilung der Exploits bei Cyberangriffen nach Anwendungstyp

90,52 % aller erkannten Versuche, Schwachstellen auszunutzen, zielten auf Oracle Java ab. Diese Schwachstellen werden durch Drive-by-Angriffe über das Internet ausgenutzt, und neue Java-Exploits sind mittlerweile in vielen Exploit-Packs vorhanden. Weitere Details finden Sie in unserem Artikel über Java-Exploits.

Den zweiten Platz belegt die Kategorie „Windows-Komponenten“, zu der anfällige Windows-OS-Dateien gehören, die nicht für Internet Explorer und Microsoft Office gelten – wir haben sie einer separaten Kategorie zugeordnet. Die meisten Angriffe in dieser Kategorie zielen auf eine in win32k.sys entdeckte Schwachstelle ab – CVE-2011-3402 –, die erstmals in Duqu verwendet wurde.

An dritter Stelle mit 2,5 % stehen Exploits für Android. Cyberkriminelle (und manchmal auch die Benutzer selbst) nutzen Android-Schwachstellen, um Root-Rechte zu erlangen, was unbegrenzte Möglichkeiten zur Manipulation eines Systems gewährt. Diese Verstöße werden nicht bei Drive-by-Angriffen verwendet, und Exploits für sie werden entweder von einem Antivirenprogramm erkannt, wenn versucht wurde, eine Anwendung herunterzuladen, die einen Exploit enthält, oder von einem Datei-Antivirenprogramm, wenn ein Exploit auf einem Gerät gefunden wird. Kürzlich wurde berichtet, dass der Chrome-Browser für Nexus 4 und Samsung Galaxy S4 eine Schwachstelle enthielt, die in zukünftigen Exploits von Android-Schwachstellen bei Drive-by-Angriffen verwendet werden könnte.

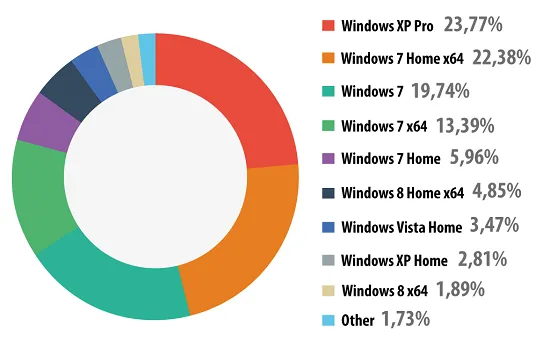

Verteilung der auf Benutzercomputern installierten Windows OS-Versionen, 2013

Verteilung der auf Benutzercomputern installierten Windows OS-Versionen, 2013

Unter den Benutzern von Kaspersky Lab-Produkten, die der Teilnahme am KSN zugestimmt haben, verwenden 61,5 % eine Version von Windows 7 (5 % mehr als im Vorjahr); 6,3 % verwenden Windows XP (7,75 % weniger als 2012).

Online-Bedrohungen (Angriffe über das Web)

Die Statistiken in diesem Abschnitt wurden aus Web-Antiviren-Komponenten abgeleitet, die Benutzer schützen, wenn bösartiger Code versucht, von infizierten Websites heruntergeladen zu werden. Infizierte Websites können von bösartigen Benutzern erstellt werden, oder sie können auch aus von Benutzern bereitgestellten Inhalten (wie Foren) und legitimen Ressourcen bestehen, die gehackt wurden.

Die Anzahl der Angriffe, die von weltweit verorteten Webressourcen ausgingen, stieg von 1.595.587.670 im Jahr 2