In der Welt der Cybersicherheit stehen wir ständig vor neuen Herausforderungen. Während frühere Diskussionen oft auf ausgeklügelte APT-Angriffe abzielten, rücken heute die alltäglichen Bedrohungen, insbesondere im Kontext von Microsoft Office, in den Vordergrund. Forschungsergebnisse von Experten wie Boris Larin, Vlad Stolyarov und Alexander Liskin, die sich auf „Das Abfangen mehrschichtiger Zero-Day-Angriffe auf MS Office“ konzentrierten, beleuchten nicht nur die Instrumente zur Malware-Analyse, sondern auch die sich dramatisch verändernde Bedrohungslandschaft von Microsoft Office.

Die alarmierende Verschiebung der Bedrohungslandschaft

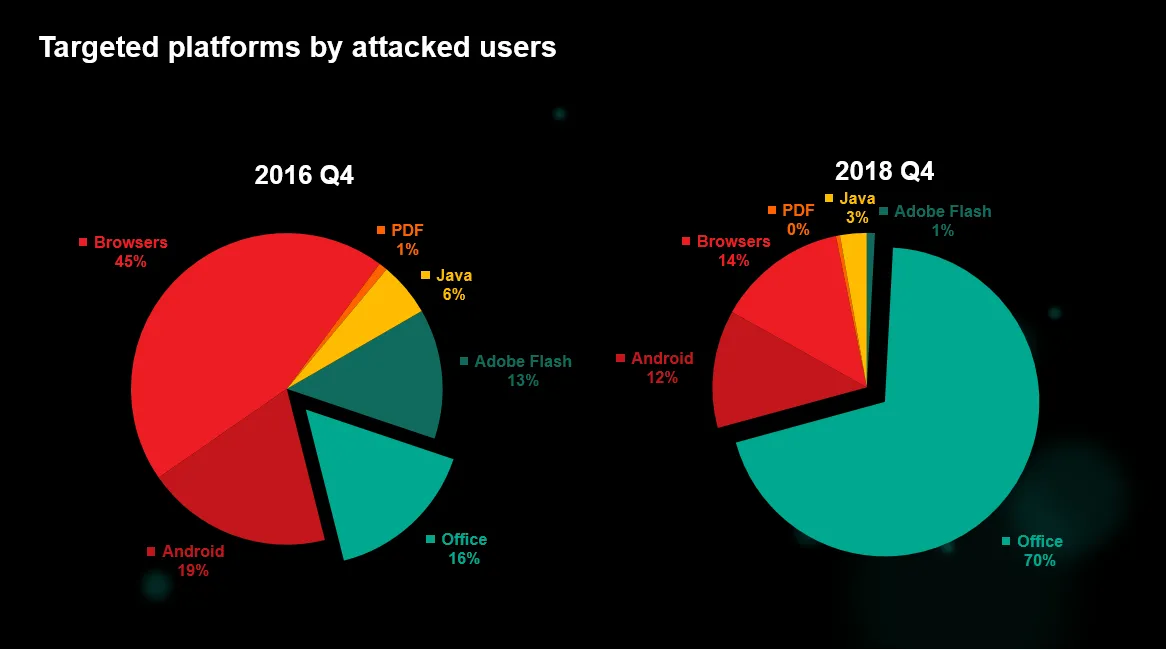

Die Veränderungen in der Bedrohungslandschaft innerhalb von nur zwei Jahren sind bemerkenswert. Vergleicht man die Verteilung der angegriffenen Benutzer nach Zielplattformen vom Ende des letzten Jahres mit der von vor zwei Jahren, so zeigt sich ein klarer Trend: Cyberkriminelle haben sich von webbasierten Schwachstellen abgewandt und konzentrieren sich nun verstärkt auf MS Office-Schwachstellen. Das Ausmaß dieser Verschiebung überraschte selbst die Experten: In den letzten Monaten wurde MS Office mit einem Anteil von über 70 % der Angriffe zur meistgenutzten Zielplattform.

Diagramm zur Verteilung angegriffener Benutzer nach Zielplattformen

Diagramm zur Verteilung angegriffener Benutzer nach Zielplattformen

Die Einfachheit und Schnelligkeit von MS Office Exploits

Seit dem letzten Jahr tauchen vermehrt Zero-Day-Exploits für MS Office auf. Diese beginnen oft mit gezielten Kampagnen, werden aber schnell öffentlich und in schädliche Dokument-Builder integriert. Die Entwicklungszeit hat sich erheblich verkürzt. Ein Beispiel hierfür ist CVE-2017-11882, die erste von Experten beobachtete Gleichungseditor-Schwachstelle. Am selben Tag, an dem der Proof-of-Concept veröffentlicht wurde, startete eine massive Spam-Kampagne. Ähnliches gilt für andere Schwachstellen: Sobald ein technischer Bericht öffentlich wird, erscheint innerhalb weniger Tage ein Exploit auf dem Schwarzmarkt. Die Bugs selbst sind weniger komplex geworden, und manchmal reicht eine detaillierte Beschreibung aus, damit Cyberkriminelle einen funktionierenden Exploit erstellen können.

Ein Blick auf die am häufigsten ausgenutzten Schwachstellen des Jahres 2018 bestätigt dies: Malware-Autoren bevorzugen einfache, logische Fehler. Aus diesem Grund sind die Gleichungseditor-Schwachstellen CVE-2017-11882 und CVE-2018-0802 die am meisten ausgenutzten Bugs in MS Office. Sie sind zuverlässig und funktionieren in jeder Word-Version der letzten 17 Jahre. Und das Wichtigste: Der Bau eines Exploits erfordert keine fortgeschrittenen Kenntnisse, da die Gleichungseditor-Binärdatei keinerlei der modernen Schutzmechanismen und Abwehrmaßnahmen besaß, die man von einer Anwendung im Jahr 2018 erwarten würde. Es ist bemerkenswert, dass keine der am häufigsten ausgenutzten Schwachstellen direkt in MS Office selbst liegt, sondern in verwandten Komponenten.

Warum MS Office ein so großes Ziel bleibt

Die Frage, warum solche Probleme immer wieder auftreten, ist vielschichtig. Die Angriffsoberfläche von MS Office ist riesig, mit vielen komplexen Dateiformaten, die berücksichtigt werden müssen, sowie der Integration mit Windows und der Interoperabilität. Aus Sicherheitssicht sind viele Entscheidungen, die Microsoft bei der Entwicklung von Office getroffen hat, heute problematisch, aber eine Änderung würde die Abwärtskompatibilität erheblich beeinträchtigen.

Allein im Jahr 2018 wurden mehrere Zero-Day-Schwachstellen im Umlauf entdeckt und ausgenutzt. Dazu gehört CVE-2018-8174, die Remote Code Execution Schwachstelle der Windows VBScript Engine. Diese Schwachstelle ist besonders interessant, da der Exploit in einem Word-Dokument gefunden wurde, die Schwachstelle selbst jedoch eigentlich im Internet Explorer liegt.

Wie Kaspersky Schwachstellen aufdeckt

Kaspersky Sicherheitsprodukte für Endpunkte verfügen über hochentwickelte heuristische Funktionen zur Erkennung von Bedrohungen, die über MS Office-Dokumente verbreitet werden. Dies ist eine der ersten Erkennungsebenen. Die heuristische Engine kennt alle Dateiformate und Verschleierungen von Dokumenten und dient als erste Verteidigungslinie. Doch wenn ein schädliches Objekt gefunden wird, beschränkt sich die Analyse nicht auf die bloße Feststellung der Gefahr. Das Objekt durchläuft zusätzliche Sicherheitsebenen. Eine besonders erfolgreiche Technologie ist beispielsweise die Sandbox.

Im Bereich der Informationssicherheit werden Sandboxes eingesetzt, um unsichere Umgebungen von sicheren zu isolieren oder umgekehrt, um vor der Ausnutzung von Schwachstellen zu schützen und bösartigen Code zu analysieren. Die Kaspersky-Sandbox ist ein System zur Malware-Erkennung, das ein verdächtiges Objekt in einer virtuellen Maschine mit einem voll funktionsfähigen Betriebssystem ausführt und die bösartige Aktivität des Objekts durch Analyse seines Verhaltens erkennt. Es wurde vor einigen Jahren für den Einsatz in der Infrastruktur entwickelt und wurde dann Teil der Kaspersky Anti-Targeted Attack Platform.

Microsoft Office ist und bleibt ein heißes Ziel für Angreifer. Hacker zielen auf die einfachsten Ziele ab, und veraltete Funktionen werden weiterhin missbraucht. Zum Schutz Ihres Unternehmens raten wir daher zur Nutzung von Lösungen, deren Wirksamkeit durch eine lange Liste erkannter CVEs (Common Vulnerabilities and Exposures) belegt ist.