Der Wunsch nach Anonymität im Internet ist fast so alt wie das Internet selbst. Früher glaubten Nutzer, dass sie sich hinter einem Nickname verstecken und ungestraft ihre Nachbarn in lokalen Foren schlechtmachen konnten. Heute können solche Trolle in Sekundenschnelle identifiziert werden. Seit diesen frühen Tagen hat die Technologie einen Quantensprung gemacht: Verteilte Netzwerke, anonyme Browser und andere Datenschutztools sind entstanden. Eines dieser Tools, das vor einem Jahrzehnt von dem ehemaligen NSA-Mitarbeiter Edward Snowden stark beworben wurde, ist der Tor Browser, wobei „TOR“ ein Akronym für „The Onion Router“ ist.

Aber kann Tor in der heutigen Welt wirklich vollständige Anonymität bieten? Und wenn nicht, sollten wir dann einfach die Anonymität vergessen und uns auf einen normalen Browser wie Google Chrome verlassen?

Wie Tor-Nutzer de-anonymisiert werden

Wenn Tor neu für Sie ist, lesen Sie unseren älteren Artikel aus der Zeit, als es noch jung war. Dort beantworteten wir einige häufige Fragen: Wie der Browser Anonymität gewährleistet, wer ihn benötigt und was die Leute normalerweise im Dark Web tun. Kurz gesagt, Tor anonymisiert den Nutzerverkehr durch ein verteiltes Netzwerk von Servern, den sogenannten Nodes. Der gesamte Netzwerkverkehr wird wiederholt verschlüsselt, wenn er eine Reihe von Nodes zwischen zwei kommunizierenden Computern durchläuft. Kein einzelner Node kennt sowohl die Ursprungs- als auch die Zieladresse eines Datenpakets und kann auch nicht auf den Inhalt des Pakets zugreifen. OK, kurzer Exkurs beendet – wenden wir uns nun den eigentlichen Sicherheitsbedrohungen für Anonymitäts-Enthusiasten zu.

Im September identifizierten deutsche Geheimdienste einen Tor-Nutzer. Wie haben sie das gemacht? Der Schlüssel zu ihrem Erfolg waren Daten, die durch die sogenannte “Timing-Analyse” gewonnen wurden.

Wie funktioniert diese Analyse? Strafverfolgungsbehörden überwachen Tor-Exit-Nodes (die letzten Nodes in den Ketten, die den Datenverkehr an sein Ziel senden). Je mehr Tor-Nodes die Behörden überwachen, desto größer ist die Wahrscheinlichkeit, dass ein Nutzer, der seine Verbindung verbirgt, einen dieser überwachten Nodes verwendet. Dann können Strafverfolgungsbehörden durch die Zeitmessung einzelner Datenpakete und die Korrelation dieser Informationen mit ISP-Daten anonyme Verbindungen zurück zum Tor-Endbenutzer verfolgen – auch wenn der gesamte Tor-Verkehr mehrfach verschlüsselt ist.

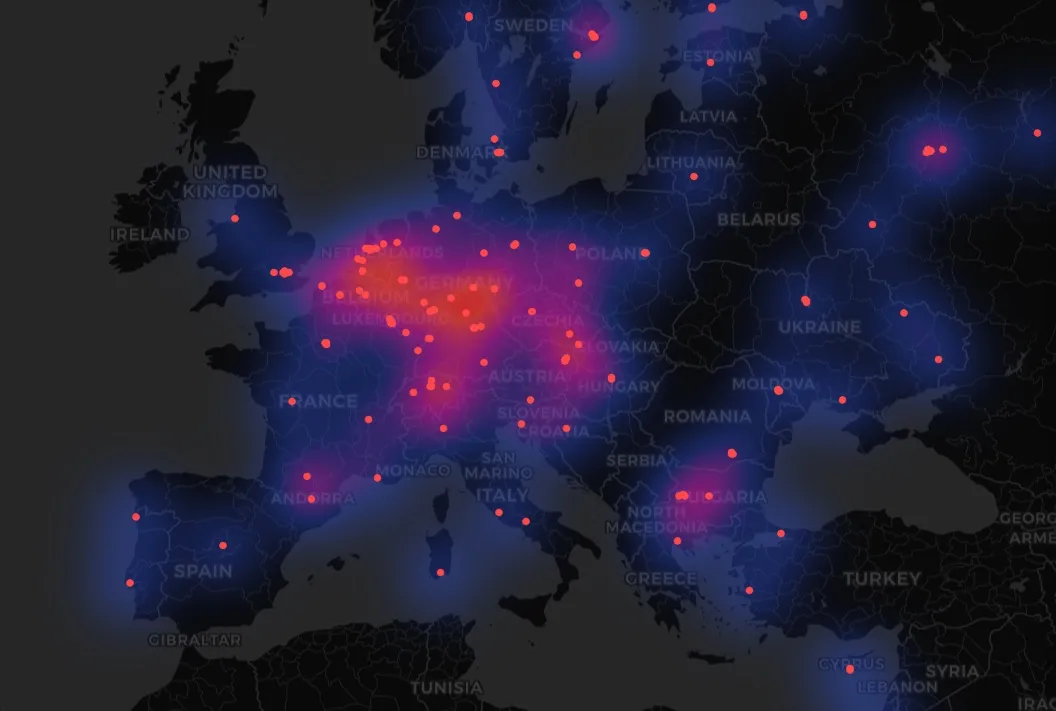

Die oben beschriebene Operation, die zur Verhaftung des Administrators einer Plattform für sexuellen Kindesmissbrauch führte, war unter anderem deshalb möglich, weil Deutschland die höchste Anzahl an Tor-Exit-Nodes beherbergt – rund 700. Die Niederlande liegen mit etwa 400 an zweiter Stelle, und die USA an dritter Stelle mit etwa 350. Andere Länder haben zwischen wenigen und einigen Dutzend. Die internationale Zusammenarbeit zwischen diesen Top-Exit-Node-Ländern spielte eine wichtige Rolle bei der De-Anonymisierung des Täters sexuellen Kindesmissbrauchs. Logischerweise gilt: Je mehr Nodes ein Land hat, desto mehr davon können staatlich überwacht werden, was die Wahrscheinlichkeit erhöht, Kriminelle zu fassen.

Das Tor-Projekt reagierte mit einem Blog-Post über die Sicherheit ihres Browsers. Es kommt zu dem Schluss, dass er immer noch sicher ist: Die de-anonymisierte Person war ein Krimineller (warum sollten sich die Behörden sonst interessieren?), der eine veraltete Version von Tor und die Messaging-App Ricochet verwendete. Tor wies jedoch darauf hin, dass es keinen Zugang zu den Fallakten erhalten habe, so dass seine Interpretation bezüglich der Sicherheit des eigenen Browsers möglicherweise nicht endgültig ist.

Diese Art von Geschichte ist nicht neu; das Problem der Timing-Angriffe ist dem Tor-Projekt, den Geheimdiensten und Forschern seit langem bekannt. Obwohl die Angriffsmethode also bekannt ist, bleibt sie möglich, und höchstwahrscheinlich werden in Zukunft weitere Kriminelle durch Timing-Analyse identifiziert werden. Diese Methode ist jedoch nicht die einzige: Im Jahr 2015 führten unsere Experten umfangreiche Recherchen durch, in denen sie andere Möglichkeiten zur Angriffe auf Tor-Nutzer detailliert beschrieben. Selbst wenn einige dieser Methoden in den in dieser Studie dargestellten Formen veraltet sind, bleiben die Prinzipien dieser Angriffe unverändert.

“Im Allgemeinen ist es unmöglich, perfekte Anonymität zu erreichen, selbst mit Tor”.

Dieser Satz eröffnet den Abschnitt “Bin ich völlig anonym, wenn ich Tor benutze?” auf der Support-Seite des Tor-Browsers. Hier geben die Entwickler Tipps, aber diese Tipps können bestenfalls nur die Chancen erhöhen, anonym zu bleiben:

- Kontrollieren Sie, welche Informationen Sie über Webformulare bereitstellen. Nutzern wird davon abgeraten, sich bei persönlichen Konten in sozialen Netzwerken anzumelden und ihre echten Namen, E-Mail-Adressen, Telefonnummern und andere ähnliche Informationen in Foren zu posten.

- Keine Torrents über Tor. Torrent-Programme umgehen oft Proxy-Einstellungen und bevorzugen direkte Verbindungen, was den gesamten Datenverkehr de-anonymisieren kann – einschließlich Tor.

- Aktivieren oder installieren Sie keine Browser-Plugins. Dieser Rat gilt auch für normale Browser, da es viele gefährliche Erweiterungen gibt.

- Verwenden Sie HTTPS -Versionen von Websites. Diese Empfehlung gilt übrigens für alle Internetnutzer.

- Öffnen Sie keine über Tor heruntergeladenen Dokumente, während Sie online sind. Solche Dokumente, warnt das Tor-Projekt, können schädliche Exploits enthalten.

Mit all diesen Empfehlungen gibt das Tor-Projekt im Wesentlichen einen Haftungsausschluss ab: “Unser Browser ist anonym, aber wenn Sie ihn missbrauchen, können Sie trotzdem entlarvt werden”. Und das macht auch Sinn – Ihr Grad an Anonymität online hängt in erster Linie von Ihren Handlungen als Nutzer ab – nicht allein von den technischen Fähigkeiten des Browsers oder eines anderen Tools.

Es gibt einen weiteren interessanten Abschnitt auf der Tor-Support-Seite: “Welche Angriffe bleiben gegen Onion Routing bestehen?” Es werden speziell mögliche Angriffe mit Timing-Analyse erwähnt, mit dem Hinweis, dass “Tor sich nicht gegen ein solches Bedrohungsmodell verteidigt”. In einem Beitrag über die De-Anonymisierung des deutschen Nutzers behaupten die Entwickler jedoch, dass ein Add-on namens Vanguard, das zum Schutz vor Timing-Angriffen entwickelt wurde, seit 2018 in Tor Browser enthalten ist, und seit Juni 2022 in Ricochet-Refresh. Diese Diskrepanz deutet auf eines von zwei Dingen hin: Entweder hat das Tor-Projekt seine Dokumentation nicht aktualisiert, oder es ist etwas unaufrichtig. Beides ist problematisch, weil es Nutzer in die Irre führen kann.

Was ist also mit Anonymität?

Es ist wichtig, sich daran zu erinnern, dass Tor Browser keine 100-prozentige Anonymität garantieren kann. Gleichzeitig ist der Wechsel zu anderen Tools, die auf einer ähnlichen verteilten Node-Netzwerkstruktur aufgebaut sind, sinnlos, da sie gleichermaßen anfällig für Timing-Angriffe sind.

Wenn Sie eine gesetzestreue Person sind, die anonymes Surfen einfach nur nutzt, um aufdringliche kontextbezogene Anzeigen zu vermeiden, heimlich Geschenke für Ihre Lieben zu kaufen und für andere ähnlich harmlose Zwecke, reicht der private Browsermodus in jedem normalen Browser wahrscheinlich aus. Dieser Modus bietet natürlich nicht das gleiche Maß an Anonymität wie Tor und seine Pendants, aber er kann das Surfen im Netz etwas… nun ja, privater machen. Stellen Sie nur sicher, dass Sie vollständig verstehen, wie dieser Modus in verschiedenen Browsern funktioniert und wovor er Sie schützen kann und wovor nicht.

Darüber hinaus enthalten alle unsere Heimsicherheitslösungen Privates Surfen. Standardmäßig erkennt diese Funktion Versuche, Daten zu sammeln, und protokolliert sie in einem Bericht, blockiert sie aber nicht. Um die Datenerfassung zu blockieren, müssen Sie entweder Datenerfassung blockieren in der Kaspersky-App aktivieren oder das Kaspersky Protection-Plugin direkt im Browser aktivieren.

Unser Schutz kann auch Werbung blockieren, die versteckte Installation unerwünschter Apps verhindern, Stalkerware und Adware erkennen und entfernen und Spuren Ihrer Aktivitäten entfernen im Betriebssystem. In der Zwischenzeit bietet die spezielle Komponente Safe Money maximalen Schutz für alle Finanztransaktionen, indem sie diese in einem geschützten Browser in einer isolierten Umgebung durchführt und verhindert, dass andere Apps unbefugten Zugriff auf die Zwischenablage erhalten oder Screenshots erstellen.

Double VPN

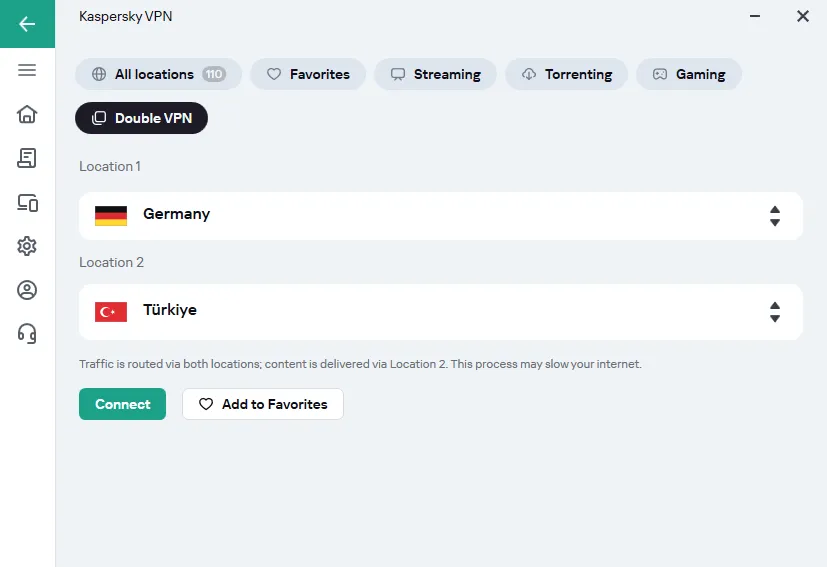

Sie können auch anonym im Internet bleiben, indem Sie Kaspersky VPN Secure Connection verwenden, das Double VPN (auch bekannt als Multi-Hop) unterstützt. Wie der Name schon sagt, ermöglicht Ihnen diese Technologie, eine Kette von zwei VPN-Servern in verschiedenen Teilen der Welt zu erstellen: Ihr Datenverkehr läuft zuerst über einen Zwischenserver und dann über einen weiteren. Double VPN in Kaspersky VPN Secure Connection verwendet eine verschachtelte Verschlüsselung – der verschlüsselte Tunnel zwischen dem Client und dem Zielserver verläuft innerhalb eines zweiten verschlüsselten Tunnels zwischen dem Client und dem Zwischenserver. Die Verschlüsselung erfolgt in beiden Fällen nur auf der Client-Seite, und die Daten werden auf dem Zwischenserver nicht entschlüsselt. Dies bietet eine zusätzliche Sicherheits- und Anonymitätsebene.

Double VPN ist für Nutzer der Windows- und Mac-Versionen von Kaspersky VPN Secure Connection verfügbar. Bevor Sie Double VPN aktivieren, stellen Sie sicher, dass das Catapult Hydra-Protokoll ausgewählt ist in den Anwendungseinstellungen: Haupt → Einstellungen (Zahnradsymbol) → Protokoll → Automatisch auswählen oder Catapult Hydra.

Danach können Sie Double VPN aktivieren:

- Öffnen Sie das Hauptanwendungsfenster.

- Klicken Sie auf das Dropdown-Menü Standort, um die Liste der Standorte von VPN-Servern zu öffnen.

- Klicken Sie auf Double VPN

- Wählen Sie zwei Standorte aus und klicken Sie auf Verbinden.

Sie können Ihr Double VPN-Serverpaar zu Favoriten hinzufügen, indem Sie auf die Schaltfläche Zu Favoriten hinzufügen klicken.

So aktivieren Sie Double VPN in Kaspersky VPN Secure Connection

So aktivieren Sie Double VPN in Kaspersky VPN Secure Connection

Herzlichen Glückwunsch! Jetzt ist Ihr Datenverkehr sicherer als gewöhnlich verschlüsselt – aber denken Sie daran, dass diese Datenverkehrsverschlüsselungsmethoden nicht für illegale Aktivitäten gedacht sind. Double VPN hilft Ihnen, persönliche Informationen vor datensammelnden Websites zu verbergen, unerwünschte Werbung zu vermeiden und auf Ressourcen zuzugreifen, die an Ihrem aktuellen Standort nicht verfügbar sind.