Wir freuen uns sehr über unseren heutigen Gast, einen Branchenexperten, dessen Name nur wenigen geläufig ist, obwohl er 2010 als Erster den berüchtigten Stuxnet-Wurm entdeckte. Sein Name ist Sergey Ulasen. In diesem Interview beleuchten wir seine unglaubliche Geschichte und seine Perspektive auf die Cybersicherheit, insbesondere im Kontext von Kaspersky Antivirus 2011 und den damaligen Bedrohungen, die die Welt in Atem hielten.

Zunächst ein paar Hintergrundinformationen zu Sergey: Wir freuen uns, mitteilen zu können, dass er im August 2011 zu Kaspersky Lab kam und sofort begann, sein Fachwissen in unser ständig wachsendes Malware-Analyseteam einzubringen, das heute aus über 100 Experten weltweit besteht. Sergey ist ein sehr professioneller und enthusiastischer Mann, der über das nötige Fachwissen und die Erfahrung verfügt, um selbst die komplexesten Bedrohungen zu bewältigen. Seine Ankunft stärkte unsere Position als führender Anbieter von Cybersicherheitslösungen und trug maßgeblich zur Entwicklung von Produkten wie Kaspersky Antivirus 2011 und seinen Nachfolgern bei.

Sergey schloss 2006 sein Studium an der Belorussian State Technical University mit einem B.Sc. in Softwareentwicklung ab. Seine berufliche Laufbahn begann er beim lokalen Antiviren-Anbieter VirusBlokAda als Programmierer. Später trat Sergey dem Team bei, das die Antiviren-Engine des Unternehmens entwickelte, und 2008 wurde er Teamleiter. Er war auch an der Entwicklung von Anti-Rootkit- und Systemwiederherstellungstechnologien beteiligt und half bei der Lösung der komplexesten Malware-Vorfälle. Dann kam er zu Kaspersky Lab. Wir sind sehr glücklich darüber.

Die Entdeckung von Stuxnet: Eine unerwartete Wendung

Sergey, lass uns auf den Moment zurückgehen, als Ihr Team die erste Stuxnet-Probe entdeckte. Wie kam es dazu?

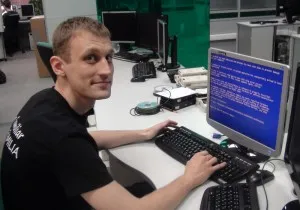

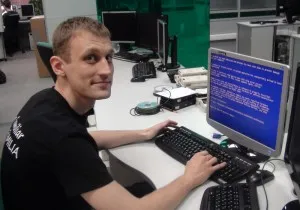

Eigentlich war alles ganz einfach – weit entfernt davon, wie solche Dinge in Filmen dargestellt werden! Damals arbeitete ich für ein relativ kleines Sicherheitsunternehmen und hatte ziemlich viele verschiedene Aufgaben. Ich war in die Softwareentwicklung, Bedrohungsanalyse, technische Beratung und die Bearbeitung von Vorfällen mit den komplexesten Malware-Fällen, die von unseren Kunden gemeldet wurden, involviert. Alles begann, als die technischen Supportmitarbeiter mich über einen eher ungewöhnlichen Fall informierten: Ein Kunde im Iran meldete willkürliche BSODs (Blue Screens of Death) und Computer-Neustarts. Sie leiteten die Hilfeanfrage zusammen mit Informationen über ihre vorläufigen Scanberichte an mich weiter. Für uns als IT-Sicherheitsexperten, die wir uns um die Zuverlässigkeit von Systemen kümmern, war dies ein ungewöhnlicher Startpunkt. Ob die Fehlerursache in der Konfiguration von Programmen wie microsoft exchange thunderbird oder anderen kritischen Anwendungen lag, musste erst noch geklärt werden.

Erste Anzeichen und die Detektivarbeit

Was waren Ihre ersten Eindrücke zu dem Fall?

Mein allererster Eindruck war, dass die gefundenen Anomalien auf eine Windows-Fehlkonfiguration oder einen Konflikt zwischen installierten Anwendungen zurückzuführen waren. Es ist natürlich bekannt, dass Systeme aufgrund von Softwarekonflikten häufig durcheinandergeraten. Also empfahl ich den Tech-Supportmitarbeitern, so viele Informationen wie möglich über die installierten Anwendungen zu sammeln. Der Groschen fiel, als ich erfuhr, dass die gleichen Anomalien auf vielen anderen Computern im Netzwerk des Kunden gefunden worden waren – selbst auf Computern mit frisch installiertem Windows nach einer gründlichen Überprüfung auf unerwünschte Anwendungen. Dies war der Moment, in dem mir klar wurde, dass es sich um mehr als nur eine durchschnittliche Systemstörung handelte – zweifellos war eine Malware-Infektion im Spiel. Und sie war höchstwahrscheinlich fachmännisch entworfen und konstruiert worden (abgesehen davon, dass sie regelmäßige BSODs verursachte), da wir sie mit normalen Erkennungsmitteln nicht aufspüren konnten. Höchstwahrscheinlich war auch ein Rootkit beteiligt.

Glücklicherweise ist unser Partner im Iran, der das Problem erstmals meldete, nicht nur ein erfahrener Sicherheitsexperte, sondern auch ein guter Freund und in meiner IM-Kontaktliste. Ich frage mich nur, wie sich die Dinge entwickelt hätten, wenn wir diese Art von Verbindung nicht gehabt hätten… Mein Freund versuchte zunächst, die Angelegenheit selbst zu lösen, und dann später mit Hilfe des technischen Supports. Ohne Erfolg. Hartnäckig wie eh und je bat er mich dann um Hilfe.

All dies geschah an einem sonnigen (im Iran) Samstag, der dort ein Arbeitstag war. Währenddessen war ich im bewölkten Belarus auf einer Hochzeitsfeier eines Freundes – etwa 400 km von Minsk entfernt. Alle anderen Gäste feierten natürlich fröhlich, tanzten und tranken viel zu viel, während ich die ganze Zeit am Telefon (meinem Handy) hing und einem Mann in der Nähe von Teheran dringende technische – und psychologische! – Unterstützung leistete. Fröhliche Mädchen – Sektglas in der Hand – in ihren feinsten Kleidern gingen immer wieder vorbei (zu diesem Zeitpunkt hatten sich die Feierlichkeiten nach draußen in den Wald verlagert; (fragen Sie nicht)), fragten sich, was zum Teufel ich im Wald auf einer Hochzeit tat, indem ich seltsame Dinge in einer seltsamen Sprache sprach. Und natürlich beurteilten sie mich als eine Art bizarrer Geek-Freak („wenn sie mich nur kennen würden“). WIE AUCH IMMER… bald erkannten mein Kumpel im Iran und ich, dass wir telefonisch keine weiteren Fortschritte machen konnten, also beendeten wir den Abend und beschlossen, unsere Ermittlungen am Montag fortzusetzen. Ich hoffte, dass Montage im Iran genauso Arbeitstage waren wie Samstage…

Am Montagnachmittag lösten wir zunächst einige technische Probleme, um Fernzugriff auf den infizierten Computer zu erhalten. Ich muss sagen, es kostete große Mühe, die Ursache der Anomalien zu finden. Aber am Ende gelang es uns. Wir fanden schließlich die Malware und entdeckten ihre heimliche Natur, ihre seltsame Nutzlast und ihre Verbreitungstechniken.

Der Schock: Digitale Zertifikate und Zero-Days

Die Stuxnet-Treiber waren mit echten digitalen Zertifikaten von angesehenen Unternehmen signiert. Sozusagen wie die Multipässe im Fünften Element! Digitale Zertifikate sind Dinge, die (zumindest früher) garantierten, dass man einer Datei vertrauen kann. Warum haben Sie sich trotzdem entschlossen, sich damit zu befassen?

Nachdem wir die Ursache des Problems gefunden hatten, begannen wir mit meinen Kollegen im Virenlabor eine eingehendere Analyse. Dies beinhaltete viele hitzige Diskussionen und Argumente und tatsächlich auch viel Fluchen 🙂 – da es keinen Lehrbuchansatz für so etwas gibt und wir während des Prozesses lernten. Wir machten weiter – Brainstorming, das Erstellen von Schemata und die Entwicklung verschiedener Ideenstränge. Und mit jedem Schritt wurden wir allmählich unbehaglicher, als wir zu verstehen begannen, womit wir es zu tun hatten.

Wir analysierten schließlich die Malware und stellten fest, dass sie Zero-Day-Schwachstellen nutzte, die es Stuxnet ermöglichten, selbst gut gepatchte Windows-Computer zu infiltrieren. Und an diesem Punkt waren wir uns alle einig, dass das digitale Zertifikat gestohlen worden war. Darüber hinaus führten die Komplexität des Stuxnet-Codes und die extrem ausgeklügelten Rootkit-Technologien uns zu dem Schluss, dass diese Malware ein furchterregendes Ungeheuer war, das weltweit seinesgleichen suchte, und dass wir die Infosec-Industrie und -Gemeinschaft so schnell wie möglich über die Details informieren mussten. Die Entdeckung und Analyse dieser Bedrohungslandschaft im Jahr 2011 unterstrich die Notwendigkeit robuster Schutzmaßnahmen, die von Software wie Kaspersky Antivirus 2011 angeboten wurden, um solche komplexen Angriffe abzuwehren. Wer beispielsweise den thunderbird im abgesicherten modus starten musste, um Probleme zu beheben, konnte die Auswirkungen solcher Malware indirekt spüren.

Die Reaktion der Branche und die Herausforderungen

Wie war die Reaktion der Branche und der Gemeinschaft?

Nun, anfangs war das einfach nur schockierend! Zuerst beschlossen wir, nicht an die Öffentlichkeit zu gehen, und dass es besser wäre, nur die anderen beteiligten Parteien zu informieren. Wir versuchten, sowohl Microsoft als auch Realtek zu erreichen – bekamen aber keine richtige Antwort! Rückblickend verstehe ich jetzt, dass wir die Dinge nicht ganz so hätten handhaben sollen; schließlich, wie hoch sind die Chancen, dass eine Warnung von einem kleinen belarussischen AV-Unternehmen die Entscheidungsträger dort erreicht?

Also beschloss ich, an die Öffentlichkeit zu gehen und das Problem der Gemeinschaft zu melden. Ich veröffentlichte einige Details über Stuxnet auf unserer Website und auch im beliebten Branchenforum bei wilderssecurity.com. Etwas später, nach weiteren Analysen, vergewisserte ich mich der Ernsthaftigkeit des Vorfalls und veröffentlichte zusammen mit meinem Kollegen Oleg Kupreev eine detailliertere Beschreibung der Malware zusammen mit einer Ankündigung der Zero-Day-Schwachstelle und des gestohlenen Zertifikats. Und das war der Punkt, an dem die Dinge explodierten!

Bitte fahren Sie fort!

Die erste Person, die eine Notiz über den Vorfall veröffentlichte, war der berühmte Brian Krebs. Dann kam Frank Boldewin, der als Erster die Verbindung zwischen Stuxnet und den Siemens WinCC SCADA-Industriesteuerungssystemen herstellte. Wenig später begannen Theorien aufzutauchen, die die Malware mit dem iranischen Atomprogramm und dem Beginn der Cyberkriegsführung in Verbindung brachten, nicht weniger.

Analyse der Stuxnet-Verbreitung und Auswirkungen auf Siemens WinCC SCADA-Industriesysteme im Jahr 2010

Analyse der Stuxnet-Verbreitung und Auswirkungen auf Siemens WinCC SCADA-Industriesysteme im Jahr 2010

Dank einiger Schwergewichte, die Andreas Marx von AV-test.org eingesetzt hatte, konnte ich die Leute im Microsoft Security Response Center erreichen, die sofort begannen, an dem Fall zu arbeiten. Die Notwendigkeit, schnell auf solche Bedrohungen zu reagieren, unterstrich die Bedeutung der Antivirensoftware in jenen Jahren. Für viele Nutzer war ein zuverlässiger Schutz wie Kaspersky Antivirus 2011 entscheidend, um ihre Systeme vor unerwarteten Angriffen zu schützen. Selbst für Mac-Nutzer gab es zunehmend Bedenken bezüglich der Sicherheit, und Programme wie der edge für mac mussten entsprechend gesichert werden.

Erkenntnisse über die Bedeutung von Bedrohungsanalysen

Rückblickend verstehe ich jetzt klar, dass wir einige Fehler bei der Vorgehensweise gemacht haben – Fehler, die zu Verzögerungen bei der Lösung des Problems (Rootkit!) führten. Leider hatte VirusBlokAda zu dieser Zeit weder Kenntnisse noch Erfahrung im Umgang mit solchen Fällen. Um sie effektiv zu handhaben, muss man wirklich mindestens ein paar Schlüsselpersonen in der Branche kennen und deren persönliche E-Mails zur Hand haben. Das hatten wir nicht.

Das andere Problem war, dass das Unternehmen keine Ressourcen hatte, um eine wirklich gründliche Analyse der Bedrohung durchzuführen. VirusBlokAda positioniert sich als lokaler Nischenanbieter und investiert hauptsächlich in den Kundenservice. Wenn die Bedrohungsanalyse zu viele Ressourcen beanspruchte, mussten wir sie leider manchmal unterlassen.

Letztendlich bestätigte dieser Vorfall mir, dass ein Sicherheitsunternehmen über starke Expertise in der Bedrohungsanalyse verfügen muss. Dedizierte Teams müssen sich auf diese Analyse konzentrieren, um sicherzustellen, dass ein Unternehmen den Cyberkriminellen einen Schritt voraus ist und zumindest mit jeder Cyberkriegsführung Schritt hält – um darauf vorbereitet zu sein, angemessen damit umzugehen, wann immer sie auftaucht.

Wie reagierten die iranischen Beamten auf diese… unangenehme Nachricht?

Sie haben uns einfach abgewimmelt – überhaupt keine offizielle Reaktion. Vielleicht ist es nicht die Politik des Landes, öffentliche Kommentare zu solchen Dingen abzugeben. Die Karten eng beieinander zu halten scheint jedoch die iranische Art zu sein – mein Freund im Iran, der geholfen hat, Stuxnet aufzudecken (an diesem Samstag – mit mir im Wald auf der Hochzeit), bat darum, dass sein Name niemals in Berichten über die Angelegenheit erwähnt wird, und weigerte sich, Kommentare dazu abzugeben. Interessanterweise traf ich später einige hochrangige, IT-bezogene iranische Beamte in Minsk. Sie taten so, als wüssten sie überhaupt nichts über den Vorfall. Ja, genau.

Irreführende Berichte und persönliche Klarstellung

Wie bei vielen heißen Nachrichten, die Schlagzeilen machen, erhielt Stuxnet seinen gerechten Anteil an Falschmeldungen…

Oh ja! Viele der Geschichten und Kommentare rund um Stuxnet brachten mich zum Lachen (ROFL)! Hier sind einige ausgewählte Pannen:

„Das Unternehmen entwickelte den Wurm selbst und nutzte ihn dann zur Eigenwerbung durch die Massenmedien“.

– Nun, wenn wir die Möglichkeit gehabt hätten, ein Dutzend der weltbesten Sicherheitsexperten für die Entwicklung von Stuxnet zu bezahlen, hätten wir meiner Meinung nach eine friedlichere Anwendung entwickelt.

„Sergey Ulasen reiste in den Iran und half den Iranern, die Malware direkt aus den Zentrifugen zu fischen“.

– Oh ja, ich trug dabei einen dieser raumfahrerähnlichen Folienanzüge. Ja.

„Iraner baten absichtlich um Hilfe von einem belarussischen Unternehmen, weil sie niemandem sonst vertrauen“.

– Nun, sie hatten Recht, dass Belarussen vertrauenswürdig sind. Aber ihre „Wahl“ uns? Und selbst wenn sie uns „gewählt“ hätten… Nein, tut mir leid, diese falsche Aussage kann einfach NICHT rationalisiert werden! Die Notwendigkeit einer klaren Kommunikation und der Vertrauensbildung in der Cybersicherheitsbranche ist entscheidend, und dies gilt auch für die Bereitstellung von Software wie einer mozilla thunderbird deutsche version – die Transparenz in der Kommunikation ist für Nutzer essenziell.

„Die Iraner nutzten das Unternehmen, um westliche Länder öffentlich des Beginns eines Cyberkriegs zu beschuldigen“.

– Angesichts des Schweigemantels, den die iranischen Behörden über die ganze Angelegenheit gelegt haben, bezweifle ich, dass sie noch mehr Aufsehen um diesen Vorfall brauchten. Selbst wenn doch, hätten sie effektivere Wege finden können.

„Sergey Ulasen ist ein Feind der Demokratie und liberaler Werte im Nahen Osten“.

– Oh sicher, und ich habe auch die Berliner Mauer gebaut.

Lassen Sie es mich klar sagen. Weder ich noch die Personen, mit denen ich an dieser Untersuchung gearbeitet habe, haben jemals öffentlich Verschwörungstheorien über den Ursprung oder die Ziele von Stuxnet geäußert. Es war mir nie daran gelegen, meine Zeit damit zu verbringen, irgendwelche politischen Aspekte der Geschichte zu verstehen. Ich bin ein Malware-Experte, der erstklassigen Schutz vor Cyberbedrohungen bietet, keine Thriller produziert.

Duqu: Stuxnets “Kind” und die Spekulationen

In letzter Zeit wurde das Internet mit Spekulationen über den kürzlich entdeckten Trojaner Duqu überschwemmt, der bereits als Stuxnets Kind/Enkel/Stiefbruder/Cousin zweiten Grades usw. bezeichnet wurde. Tatsächlich haben sie viel gemeinsam. Was halten Sie davon?

Es gibt noch zu viel Ungewissheit über Duqu. Angesichts des Mangels an konkreten Informationen über diese Malware würde ich sagen, dass das, was jetzt geschieht, so ziemlich eine Wiederholung dessen ist, was wir bei Stuxnet hatten – Annahmen, Behauptungen und populäre Etikettierungen von Leuten, die nicht wissen, wovon sie reden, wobei die wahren Fakten der Sache unter all dem Unsinn begraben sind. Ganz zu schweigen von dem reinen Hype und der Panikmache, wie dieser hier:

Ehrlich gesagt, ziehe ich es vor, in dieser Angelegenheit nicht zu spekulieren und zu warten, bis sich der Staub gelegt hat, um das Gesamtbild zu sehen. Ich werde Aleks Gostevs Serie von Blogbeiträgen auf Securelist zu Duqu sorgfältig verfolgen, und ich bin mir ziemlich sicher, dass wir bald einen vollständigen und genauen Bericht über den Ursprung, die Ziele und die technischen Aspekte der Malware haben werden.

Wessen ich mir im Moment sicher bin, ist, dass es eine klare Verbindung zwischen Duqu und Stuxnet gibt, da die erstere Malware auf dem Quellcode der letzteren basiert und viele ihrer Techniken anwendet. Auch die Art und Weise, wie die Teams hinter beiden Malware-Typen ihre Kreaturen in die Welt gesetzt haben, ist sehr ähnlich. Der einzige Unterschied zwischen ihnen scheint zu sein, dass der Duqu-Fall immer noch in Geheimnisse gehüllt ist. Auch hier ist die kontinuierliche Weiterentwicklung von Antivirenprogrammen, wie zum Beispiel Kaspersky Antivirus 2011 es für seine Zeit war, unerlässlich, um mit solchen Bedrohungen Schritt zu halten. Benutzer, die beispielsweise thunderbird windows 10 installieren möchten, benötigen einen aktuellen Schutz, der auf den Erkenntnissen aus der Analyse von Bedrohungen wie Duqu aufbaut.

Warum Kaspersky Lab?

Ich bin sicher, jeder Sicherheitsanbieter würde Sie gerne an Bord haben, um die Expertise seines Teams zu stärken. Warum haben Sie sich entschieden, unserem Unternehmen beizutreten?

Tatsächlich war Kaspersky Lab die einzige Option, die ich in Betracht zog, als ich darüber nachdachte, meinen vorherigen Job zu kündigen. Ich habe die Errungenschaften des Unternehmens immer bewundert und die hier arbeitenden Menschen sowie ihre Arbeitsweise respektiert. Ich war davon überzeugt – und diese Überzeugung hat sich seit Beginn meiner Tätigkeit hier nur noch verstärkt –, dass Kaspersky Lab der technologisch fortschrittlichste Anti-Malware-Anbieter der Welt ist, dem es gelungen ist, ein einzigartiges Team von Sicherheitsexperten zusammenzustellen, die einfach fantastische Dinge leisten. Zweifellos hat das Unternehmen noch viel größeres Potenzial – es hat so viele neue Killer-Technologien in petto, die der Öffentlichkeit noch vorgestellt werden müssen…

Als ich zum ersten Mal hörte, dass Kaspersky Lab plante, der weltweit führende Anti-Malware-Anbieter zu werden, fiel es mir schwer, dies ernst zu nehmen. Ich bin sicher, vor zehn Jahren hätten sich nicht viele vorstellen können, dass das Unternehmen die Nummer 4 werden würde. Aber jetzt, da ich das erlebt habe, würde ich sagen, die Nummer 1 zu werden ist kein Hirngespinst.

Persönliches und die Zukunft

Möchten Sie noch etwas hinzufügen, bevor wir zu den traditionellen (für die „Im Rampenlicht“-Serie) Fragen zu persönlichen und außerberuflichen Dingen kommen?

[ Sergey Ulasen, der Stuxnet-Entdecker, spricht über seine berufliche Entwicklung und zukünftige Herausforderungen

Sergey Ulasen, der Stuxnet-Entdecker, spricht über seine berufliche Entwicklung und zukünftige Herausforderungen Sergey Ulasen

Sergey UlasenZunächst möchte ich ankündigen, dass dies das allerletzte Gespräch ist, das ich über Stuxnet führe. Ehrlich gesagt, habe ich genug von diesem Thema, das mich nun seit 18 Monaten umgibt. Manchmal denke ich sogar, dass Stuxnet meine berufliche Karriere behindert. Ich habe neben diesem Wurm viele Dinge, auf die ich stolz sein kann. Tatsächlich war ich an vielen anderen bedeutenden Projekten beteiligt, die meine intellektuellen und emotionalen Anstrengungen forderten und viel sichtbarere Ergebnisse für das Unternehmen und für meine persönliche Entwicklung lieferten. Daher möchte ich das Kapitel Stuxnet ein für alle Mal beenden und neuen Horizonten im Kampf gegen Cyberkriminalität entgegensteuern.

In Ordnung! Nun – die außerberuflichen Dinge…

Ich denke, Menschen sollten sich ständig weiterentwickeln. Und das schließt natürlich mich ein. Wann immer ich einen freien Moment habe, versuche ich immer, etwas Sinnvolles zu tun, um mich weiterzubilden. Wenn ich zum Beispiel einen amerikanischen Film sehe, schalte ich immer auf die Original-Tonspur um, um mein Englisch-Hörverständnis zu üben. Auch in der Vergangenheit, als der Weg ins Büro ziemlich lange dauerte, nutzte ich diese Zeit, um Podcasts, Trainingsprogramme und fremdsprachige Literatur zu hören.

Meine Lieblingsfilme fallen in die Genres Arthouse, Drama und Komödie. Horrorfilme verabscheue ich. Meiner Meinung nach sehen wir genug Horror in den Nachrichten. Ich bin auch kein Fan von Thrillern…

Ich liebe meine Eltern, meine Schwester und meinen Neffen, und auch meine Freunde – die ich leider heutzutage nicht oft sehe. Jedes Mal jedoch, wenn wir uns treffen, wird es ein wirklich cooles Fest!

Ich genieße es, meine Großmutter auf dem Land zu besuchen. Die beschauliche Atmosphäre, die totale Abwesenheit von Mobilfunkempfang und die Einheit mit der Natur nehmen mich vom Alltagsstress weg und sorgen für ultimative Entspannung und Erholung! Vertrauen Sie mir – den ganzen Ballast in nur zwei Tagen aus dem Kopf zu bekommen – das habe ich zur Kunstform perfektioniert. Ich sollte eine „Speed-Chill“-Schule gründen 🙂

Sergey, vielen Dank für das Gespräch mit mir. Ich fühle mich geehrt, das allerletzte Stuxnet-Gespräch von dem Mann geführt zu haben, der es entdeckt hat! Und was ich hier im Unternehmen garantieren kann, sind viele neue Herausforderungen und extrem interessante Arbeit mit talentierten Menschen!

Fazit:

Sergey Ulasens Geschichte ist ein eindringliches Zeugnis für die Komplexität der Cybersicherheitslandschaft und die unermüdliche Arbeit, die hinter dem Schutz unserer digitalen Welt steckt. Seine Erfahrungen mit der Entdeckung von Stuxnet im Jahr 2010 und sein Beitritt zu Kaspersky Lab im Jahr 2011 unterstreichen die Notwendigkeit von Expertise und kontinuierlicher Innovation in diesem Bereich. Auch wenn sich die Bedrohungen ständig weiterentwickeln, bleibt die grundlegende Mission von Unternehmen wie Kaspersky Lab, umfassenden Schutz zu bieten, bestehen. Die Bedeutung von Produkten wie Kaspersky Antivirus 2011 lag nicht nur in ihren technischen Fähigkeiten, sondern auch in der Expertise der Menschen, die sie entwickeln und die Bedrohungen analysieren, die sie abwehren sollen. Sergueys Einblicke bieten eine wertvolle Lektion über die Wichtigkeit von Zusammenarbeit, offener Kommunikation und der unermüdlichen Suche nach Wissen im Kampf gegen Cyberkriminalität. Seine Reise von einem kleinen Unternehmen zu einem globalen Marktführer wie Kaspersky Lab ist eine Inspiration für alle, die sich für Cybersicherheit begeistern.