Die Bedrohung durch Ransomware nimmt stetig zu und stellt eine ernsthafte Gefahr für Privatpersonen und Unternehmen dar. Eine spezifische Ransomware, die in den Fokus geraten ist, ist Saturn Ransomware. Dieser Artikel beleuchtet die Funktionsweise, die Verbreitungswege und vor allem, wie Sie sich effektiv vor dieser Art von Malware schützen können.

Was ist Saturn Ransomware?

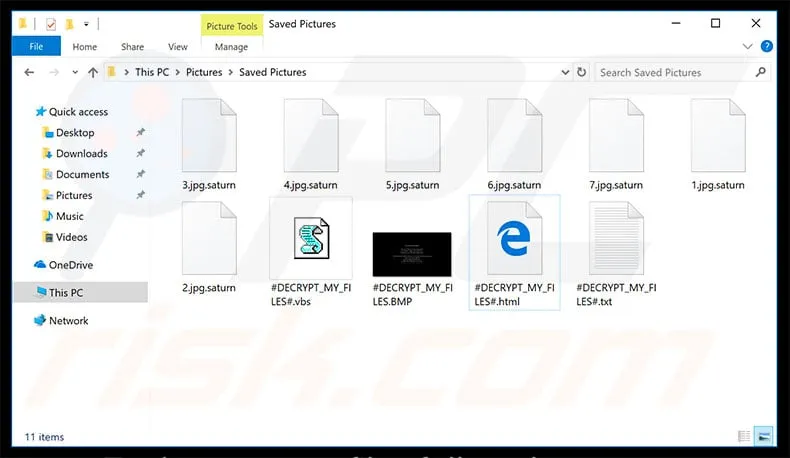

Saturn ist eine Ransomware-Art, die erstmals von MalwareHunterTeam entdeckt wurde. Nach der Infiltration verschlüsselt sie gespeicherte Daten und fordert Lösegeld. Während des Verschlüsselungsprozesses fügt Saturn den Dateinamen die Erweiterung “.saturn” an. Beispielsweise wird eine Datei wie “sample.jpg” in “sample.jpg.saturn” umbenannt. Ab diesem Zeitpunkt sind die Dateien unbrauchbar.

Nach erfolgreicher Verschlüsselung erstellt Saturn fünf Dateien: “#DECRYPT_MY_FILES#.vbs”, “#DECRYPT_MY_FILES.BMP” (wird auch als Desktop-Hintergrund festgelegt), “#DECRYPT_MY_FILES#.txt”, “#DECRYPT_MY_FILES#.html” und “#KEY-dea23dbdbbfeba538e0c3aac3751331d.KEY”. Diese werden auf dem Desktop platziert. Die BMP-, TXT- und HTML-Dateien enthalten die Lösegeldforderungen.

Dateien, die von Saturn verschlüsselt wurden (".saturn" Erweiterung)

Dateien, die von Saturn verschlüsselt wurden (".saturn" Erweiterung)

Überblick über die Lösegeldforderung

Bemerkenswert ist, dass Saturn als RaaS (Ransomware as a Service) angeboten wird. Diese Malware kann von angehenden Cyberkriminellen kostenlos auf einer Webseite im Darknet heruntergeladen werden. Typischerweise verlangen RaaS-Anbieter im Voraus eine bestimmte Gebühr.

Die Entwickler von Saturn geben an, dass Distributoren (angehende Cyberkriminelle) die Malware verbreiten müssen und dafür 70% der eingezahlten Zahlungen erhalten. Die restlichen 30% gehen an die Entwickler von Saturn. Dieses Umsatzmodell ist für die Entwickler sehr praktisch, da sie minimalen Aufwand in die Verbreitung stecken – Dritte erledigen alles für sie. Die Entwickler teilen lediglich die erhaltenen Zahlungen.

Die neuen Dateien informieren die Opfer über die Verschlüsselung und fordern zur Zahlung eines Lösegeldes im Austausch für die Entschlüsselung der Dateien auf. Obwohl derzeit unbekannt ist, ob Saturn symmetrische oder asymmetrische Kryptografie verwendet, erfordert die Entschlüsselung einen Schlüssel, der für jedes Opfer einzigartig generiert wird. Diese Schlüssel werden auf einem Remote-Server gespeichert, der von den Entwicklern von Saturn kontrolliert wird, und die Opfer werden aufgefordert, zur Freigabe ihrer Schlüssel ein Lösegeld zu zahlen. Die Kosten für die Entschlüsselung betragen 300 US-Dollar in Bitcoin. Die Zahlung muss jedoch innerhalb von sieben Tagen erfolgen, da sich die Kosten sonst verdoppeln. Nach einem Monat sind die Dateien dauerhaft beschädigt.

Trotz der Drohungen und Forderungen raten wir dringend davon ab, allen Aufforderungen zur Zahlung nachzukommen. Recherchen zeigen, dass Cyberkriminelle Opfer oft ignorieren, sobald Lösegelder gezahlt wurden. Anders ausgedrückt, das Bezahlen bringt kein positives Ergebnis und Sie werden betrogen. Wir raten dringend davon ab, diese Personen zu kontaktieren oder Lösegelder zu zahlen.

Leider gibt es keine Werkzeuge, die in der Lage sind, von Saturn kompromittierte Dateien kostenlos wiederherzustellen. Die einzige Lösung ist, alles aus einem Backup wiederherzustellen.

Ähnlichkeiten mit anderer Ransomware

Obwohl Saturn als RaaS angeboten wird, weist es viele Ähnlichkeiten mit Dutzenden anderer regulärer Ransomware-Typen auf, wie zum Beispiel Wana Decrypt0r, Tornado, David und TBlocker. Auch wenn diese Viren von verschiedenen Cyberkriminellen entwickelt werden, weisen sie alle identisches Verhalten auf – sie verschlüsseln gespeicherte Daten und stellen Lösegeldforderungen.

Sie unterscheiden sich oft nur in zwei Hauptpunkten: 1) der Höhe des Lösegeldes und; 2) der Art der verwendeten Kryptografie. Forschungen zeigen, dass die meisten dieser Viren leider Algorithmen (z. B. RSA, AES usw.) verwenden, die eindeutige Entschlüsselungsschlüssel generieren. Daher ist die manuelle Entschlüsselung von Dateien ohne Beteiligung der Entwickler (die Kontaktaufnahme mit diesen Personen wird nicht empfohlen) meist unmöglich.

Das einzige Szenario, das die Entschlüsselung von Dateien ermöglicht, ist, wenn die Ransomware nicht vollständig entwickelt ist oder bestimmte Fehler/Schwachstellen aufweist (z. B. wenn der Schlüssel fest kodiert, lokal gespeichert oder ähnlich ist).

Ransomware ist ein starkes Argument für die regelmäßige Erstellung von Datensicherungen. Backup-Dateien müssen jedoch auf einem Remote-Server (z. B. Cloud) oder an ein nicht angeschlossenes externes Speichermedium gespeichert werden. Andernfalls werden auch die Backups verschlüsselt.

Wie hat Ransomware meinen Computer infiziert?

Ransomware-artige Viren werden auf verschiedene Weise verbreitet, am beliebtesten sind jedoch Spam-E-Mails, Software-Download-Quellen von Drittanbietern, gefälschte Software-Update-Tools und Trojaner. Spam-E-Mails enthalten oft bösartige Anhänge (z. B. MS Office-Dokumente, JavaScript-Dateien usw.), die nach dem Öffnen unbemerkt das Virus herunterladen und installieren.

Nicht offizielle Download-Quellen (P2P-Netzwerke, kostenlose Dateihosting-Websites, Freeware-Download-Websites) verbreiten Malware, indem sie diese als legitime Software präsentieren. Benutzer werden dazu verleitet, Malware herunterzuladen und zu installieren. Gefälschte Software-Aktualisierer infizieren das System, indem sie veraltete Softwarefehler/Schwachstellen ausnutzen oder anstelle von Updates Malware installieren. Trojaner sind die einfachsten – in den meisten Fällen öffnen sie “Backdoors” für Malware, um in das System einzudringen.

| Name | Saturn-Virus |

|---|---|

| Bedrohungstyp | Ransomware, Krypto-Virus, Datei-Lock |

| Erweiterung verschlüsselter Dateien | .saturn |

| Nachricht mit Lösegeldforderung | #DECRYPT_MY_FILES#.vbs, #DECRYPT_MY_FILES#.BMP, #DECRYPT_MY_FILES#.txt, #DECRYPT_MY_FILES#.html |

| Lösegeldhöhe | $300/$600 |

| Cyberkriminelle Krypto-Wallet-Adresse | 1JgXf2cMhG9Cwg3xdzP7a1hHSM8bbPBEte (Bitcoin) |

| Erkennungsnamen | Avast (Win32:Malware-gen), BitDefender (Trojan.AgentWDCR.NBW), ESET-NOD32 (Win32/Filecoder.Saturn.A), Kaspersky (Trojan-Ransom.Win32.Gen.hjs), Vollständige Liste der Erkennungen (VirusTotal) |

| Symptome | Dateien auf Ihrem Computer können nicht geöffnet werden, zuvor funktionierende Dateien haben nun eine andere Erweiterung (z. B. my.docx.locked). Eine Lösegeldforderungsnachricht wird auf Ihrem Desktop angezeigt. Cyberkriminelle verlangen die Zahlung eines Lösegeldes (normalerweise in Bitcoin), um Ihre Dateien zu entsperren. |

| Verbreitungsmethoden | Infizierte E-Mail-Anhänge (Makros), Torrent-Websites, bösartige Anzeigen. |

| Schaden | Alle Dateien werden verschlüsselt und können ohne Zahlung eines Lösegeldes nicht geöffnet werden. Zusätzliche Passwortdiebstahl-Trojaner und Malware-Infektionen können zusammen mit einer Ransomware-Infektion installiert werden. |

| Malware-Entfernung (Windows) | Um mögliche Malware-Infektionen zu beseitigen, scannen Sie Ihren Computer mit einer legitimen Antivirus-Software. Unsere Sicherheitsexperten empfehlen die Verwendung von Combo Cleaner. Combo Cleaner für Windows herunterladen Um das voll funktionsfähige Produkt zu nutzen, müssen Sie eine Lizenz für Combo Cleaner erwerben. 7 Tage kostenlose Testversion verfügbar. Combo Cleaner ist Eigentum und wird betrieben von RCS LT, der Muttergesellschaft von PCRisk.com. |

Wie schütze ich mich vor Ransomware-Infektionen?

Die Hauptursachen für Computerinfektionen sind mangelndes Wissen und nachlässiges Verhalten. Der Schlüssel zur Sicherheit ist Vorsicht. Seien Sie daher sehr vorsichtig, wenn Sie das Internet durchsuchen. Öffnen Sie niemals Dateien, die von verdächtigen E-Mail-Adressen stammen – löschen Sie diese E-Mails sofort, ohne sie zu lesen. Laden Sie Ihre Anwendungen nur von legitimen Quellen herunter und verwenden Sie direkte Download-Links.

Downloader/Installationsprogramme von Drittanbietern sollten niemals verwendet werden, da sie häufig zur Verbreitung von schädlicher Software verwendet werden. Halten Sie installierte Software auf dem neuesten Stand und verwenden Sie eine legitime Anti-Viren-/Anti-Spyware-Suite. Denken Sie daran, dass Kriminelle Malware über gefälschte Updater verbreiten. Daher sollten Anwendungen mit den integrierten Funktionen oder Werkzeugen des offiziellen Entwicklers aktualisiert werden.

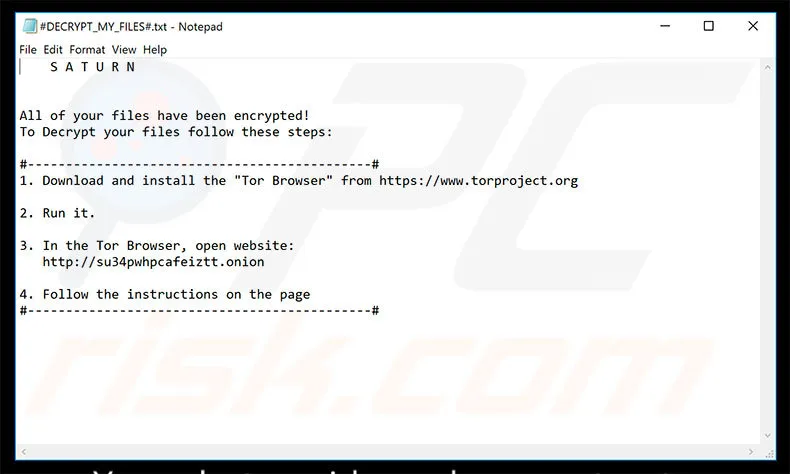

Screenshot einer Nachricht, die Benutzer auffordert, ein Lösegeld zu zahlen, um ihre kompromittierten Daten zu entschlüsseln

Screenshot einer Nachricht, die Benutzer auffordert, ein Lösegeld zu zahlen, um ihre kompromittierten Daten zu entschlüsseln

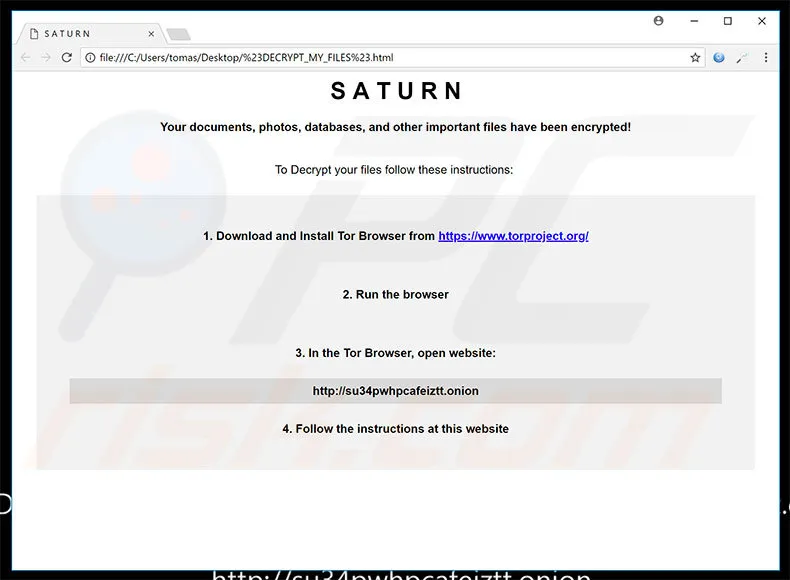

Screenshot der Saturn HTML-Datei

Screenshot der Saturn HTML-Datei

Text, der in den Saturn-Ransomware-TXT- (“#DECRYPT_MY_FILES#.txt”) und HTML-Dateien (“#DECRYPT_MY_FILES#.html”) präsentiert wird:

S A T U R N

Alle Ihre Dateien wurden verschlüsselt! Um Ihre Dateien zu entschlüsseln, folgen Sie diesen Schritten:

#———————————————#1. Laden Sie den “Tor Browser” von https://www.torproject.org herunter und installieren Sie ihn.

2. Starten Sie ihn.

3. Öffnen Sie im Tor Browser die Website: http://su34pwhpcafeiztt.onion

4. Befolgen Sie die Anweisungen auf der Seite.#———————————————

Screenshot der Saturn Desktop-Hintergrunddatei

Screenshot der Saturn Desktop-Hintergrunddatei

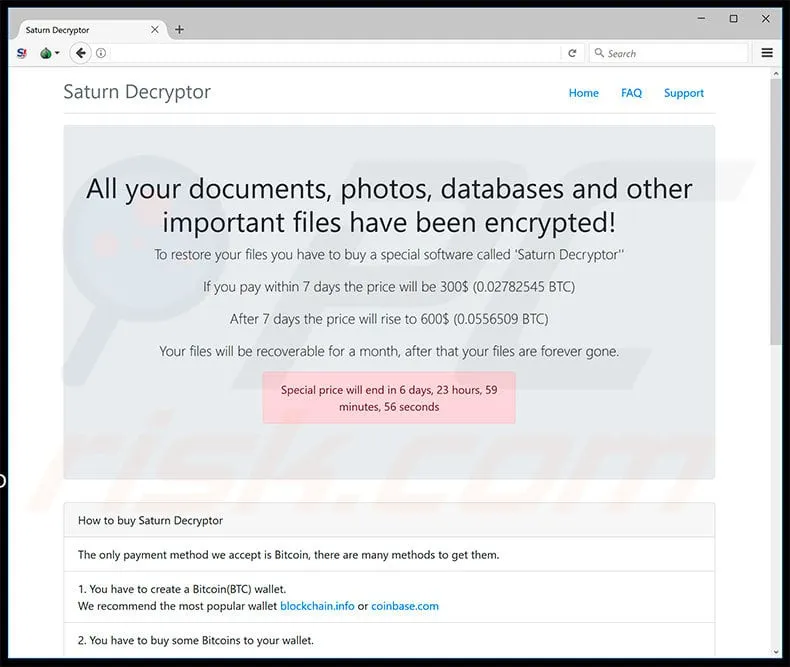

Screenshot der Saturn-Website (Homepage)

Screenshot der Saturn-Website (Homepage)

Text, der auf dieser Seite präsentiert wird:

Saturn Decryptor

Alle Ihre Dokumente, Fotos, Datenbanken und anderen wichtigen Dateien wurden verschlüsselt!

Um Ihre Dateien wiederherzustellen, müssen Sie eine spezielle Software namens ‘Saturn Decryptor’ kaufen.

Wenn Sie innerhalb von 7 Tagen bezahlen, beträgt der Preis 300 $ (0,02782545 BTC).

Nach 7 Tagen steigt der Preis auf 600 $ (0,0556509 BTC).

Ihre Dateien sind einen Monat lang wiederherstellbar, danach sind Ihre Dateien für immer verloren.

Sonderpreis endet in 6 Tagen, 23 Stunden, 59 Minuten, 56 Sekunden.

Wie Sie Saturn Decryptor kaufen:

Die einzige akzeptierte Zahlungsmethode ist Bitcoin. Es gibt viele Möglichkeiten, Bitcoin zu erhalten.

- Sie müssen eine Bitcoin (BTC) Wallet erstellen. Wir empfehlen die beliebteste Wallet blockchain.info oder coinbase.com.

- Sie müssen etwas Bitcoin auf Ihre Wallet kaufen.

Kaufen Sie mehr als 0,02782545 Bitcoin.

Wir empfehlen die folgenden vertrauenswürdigen Seiten zum Kauf von Bitcoin (in keiner Weise mit dieser Website verbunden): localbitcoins.com, coincafe.com, coinmama.com, CEX.IO, howtobuybitcoins.info.

- Senden Sie 0,02782545 Bitcoin an die folgende Bitcoin-Adresse: 1JgXf2cMhG9Cwg3xdzP7a1hHSM8bbPBEte.

- Warten Sie auf die Bestätigung der Zahlung. Aktualisieren Sie die Seite, um den aktuellen Zahlungsstatus zu sehen.

- Sobald die Zahlung bestätigt ist, können Sie ‘Saturn Decryptor’ herunterladen. Sie werden dann automatisch zur Download-Seite weitergeleitet.

Zahlungen

Menge: Status: Keine Zahlung gefunden

Gesamt bestätigt: 0 BTC

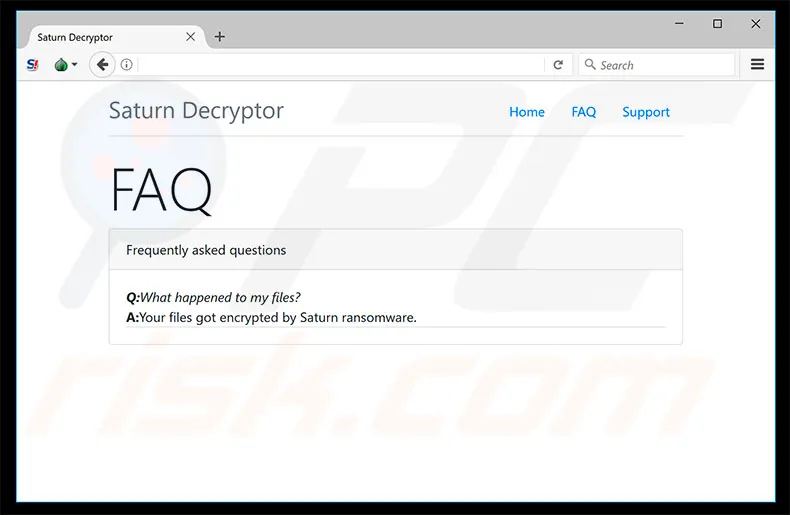

Screenshot der Saturn-Website (FAQ)

Screenshot der Saturn-Website (FAQ)

Text, der auf dieser Seite präsentiert wird:

Saturn Decryptor

FAQ

Häufig gestellte Fragen

F: Was ist mit meinen Dateien passiert?

A: Ihre Dateien wurden von der Saturn-Ransomware verschlüsselt.

Entfernung von Saturn Ransomware

Sofortige automatische Malware-Entfernung:

Die manuelle Entfernung von Bedrohungen kann ein langwieriger und komplizierter Prozess sein, der fortgeschrittene IT-Kenntnisse erfordert. Combo Cleaner ist ein professionelles, automatisches Tool zur Entfernung von Malware, das zur Beseitigung von Malware empfohlen wird. Laden Sie es herunter, indem Sie auf die untenstehende Schaltfläche klicken:

COMBO CLEANER HERUNTERLADEN

Durch das Herunterladen von Software, die auf dieser Website aufgeführt ist, erklären Sie sich mit unserer Datenschutzrichtlinie und unseren Nutzungsbedingungen einverstanden. Um das voll funktionsfähige Produkt zu nutzen, müssen Sie eine Lizenz für Combo Cleaner erwerben. 7 Tage kostenlose Testversion verfügbar. Combo Cleaner ist Eigentum und wird betrieben von RCS LT, der Muttergesellschaft von PCRisk.com.

Video mit Schritten bei einer Ransomware-Infektion:

Schnellmenü:

Meldung von Ransomware an Behörden:

Wenn Sie Opfer eines Ransomware-Angriffs wurden, empfehlen wir Ihnen, diesen Vorfall den Behörden zu melden. Durch die Bereitstellung von Informationen für Strafverfolgungsbehörden helfen Sie bei der Verfolgung von Cyberkriminalität und potenziell bei der Strafverfolgung der Angreifer. Hier ist eine Liste von Behörden, bei denen Sie einen Ransomware-Angriff melden sollten. Die vollständige Liste der lokalen Cybersicherheitszentren und Informationen darüber, warum Sie Ransomware-Angriffe melden sollten, finden Sie in diesem Artikel.

Liste der lokalen Behörden, bei denen Ransomware-Angriffe gemeldet werden sollten (wählen Sie eine aus, je nach Ihrem Wohnort):

Isolieren des infizierten Geräts:

Einige Ransomware-Arten sind darauf ausgelegt, Dateien auf externen Speichermedien zu verschlüsseln, diese zu infizieren und sich sogar im gesamten lokalen Netzwerk auszubreiten. Aus diesem Grund ist es sehr wichtig, das infizierte Gerät (Computer) so schnell wie möglich zu isolieren.

Schritt 1: Trennen Sie die Verbindung zum Internet.

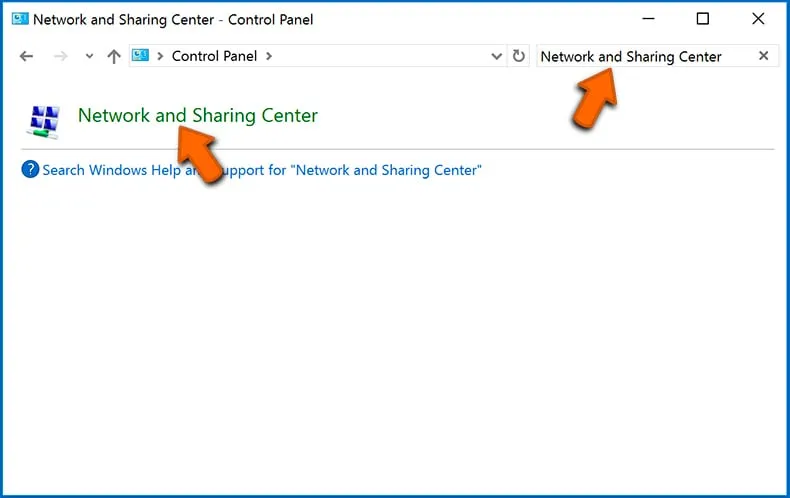

Der einfachste Weg, einen Computer vom Internet zu trennen, ist, das Ethernet-Kabel vom Motherboard zu ziehen. Einige Geräte sind jedoch über ein drahtloses Netzwerk verbunden, und für einige Benutzer (insbesondere für diejenigen, die nicht besonders technikaffin sind) kann das Ziehen von Kabeln mühsam erscheinen. Daher können Sie das System auch manuell über die Systemsteuerung trennen:

Navigieren Sie zur “Systemsteuerung“, klicken Sie auf die Suchleiste in der oberen rechten Ecke des Bildschirms, geben Sie “Netzwerk- und Freigabecenter” ein und wählen Sie das Suchergebnis aus: Computer vom Internet trennen (Schritt 1)

Computer vom Internet trennen (Schritt 1)

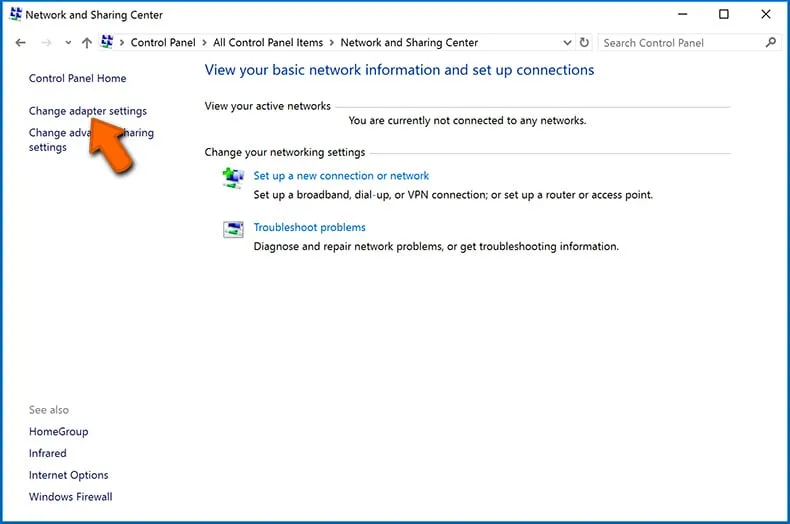

Klicken Sie in der oberen linken Ecke des Fensters auf die Option “Adaptereinstellungen ändern“: Computer vom Internet trennen (Schritt 2)

Computer vom Internet trennen (Schritt 2)

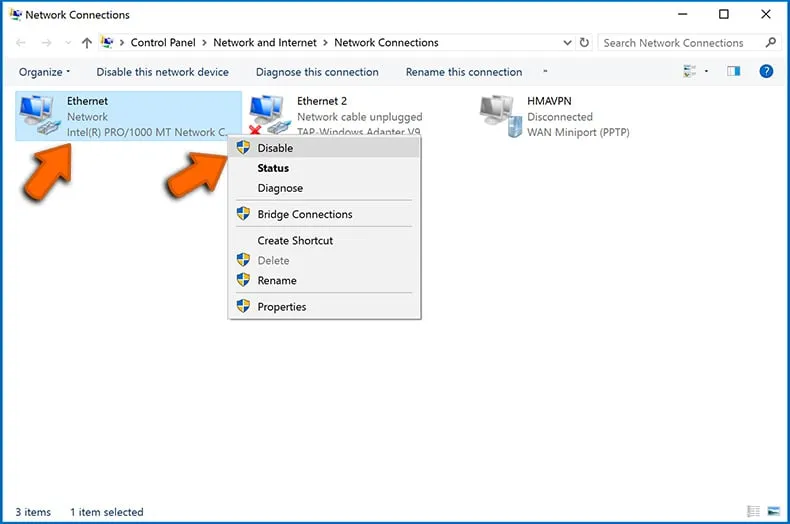

Klicken Sie mit der rechten Maustaste auf jeden Verbindungspunkt und wählen Sie “Deaktivieren“. Sobald sie deaktiviert sind, ist das System nicht mehr mit dem Internet verbunden. Um die Verbindungspunkte wieder zu aktivieren, klicken Sie einfach erneut mit der rechten Maustaste und wählen Sie “Aktivieren“. Computer vom Internet trennen (Schritt 3)

Computer vom Internet trennen (Schritt 3)

Schritt 2: Trennen Sie alle Speichermedien.

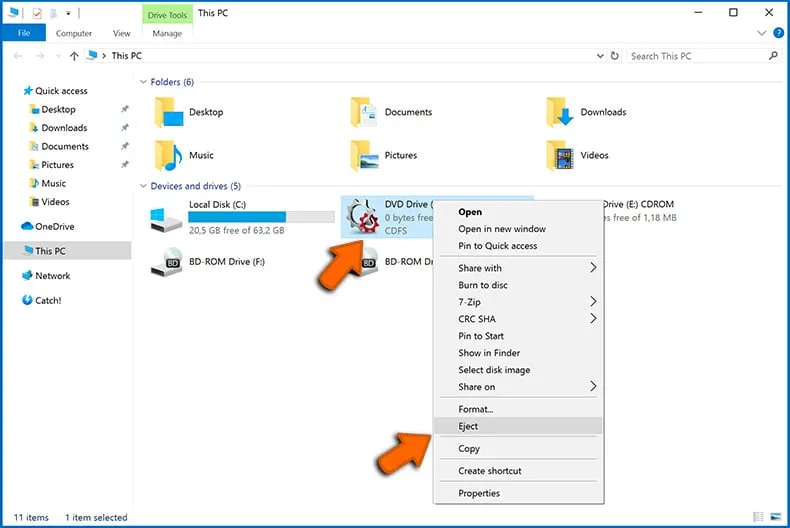

Wie oben erwähnt, kann Ransomware Daten verschlüsseln und alle mit dem Computer verbundenen Speichermedien infizieren. Aus diesem Grund sollten alle externen Speichermedien (USB-Sticks, tragbare Festplatten usw.) sofort getrennt werden. Wir raten Ihnen jedoch dringend, jedes Gerät vor dem Trennen auszuwerfen, um Datenbeschädigung zu vermeiden:

Navigieren Sie zu “Dieser PC“, klicken Sie mit der rechten Maustaste auf jedes verbundene Gerät und wählen Sie “Auswerfen“: Externe Speichermedien auswerfen

Externe Speichermedien auswerfen

Schritt 3: Melden Sie sich von Cloud-Speicherkonten ab.

Einige Ransomware-Arten können Software kapern, die Daten verarbeitet, die in “der Cloud” gespeichert sind. Daher könnten die Daten beschädigt/verschlüsselt werden. Aus diesem Grund sollten Sie sich von allen Cloud-Speicherkonten in Browsern und anderer verwandter Software abmelden. Sie sollten auch in Erwägung ziehen, die Cloud-Verwaltungssoftware vorübergehend zu deinstallieren, bis die Infektion vollständig entfernt ist.

Identifizierung der Ransomware-Infektion:

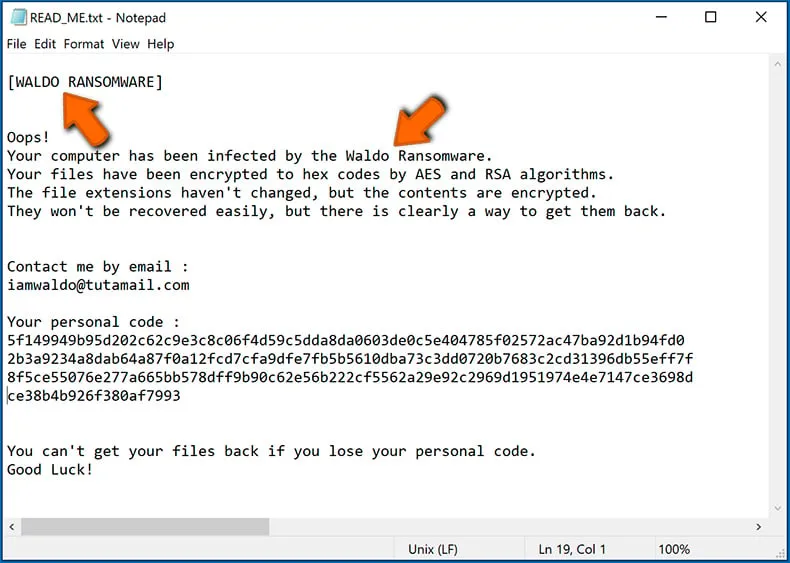

Um eine Infektion richtig zu behandeln, muss man sie zuerst identifizieren. Einige Ransomware-Infektionen verwenden Lösegeldforderungsnachrichten als Einführung (siehe die WALDO-Ransomware-Textdatei unten).

Ransomware-Typ-Infektion identifizieren (Schritt 1)

Ransomware-Typ-Infektion identifizieren (Schritt 1)

Dies ist jedoch selten. In den meisten Fällen liefern Ransomware-Infektionen direktere Nachrichten, die einfach besagen, dass Daten verschlüsselt sind und Opfer ein Lösegeld zahlen müssen. Beachten Sie, dass Ransomware-Infektionen typischerweise Nachrichten mit unterschiedlichen Dateinamen generieren (z. B. “_readme.txt”, “READ-ME.txt”, “DECRYPTION_INSTRUCTIONS.txt”, “DECRYPT_FILES.html” usw.). Daher mag die Verwendung des Namens einer Lösegeldforderungsnachricht wie eine gute Methode zur Identifizierung der Infektion erscheinen. Das Problem ist, dass die meisten dieser Namen generisch sind und einige Infektionen die gleichen Namen verwenden, obwohl die gelieferten Nachrichten unterschiedlich sind und die Infektionen selbst nicht zusammenhängen. Daher kann die alleinige Verwendung des Nachrichten-Dateinamens unwirksam sein und sogar zu permanentem Datenverlust führen (z. B. indem versucht wird, Daten mit Tools zu entschlüsseln, die für andere Ransomware-Infektionen entwickelt wurden, beschädigen Benutzer wahrscheinlich dauerhaft Dateien, und eine Entschlüsselung ist selbst mit dem richtigen Tool nicht mehr möglich).

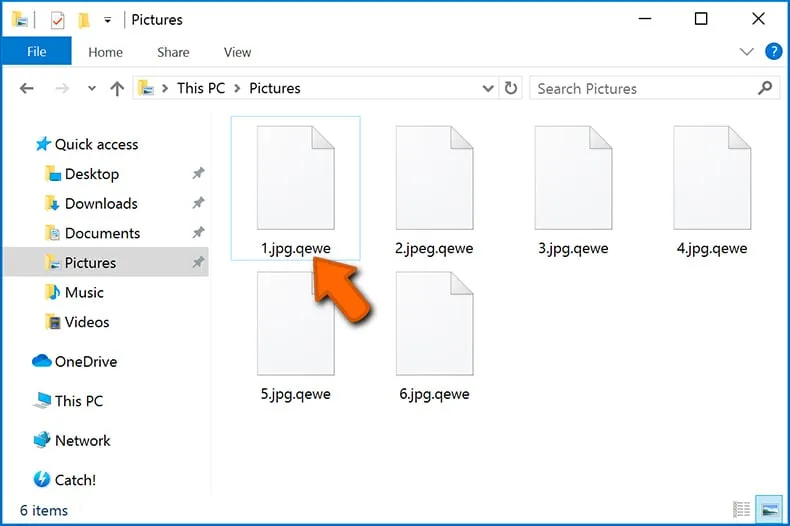

Eine weitere Methode zur Identifizierung einer Ransomware-Infektion ist die Überprüfung der Dateierweiterung, die jeder verschlüsselten Datei angehängt wird. Ransomware-Infektionen werden oft nach den Erweiterungen benannt, die sie anhängen (siehe Dateien, die von der Qewe-Ransomware verschlüsselt wurden, unten).

Ransomware-Typ-Infektion identifizieren (Schritt 2)

Ransomware-Typ-Infektion identifizieren (Schritt 2)

Diese Methode ist jedoch nur dann wirksam, wenn die angehängte Erweiterung eindeutig ist – viele Ransomware-Infektionen hängen eine generische Erweiterung an (z. B. “.encrypted”, “.enc”, “.crypted”, “.locked” usw.). In diesen Fällen wird die Identifizierung von Ransomware anhand ihrer angehängten Erweiterung unmöglich.

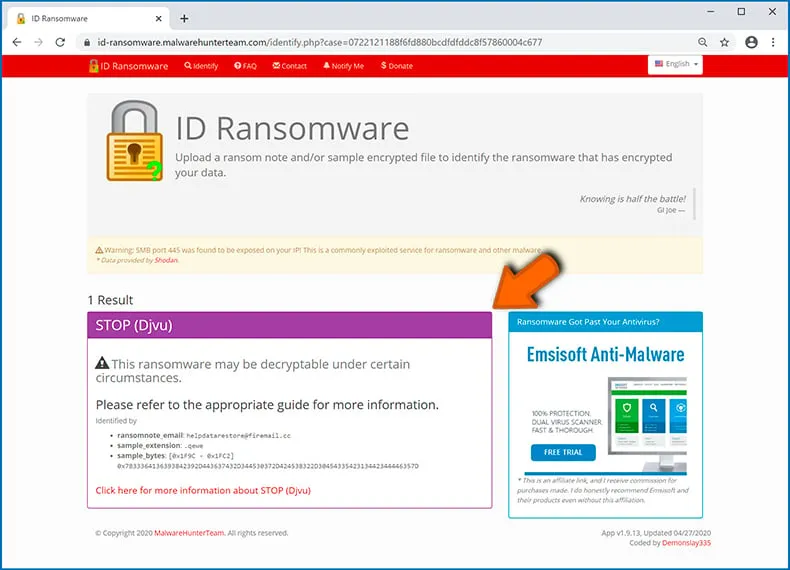

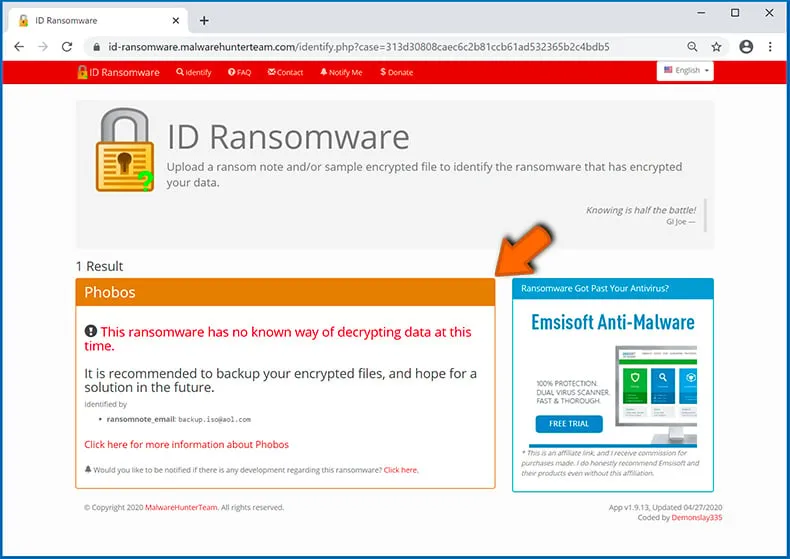

Eine der einfachsten und schnellsten Möglichkeiten, eine Ransomware-Infektion zu identifizieren, ist die Verwendung der ID Ransomware-Website. Dieser Dienst unterstützt die meisten bestehenden Ransomware-Infektionen. Opfer laden einfach eine Lösegeldforderungsnachricht und/oder eine verschlüsselte Datei hoch (wir empfehlen, beides hochzuladen, wenn möglich).

Ransomware-Typ-Infektion identifizieren (Schritt 3)

Ransomware-Typ-Infektion identifizieren (Schritt 3)

Die Ransomware wird innerhalb von Sekunden identifiziert und Sie erhalten verschiedene Details, wie z. B. den Namen der Malware-Familie, zu der die Infektion gehört, ob sie entschlüsselbar ist, und so weiter.

Beispiel 1 (Qewe [Stop/Djvu] Ransomware):

Ransomware-Typ-Infektion identifizieren (Schritt 4)

Ransomware-Typ-Infektion identifizieren (Schritt 4)

Beispiel 2 (.iso [Phobos] Ransomware):

Ransomware-Typ-Infektion identifizieren (Schritt 5)

Ransomware-Typ-Infektion identifizieren (Schritt 5)

Wenn Ihre Daten von Ransomware verschlüsselt wurden, die von ID Ransomware nicht unterstützt wird, können Sie immer versuchen, im Internet nach bestimmten Schlüsselwörtern zu suchen (z. B. ein Titel der Lösegeldforderungsnachricht, eine Dateierweiterung, angegebene Kontakt-E-Mail-Adressen, Krypto-Wallet-Adressen usw.).

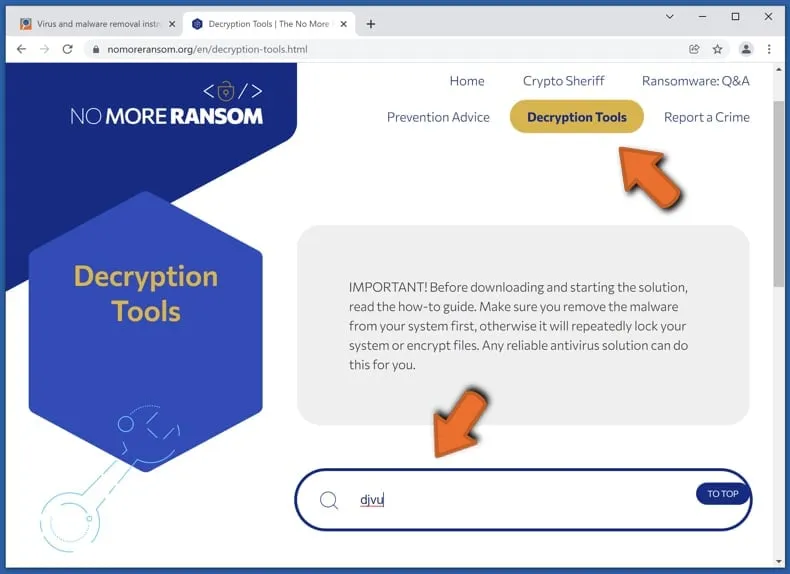

Suche nach Ransomware-Entschlüsselungswerkzeugen:

Die von den meisten Ransomware-Infektionen verwendeten Verschlüsselungsalgorithmen sind extrem ausgeklügelt, und wenn die Verschlüsselung ordnungsgemäß durchgeführt wird, kann nur der Entwickler Daten wiederherstellen. Dies liegt daran, dass zur Entschlüsselung ein spezifischer Schlüssel erforderlich ist, der während der Verschlüsselung generiert wird. Eine Wiederherstellung von Daten ohne den Schlüssel ist unmöglich. In den meisten Fällen speichern Cyberkriminelle Schlüssel auf einem Remote-Server, anstatt die infizierte Maschine als Host zu verwenden. Dharma (CrySis), Phobos und andere Familien von High-End-Ransomware-Infektionen sind praktisch fehlerfrei, und daher ist die Wiederherstellung von verschlüsselten Daten ohne die Beteiligung der Entwickler einfach unmöglich. Dennoch gibt es Dutzende von Ransomware-Arten, die schlecht entwickelt sind und eine Reihe von Fehlern aufweisen (z. B. die Verwendung identischer Verschlüsselungs-/Entschlüsselungsschlüssel für jeden Opfer, lokal gespeicherte Schlüssel usw.). Überprüfen Sie daher immer, ob Entschlüsselungswerkzeuge für jede Ransomware verfügbar sind, die Ihren Computer infiziert.

Das richtige Entschlüsselungswerkzeug im Internet zu finden, kann sehr frustrierend sein. Aus diesem Grund empfehlen wir die Nutzung des No More Ransom Project, und hier ist es nützlich, die Ransomware-Infektion zu identifizieren. Die Website des No More Ransom Project enthält einen Abschnitt “Entschlüsselungswerkzeuge” mit einem Suchfeld. Geben Sie den Namen der identifizierten Ransomware ein, und alle verfügbaren Entschlüssler (falls vorhanden) werden aufgelistet.

Suche nach Ransomware-Entschlüsselungswerkzeugen auf der Website von nomoreransom.org

Suche nach Ransomware-Entschlüsselungswerkzeugen auf der Website von nomoreransom.org

Dateien mit Datenrettungswerkzeugen wiederherstellen:

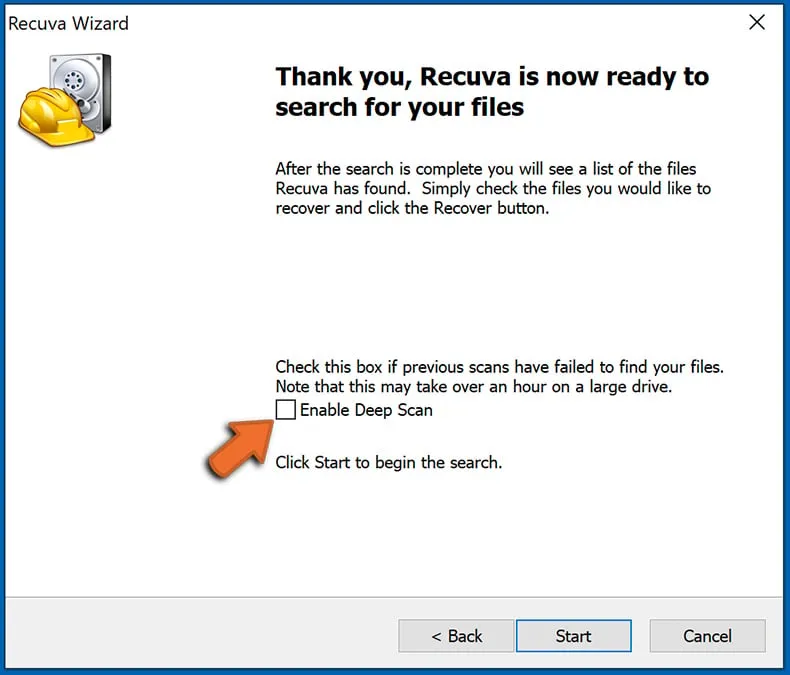

Abhängig von der Situation (Qualität der Ransomware-Infektion, Art des verwendeten Verschlüsselungsalgorithmus usw.) kann die Wiederherstellung von Daten mit bestimmten Drittanbieter-Tools möglich sein. Daher empfehlen wir die Verwendung des Recuva-Tools von CCleaner. Dieses Tool unterstützt über tausend Datentypen (Grafiken, Videos, Audio, Dokumente usw.) und ist sehr intuitiv (wenig Wissen ist erforderlich, um Daten wiederherzustellen). Darüber hinaus ist die Wiederherstellungsfunktion vollständig kostenlos.

Schritt 1: Führen Sie einen Scan durch.

Starten Sie die Recuva-Anwendung und folgen Sie dem Assistenten. Sie werden durch mehrere Fenster geführt, in denen Sie auswählen können, nach welchen Dateitypen gesucht werden soll, welche Speicherorte gescannt werden sollen usw. Alles, was Sie tun müssen, ist, die gewünschten Optionen auszuwählen und den Scan zu starten. Wir empfehlen, “Tiefenscan” zu aktivieren, bevor Sie beginnen, da sonst die Scan-Fähigkeiten der Anwendung eingeschränkt sind.

Recuva Datenrettungs-Tool Assistent

Recuva Datenrettungs-Tool Assistent

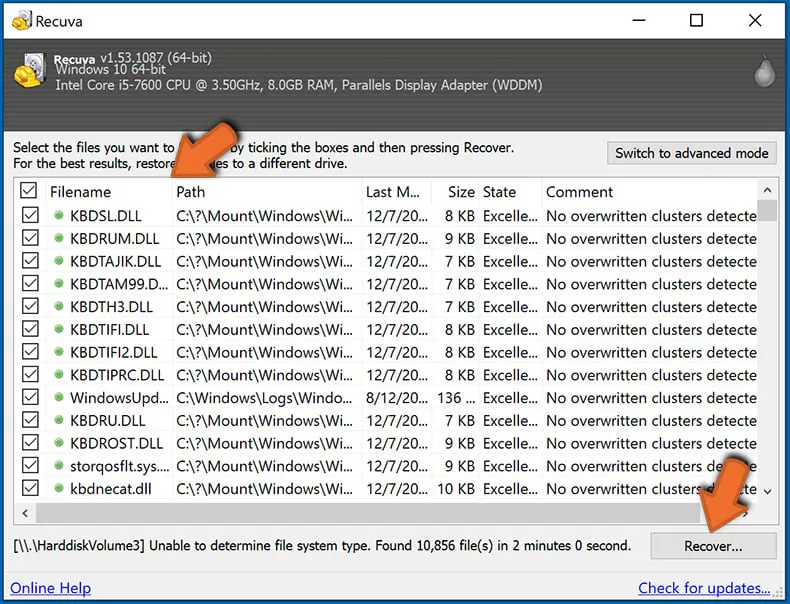

Warten Sie, bis Recuva den Scan abgeschlossen hat. Die Scan-Dauer hängt vom Umfang der zu scannenden Dateien ab (sowohl in Bezug auf Menge als auch Größe) (z. B. mehrere hundert Gigabyte können über eine Stunde dauern). Seien Sie daher während des Scanvorgangs geduldig. Wir raten auch davon ab, vorhandene Dateien zu ändern oder zu löschen, da dies den Scan stören könnte. Wenn Sie während des Scans zusätzliche Daten hinzufügen (z. B. Dateien/Inhalte herunterladen), verlängert sich der Vorgang:

Schritt 2: Daten wiederherstellen.

Nach Abschluss des Vorgangs wählen Sie die Ordner/Dateien aus, die Sie wiederherstellen möchten, und klicken Sie einfach auf “Wiederherstellen”. Beachten Sie, dass für die Wiederherstellung von Daten freier Speicherplatz auf Ihrem Speicherlaufwerk erforderlich ist:

Recuva Datenrettungs-Tool stellt Daten wieder her

Recuva Datenrettungs-Tool stellt Daten wieder her

Datensicherungen erstellen:

Eine ordnungsgemäße Dateiverwaltung und die Erstellung von Backups sind für die Datensicherheit unerlässlich. Seien Sie daher immer sehr vorsichtig und denken Sie voraus.

Partitionsverwaltung: Wir empfehlen, Ihre Daten in mehreren Partitionen zu speichern und wichtige Dateien nicht in der Partition zu speichern, die das gesamte Betriebssystem enthält. Wenn Sie in eine Situation geraten, in der Sie das System nicht starten können und gezwungen sind, die Festplatte zu formatieren, auf der das Betriebssystem installiert ist (in den meisten Fällen versteckt sich hier die Malware-Infektion), verlieren Sie alle auf diesem Laufwerk gespeicherten Daten. Dies ist der Vorteil mehrerer Partitionen: Wenn Sie das gesamte Speichermedium einer einzigen Partition zuweisen, sind Sie gezwungen, alles zu löschen. Durch die Erstellung mehrerer Partitionen und die richtige Zuweisung der Daten können Sie solche Probleme vermeiden. Sie können eine einzelne Partition einfach formatieren, ohne andere zu beeinträchtigen – daher wird eine bereinigt und die anderen bleiben unberührt, und Ihre Daten werden gespeichert. Die Verwaltung von Partitionen ist recht einfach und Sie finden alle notwendigen Informationen auf der Dokumentationswebseite von Microsoft.

Datensicherungen: Eine der zuverlässigsten Backup-Methoden ist die Verwendung eines externen Speichermediums und dessen getrennte Aufbewahrung. Kopieren Sie Ihre Daten auf eine externe Festplatte, einen Flash-Stick, eine SSD, eine HDD oder ein anderes Speichermedium, trennen Sie es und lagern Sie es an einem trockenen Ort, fern von Sonne und extremen Temperaturen. Diese Methode ist jedoch recht ineffizient, da Datensicherungen und Aktualisierungen regelmäßig vorgenommen werden müssen. Sie können auch einen Cloud-Dienst oder einen Remote-Server nutzen. Hier ist eine Internetverbindung erforderlich, und es besteht immer die Möglichkeit einer Sicherheitsverletzung, obwohl dies eine sehr seltene Gelegenheit ist.

Wir empfehlen die Verwendung von Microsoft OneDrive zum Sichern Ihrer Dateien. OneDrive ermöglicht es Ihnen, Ihre persönlichen Dateien und Daten in der Cloud zu speichern, Dateien über Computer und mobile Geräte hinweg zu synchronisieren, sodass Sie von allen Ihren Windows-Geräten auf Ihre Dateien zugreifen und diese bearbeiten können. OneDrive ermöglicht Ihnen das Speichern, Teilen und Vorschauen von Dateien, den Zugriff auf den Download-Verlauf, das Verschieben, Löschen und Umbenennen von Dateien sowie das Erstellen neuer Ordner und vieles mehr. OneDrive bietet 5 GB kostenlosen Speicherplatz, mit zusätzlichen Speicheroptionen von 100 GB, 1 TB und 6 TB, die gegen eine Abonnementgebühr erhältlich sind. Sie können einen dieser Speicherpläne erhalten, indem Sie entweder zusätzlichen Speicher separat kaufen oder ein Office 365-Abonnement abschließen.

Erstellung einer Datensicherung:

Der Backup-Prozess ist für alle Dateitypen und Ordner gleich. So sichern Sie Ihre Dateien mit Microsoft OneDrive:

Schritt 1: Wählen Sie die Dateien/Ordner aus, die Sie sichern möchten.

Klicken Sie auf das OneDrive-Cloud-Symbol, um das OneDrive-Menü zu öffnen. In diesem Menü können Sie Ihre Dateisicherungs-Einstellungen anpassen.

Klicken Sie auf Hilfe & Einstellungen und wählen Sie dann aus dem Dropdown-Menü Einstellungen aus.

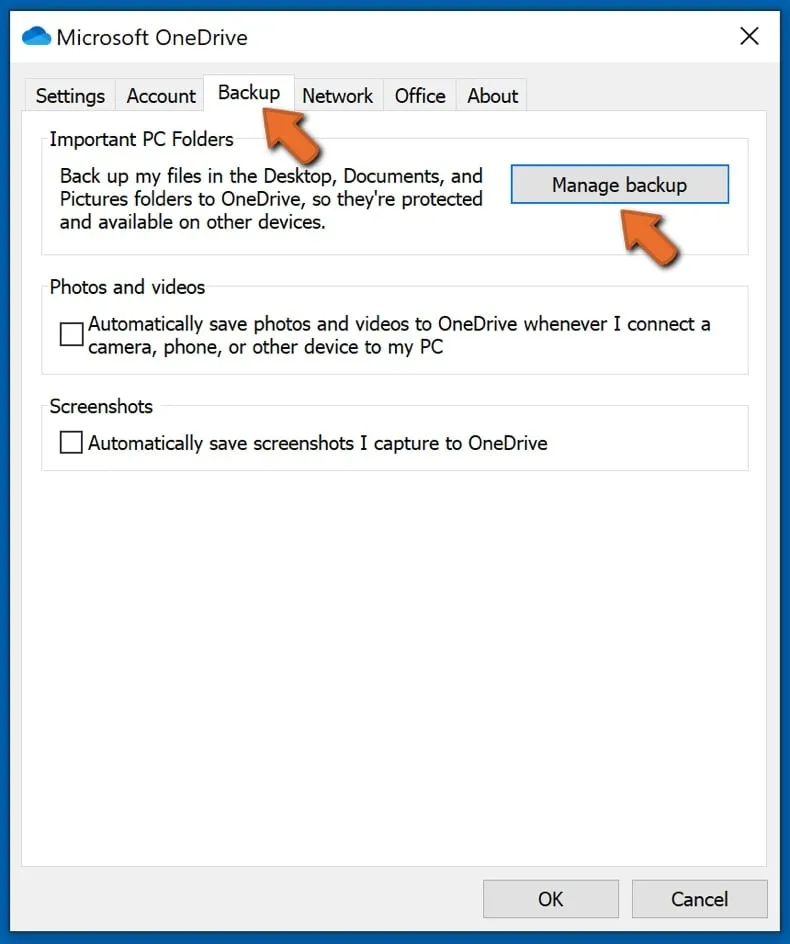

Backup-Tab auswählen und auf Backup verwalten klicken

Backup-Tab auswählen und auf Backup verwalten klicken

Gehen Sie zum Tab Backup und klicken Sie auf Backup verwalten.

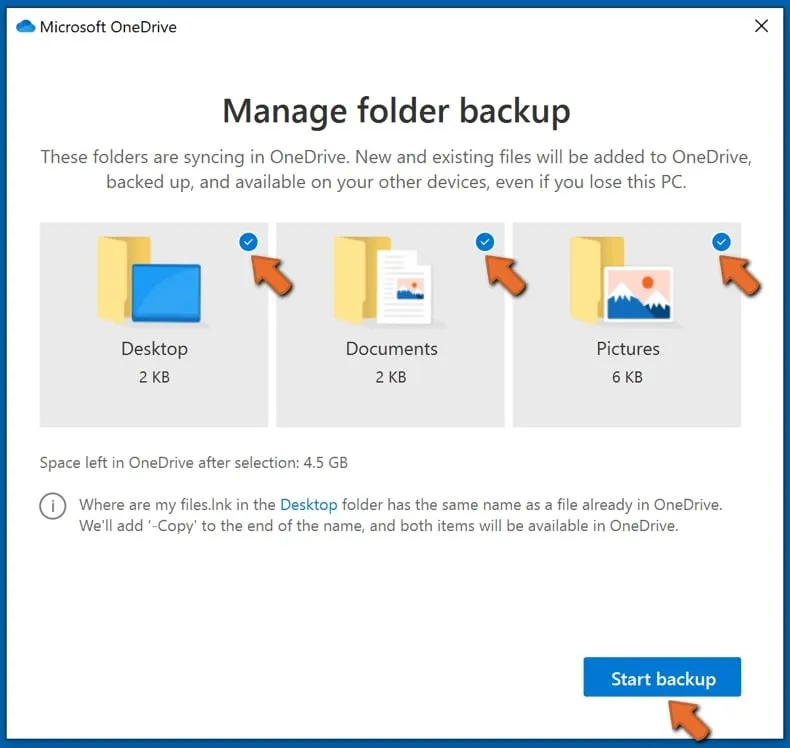

Ordner zum Sichern auswählen und auf Backup starten klicken

Ordner zum Sichern auswählen und auf Backup starten klicken

In diesem Menü können Sie auswählen, ob Sie den Desktop und alle darauf befindlichen Dateien sowie die Ordner Dokumente und Bilder sichern möchten, ebenfalls mit allen darin enthaltenen Dateien. Klicken Sie auf Backup starten.

Wenn Sie nun eine Datei oder einen Ordner im Desktop-, Dokumenten- und Bilder-Ordner hinzufügen, werden diese automatisch in OneDrive gesichert.

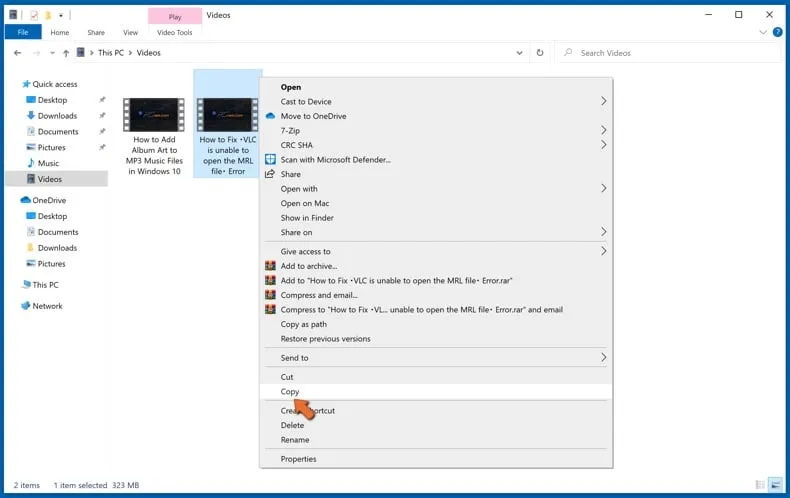

Um Ordner und Dateien hinzuzufügen, die sich nicht an den oben gezeigten Orten befinden, müssen Sie sie manuell hinzufügen.

Datei manuell auswählen und kopieren

Datei manuell auswählen und kopieren

Öffnen Sie den Datei-Explorer und navigieren Sie zum Speicherort des Ordners/der Datei, die Sie sichern möchten. Wählen Sie das Element aus, klicken Sie mit der rechten Maustaste darauf und dann auf Kopieren.

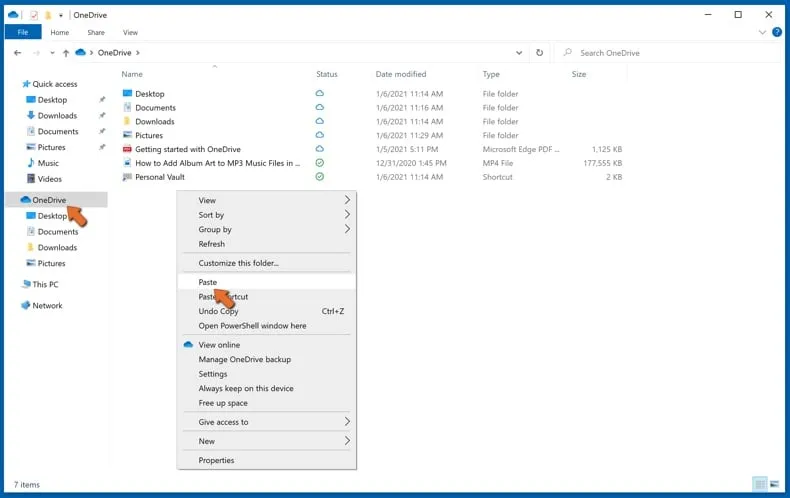

Kopierte Datei in den OneDrive-Ordner einfügen, um eine Sicherung zu erstellen

Kopierte Datei in den OneDrive-Ordner einfügen, um eine Sicherung zu erstellen

Navigieren Sie dann zu OneDrive, klicken Sie mit der rechten Maustaste irgendwo im Fenster und wählen Sie Einfügen. Alternativ können Sie eine Datei einfach per Drag & Drop in OneDrive ziehen. OneDrive erstellt automatisch eine Sicherung des Ordners/der Datei.

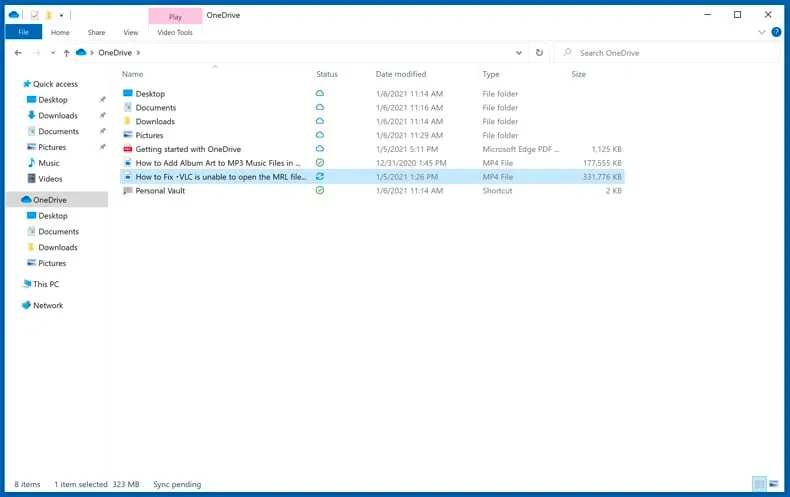

Dateistatus im OneDrive-Ordner

Dateistatus im OneDrive-Ordner

Alle zur OneDrive-Ordner hinzugefügten Dateien werden automatisch in der Cloud gesichert. Der grüne Kreis mit dem Häkchen darin zeigt an, dass die Datei sowohl lokal als auch in OneDrive verfügbar ist und die Dateiversion auf beiden dasselbe ist. Das blaue Wolkensymbol zeigt an, dass die Datei noch nicht synchronisiert wurde und nur in OneDrive verfügbar ist. Das Synchronisierungssymbol zeigt an, dass die Datei gerade synchronisiert wird.

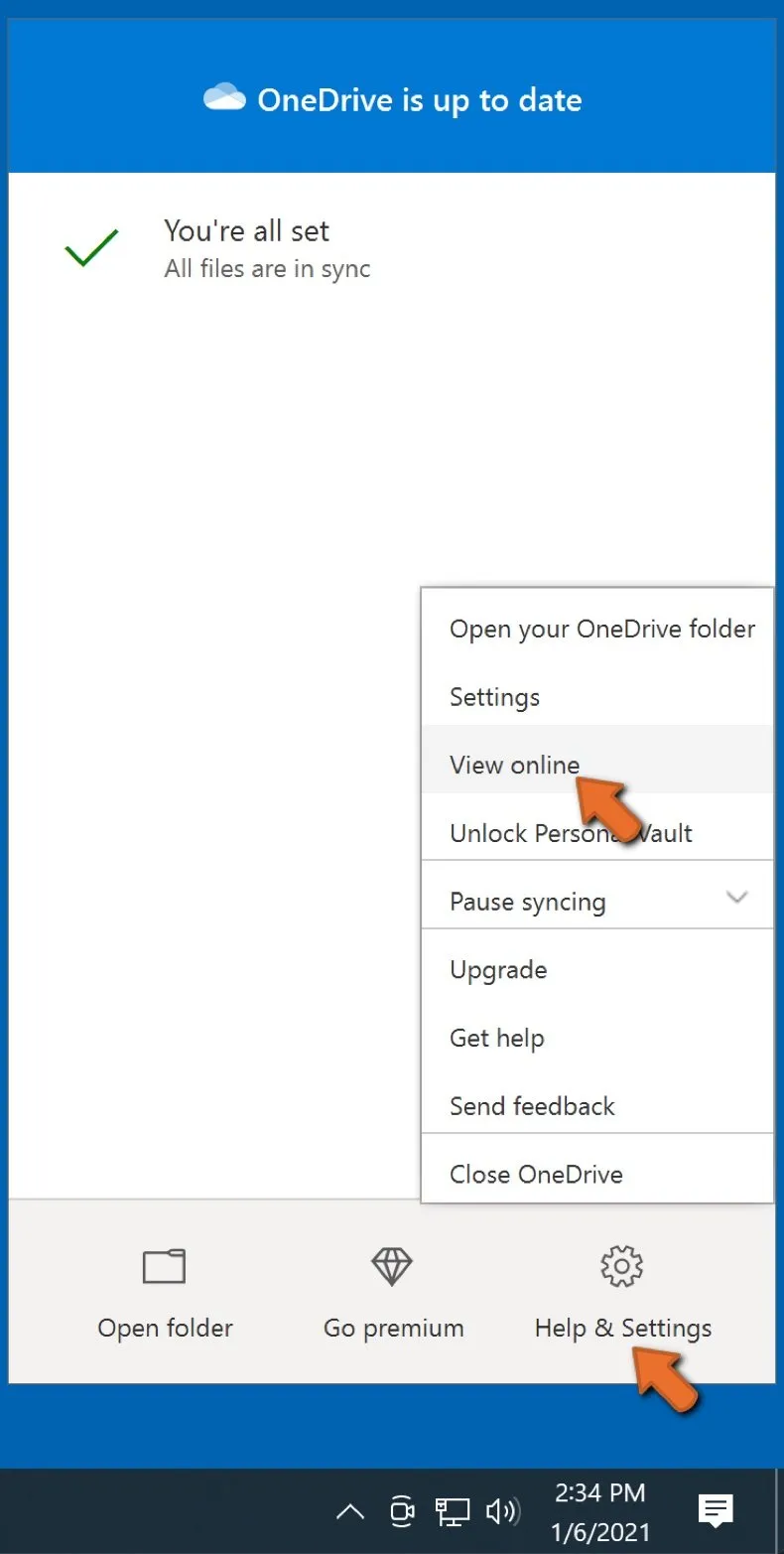

Hilfe & Einstellungen auswählen und auf Online anzeigen klicken

Hilfe & Einstellungen auswählen und auf Online anzeigen klicken

Um nur online in OneDrive befindliche Dateien aufzurufen, gehen Sie zum Dropdown-Menü Hilfe & Einstellungen und wählen Sie Online anzeigen.

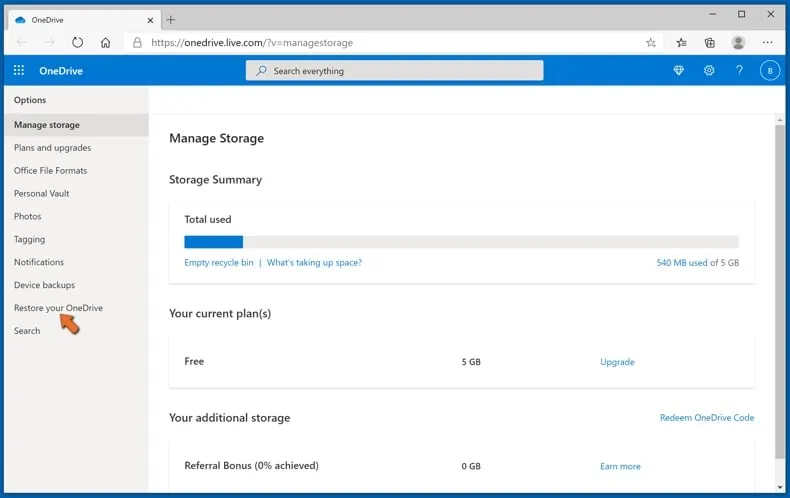

Einstellungen-Zahnrad anklicken und Optionen auswählen

Einstellungen-Zahnrad anklicken und Optionen auswählen

Schritt 2: Beschädigte Dateien wiederherstellen.

OneDrive stellt sicher, dass die Dateien synchron bleiben, sodass die Version der Datei auf dem Computer dieselbe Version wie in der Cloud ist. Wenn Ransomware Ihre Dateien verschlüsselt hat, können Sie jedoch die Funktion Versionen von OneDrive nutzen, mit der Sie Dateiversionen vor der Verschlüsselung wiederherstellen können.

Microsoft 365 verfügt über eine Funktion zur Erkennung von Ransomware, die Sie benachrichtigt, wenn Ihre OneDrive-Dateien angegriffen wurden, und Sie durch den Prozess der Wiederherstellung Ihrer Dateien führt. Es ist jedoch zu beachten, dass Sie bei fehlendem kostenpflichtigem Microsoft 365-Abonnement nur eine kostenlose Erkennung und Dateiwiederherstellung erhalten.

Wenn Ihre OneDrive-Dateien gelöscht, beschädigt oder mit Malware infiziert werden, können Sie Ihr gesamtes OneDrive auf einen früheren Zustand zurücksetzen. Hier erfahren Sie, wie Sie Ihr gesamtes OneDrive wiederherstellen:

Stellen Sie Ihr OneDrive wieder her

Stellen Sie Ihr OneDrive wieder her

1. Wenn Sie mit einem persönlichen Konto angemeldet sind, klicken Sie oben auf der Seite auf das Zahnradsymbol für Einstellungen. Klicken Sie dann auf Optionen und wählen Sie Ihr OneDrive wiederherstellen.

Wenn Sie mit einem Geschäfts- oder Schulkonto angemeldet sind, klicken Sie oben auf der Seite auf das Zahnradsymbol für Einstellungen. Klicken Sie dann auf Ihr OneDrive wiederherstellen.

2. Wählen Sie auf der Seite “Ihr OneDrive wiederherstellen” ein Datum aus der Dropdown-Liste aus. Beachten Sie, dass bei der Wiederherstellung Ihrer Dateien nach einer automatischen Ransomware-Erkennung ein Wiederherstellungsdatum für Sie ausgewählt wird.

3. Nachdem Sie alle Optionen zur Dateiwiederherstellung konfiguriert haben, klicken Sie auf Wiederherstellen, um alle ausgewählten Aktivitäten rückgängig zu machen.

Der beste Weg, Schäden durch Ransomware-Infektionen zu vermeiden, ist die regelmäßige Aktualisierung von Backups.

Häufig gestellte Fragen (FAQ)

Wie wurde mein Computer gehackt und wie haben Hacker meine Dateien verschlüsselt?

Typischerweise infizieren Benutzer Computer mit Ransomware über bösartige Links oder Dateien, die sie von Bedrohungsakteuren per E-Mail erhalten, über bösartige Installationsprogramme für Raubkopien von Software (oder Cracking-Tools), über bösartige Anzeigen oder Dateien, die von unzuverlässigen Quellen heruntergeladen wurden (z. B. P2P-Netzwerke, Drittanbieter-Downloader, kostenlose Dateihosting-Seiten usw.), über gefälschte Software-Update-Tools und auf ähnliche Weise.

Wie öffne ich “.saturn”-Dateien?

Diese Dateien werden von der Saturn-Ransomware verschlüsselt. Verschlüsselte Dateien können erst geöffnet werden, wenn sie entschlüsselt sind.

Wo finde ich kostenlose Entschlüsselungswerkzeuge für Saturn Ransomware?

Im Falle eines Ransomware-Angriffs sollten Sie die Website des No More Ransom Projekts besuchen (weitere Informationen oben).

Ich kann Ihnen viel Geld bezahlen, können Sie meine Dateien entschlüsseln?

Wir bieten keinen Entschlüsselungsdienst an. Dateien, die von Ransomware verschlüsselt wurden, können ohne von Cyberkriminellen gekaufte Werkzeuge nicht entschlüsselt werden, es sei denn, die Ransomware ist fehlerhaft. Wenn Dritte eine kostenpflichtige Entschlüsselung anbieten, agieren sie als Man-in-the-Middle oder versuchen, Opfer zu betrügen.

Wird Combo Cleaner mir helfen, Saturn Ransomware zu entfernen?

Ja, Combo Cleaner wird das Betriebssystem scannen und aktive Ransomware entfernen. Malware dieser Art sollte so schnell wie möglich entfernt werden. Die Entfernung verhindert zusätzlichen Datenverlust. Dateien bleiben jedoch verschlüsselt. Sicherheitssoftware kann verschlüsselte Dateien nicht entschlüsseln.