In der Welt der Softwareentwicklung, wo Tools wie Visual Studio Code und die auf KI basierende Cursor-Entwicklungsumgebung unverzichtbar sind, hat das Global Research and Analysis Team (GReAT) von Kaspersky eine alarmierende Entdeckung gemacht. Experten stießen auf Open-Source-Pakete, die gezielt darauf ausgelegt sind, die Quasar-Backdoor und einen spezialisierten Stealer zu verbreiten, um Kryptowährungen zu entwenden. Diese schädlichen Pakete zielen direkt auf die Vertrauensbasis von Entwicklern ab und stellen eine ernsthafte Bedrohung für die Sicherheit von Code und digitalen Assets dar. Die enge Verbindung zwischen diesen Angriffen und weit verbreiteten Entwicklungsumgebungen wie Visual Studio unterstreicht die Notwendigkeit erhöhter Wachsamkeit und robuster Sicherheitsmaßnahmen für jeden, der mit diesen Tools arbeitet.

Die Bedrohung im Detail: Manipulierte Open-Source-Pakete

Die von Kaspersky entdeckten bösartigen Open-Source-Pakete präsentierten sich als Erweiterungen im Open VSX Repository, die angeblich Unterstützung für die beliebte Blockchain-Programmiersprache Solidity bieten sollten. In Wirklichkeit jedoch luden sie heimlich schädlichen Code herunter und führten diesen auf den Geräten der Benutzer aus. Diese raffinierte Vorgehensweise macht es selbst für erfahrene Entwickler schwierig, zwischen legitimen und gefährlichen Angeboten zu unterscheiden.

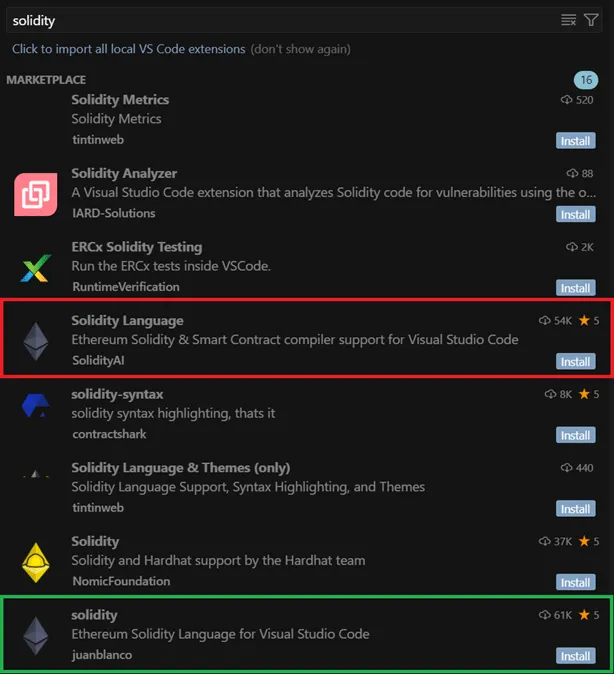

Die Angreifer nutzten eine perfide Taktik, um ihre schädlichen Pakete in den Suchergebnissen prominent zu platzieren. Sie manipulierten die Download-Zahlen massiv – bis zu 54.000 Downloads wurden künstlich generiert –, um ihre gefälschten Erweiterungen über den tatsächlichen, vertrauenswürdigen Angeboten erscheinen zu lassen. Dies suggerierte eine Authentizität und Beliebtheit, die nicht existierte, und verleitete Nutzer dazu, die betrügerischen Erweiterungen zu installieren.

Suchergebnisse für Solidity-Erweiterungen im Open VSX Repository, mit markierter schädlicher und legitimer Option, die die Täuschung von Kaspersky Visual Studio Nutzern illustriert.

Suchergebnisse für Solidity-Erweiterungen im Open VSX Repository, mit markierter schädlicher und legitimer Option, die die Täuschung von Kaspersky Visual Studio Nutzern illustriert.

Der Angriffsweg: Wie Krypto-Vermögen gestohlen werden

Ein Vorfall, der die Schwere dieser Bedrohungen verdeutlicht, ereignete sich, als ein Blockchain-Entwickler aus Russland Kaspersky kontaktierte. Er hatte unwissentlich eine dieser gefälschten Erweiterungen installiert, was Angreifern ermöglichte, Kryptowährungen im Wert von etwa 500.000 US-Dollar zu stehlen.

Nach der Installation bot die Erweiterung dem Opfer keine tatsächliche Funktionalität. Stattdessen wurde im Hintergrund die bösartige ScreenConnect-Software auf dem Computer installiert. Diese verschaffte den Angreifern Fernzugriff auf das infizierte Gerät. Mit diesem Zugriff konnten sie die Open-Source-Quasar-Backdoor sowie einen Stealer einsetzen, der darauf ausgelegt ist, sensible Daten aus Browsern, E-Mail-Clients und Krypto-Wallets zu sammeln. Mit diesen Werkzeugen gelang es den Cyberkriminellen, die Seed-Phrases der Wallet des Entwicklers zu erlangen und anschließend die Kryptowährung von den Konten zu entwenden. Dieser Fall unterstreicht, wie gezielt diese Angriffe gegen Personen mit Zugang zu digitalen Werten durchgeführt werden und wie wichtig der Schutz der eigenen Entwicklungsumgebung im Kontext von Kaspersky Visual Studio ist.

Beharrlichkeit der Angreifer: Wiederholte Attacken

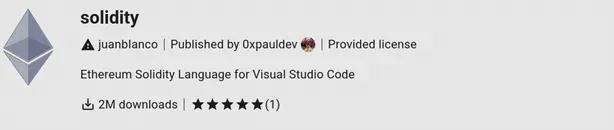

Nachdem die ursprünglich vom Entwickler heruntergeladene schädliche Erweiterung entdeckt und aus dem Repository entfernt worden war, veröffentlichte der Angreifer sie erneut. Wiederum wurden die Installationszahlen künstlich in die Höhe getrieben, diesmal auf unglaubliche 2 Millionen, im Vergleich zu 61.000 für das legitime Paket. Nach einem Hinweis von Kaspersky wurde die Erweiterung jedoch erneut von der Plattform entfernt.

Screenshot der neu veröffentlichten, schädlichen Erweiterung im Open VSX Repository mit einer manipulierten Downloadzahl von 2 Millionen, ein Risiko für Kaspersky Visual Studio Anwender.

Screenshot der neu veröffentlichten, schädlichen Erweiterung im Open VSX Repository mit einer manipulierten Downloadzahl von 2 Millionen, ein Risiko für Kaspersky Visual Studio Anwender.

Expertenstimme: Warum Entwickler besonders gefährdet sind

Georgy Kucherin, Sicherheitsforscher im Global Research and Analysis Team von Kaspersky, kommentierte die Vorfälle wie folgt: „Die Erkennung kompromittierter Open-Source-Pakete wird mit bloßem Auge zunehmend schwieriger. Bedrohungsakteure setzen immer kreativere Taktiken ein, um potenzielle Opfer zu täuschen, selbst Entwickler, die ein ausgeprägtes Verständnis für Cybersicherheitsrisiken haben – insbesondere diejenigen, die im Bereich der Blockchain-Entwicklung tätig sind. Da wir davon ausgehen, dass Angreifer weiterhin Entwickler ins Visier nehmen werden, wird empfohlen, dass selbst erfahrene IT-Experten spezielle Sicherheitslösungen einsetzen, um sensible Daten zu schützen und finanzielle Verluste zu verhindern.“ Diese Einschätzung bekräftigt die Notwendigkeit, eine umfassende Sicherheitsstrategie zu verfolgen, insbesondere wenn man mit Tools wie Visual Studio arbeitet und mit Kryptowährungen umgeht.

Weitere schädliche Pakete und präventive Maßnahmen

Der hinter den Angriffen steckende Angreifer veröffentlichte nicht nur die schädlichen Solidity-Erweiterungen, sondern auch ein weiteres NPM-Paket namens solsafe, das ebenfalls ScreenConnect herunterlädt. Bereits einige Monate zuvor wurden drei weitere bösartige Visual Studio Code-Erweiterungen freigegeben – solaibot, among-eth und blankebesxstnion – die alle inzwischen aus dem Repository entfernt wurden. Diese kontinuierlichen Versuche, Entwickler über Open-Source-Kanäle anzugreifen, unterstreichen die Dringlichkeit proaktiver Sicherheitsmaßnahmen.

Um sicher zu bleiben, empfiehlt Kaspersky die folgenden Maßnahmen:

- Überwachung von Open-Source-Komponenten: Setzen Sie eine Lösung ein, die die verwendeten Open-Source-Komponenten überwacht, um darin versteckte Bedrohungen zu erkennen. Dies ist entscheidend, um die Integrität Ihrer Entwicklungsumgebung zu gewährleisten.

- Kaspersky Compromise Assessment: Wenn Sie den Verdacht haben, dass ein Angreifer Zugang zur Infrastruktur Ihres Unternehmens erlangt hat, empfiehlt sich die Nutzung des Kaspersky Compromise Assessment Services, um vergangene oder laufende Angriffe aufzudecken.

- Glaubwürdigkeit von Paketbetreibern prüfen: Überprüfen Sie die Glaubwürdigkeit des Betreibers oder der Organisation hinter einem Paket. Achten Sie auf eine konsistente Versionshistorie, gute Dokumentation und einen aktiven Issue-Tracker.

- Informiert bleiben über neue Bedrohungen: Abonnieren Sie Sicherheitsbulletins und Warnmeldungen, die das Open-Source-Ökosystem betreffen. Je früher Sie über eine Bedrohung Bescheid wissen, desto schneller können Sie reagieren und Ihre Systeme schützen.

- [Interne Links zu Artikeln über Best Practices in der Softwareentwicklung oder Cybersicherheit für Kleinunternehmen, falls vorhanden]

Die Digitalisierung birgt viele Chancen, aber auch Risiken. Insbesondere im Bereich der Softwareentwicklung und bei der Verwaltung digitaler Assets wie Kryptowährungen ist es unerlässlich, auf dem neuesten Stand der Sicherheit zu bleiben. Die Zusammenarbeit mit Experten und der Einsatz bewährter Lösungen von Anbietern wie Kaspersky können entscheidend sein, um sich vor den ständig weiterentwickelnden Taktiken der Cyberkriminellen zu schützen.

Referenzen:

- Weitere Informationen finden Sie in einem Bericht auf Securelist.com.