Moderne Webanwendungen wie Kibana sind für die Visualisierung und Analyse von Daten unerlässlich. Viele Benutzer greifen über aktuelle Browser wie Microsoft Edge auf diese Plattformen zu. Doch gelegentlich treten spezifische Probleme auf, die den Zugriff auf wichtige Funktionen trotz korrekter Authentifizierung blockieren. Dieser Artikel beleuchtet einen solchen Fall, bei dem Benutzer unter Microsoft Edge, Version 106.0.1370.47, auf eine security_exception stoßen, die den Zugriff auf APM, Dashboards und den Discover-Tab in Kibana verhindert, obwohl die Authentifizierung über Azure Active Directory (AAD) erfolgreich war.

Dieses detaillierte Problem unterstreicht die Komplexität der Berechtigungsverwaltung in einer integrierten Umgebung aus Cloud-Diensten und Datenanalyseplattformen. Die präzise Identifizierung der beteiligten Komponenten und der genauen Fehlermeldung ist entscheidend, um die Wurzel des Problems zu finden und eine effektive Lösung zu implementieren. Es geht darum, eine Balance zwischen robuster Sicherheit und der Notwendigkeit eines reibungslosen Zugriffs für legitime Benutzer zu finden.

Hintergrund und Systemkonfiguration des Zugriffsproblems

Das vorliegende Problem tritt in einer Umgebung auf, die spezifische Versionen von Elastic Stack-Komponenten und eine bestimmte Browserversion verwendet. Die beteiligten Softwareversionen sind Kibana 8.4.2, Elasticsearch 8.4.2 und APM Server 8.4.2. Für die Agentenintegration wird ein Java Agent der Version 1.33.0 eingesetzt. Die Authentifizierung der Benutzer erfolgt über Azure Active Directory (AAD). Hierfür wurde eine Enterprise Application in AAD erstellt und eine SAML-Konfiguration mit dem Elastic Cloud Deployment vorgenommen. Diese Einrichtung ermöglicht es den Benutzern, sich nach der Authentifizierung bei AAD am Kibana-Dashboard anzumelden.

Im Rahmen der Berechtigungsverwaltung wurden Rollenzuordnungen (Role-Mappings) für verschiedene Benutzerrollen definiert: “superuser”, “editor” und “reader”. Dieselben Werte wurden den App-Rollen in der Enterprise Application von Azure Active Directory zugewiesen. Die Benutzer, die dieser Enterprise Application hinzugefügt wurden, sind grundsätzlich in der Lage, sich über AAD beim Kibana-Dashboard anzumelden. Dies bestätigt, dass der initiale Authentifizierungsprozess zwischen AAD und Elastic Cloud korrekt funktioniert und die Benutzeridentität erfolgreich übertragen wird. Das Problem liegt demnach nicht in der grundlegenden Anmeldefunktionalität, sondern in den nachgelagerten Berechtigungsprüfungen, die den Zugriff auf bestimmte Daten und Funktionen innerhalb von Kibana steuern. Die nahtlose Integration von AAD mit Elastic Cloud ist ein gängiges Szenario in modernen Unternehmensumgebungen, und die Feinabstimmung der Berechtigungen ist hierbei von größter Bedeutung.

Die Fehlermeldung im Detail: Eine security_exception

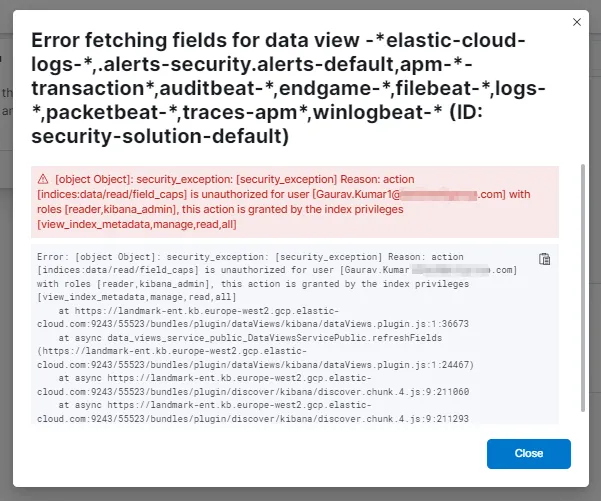

Trotz erfolgreicher Authentifizierung und Zuweisung von Rollen wie “superuser”, “editor” oder “reader” tritt beim Versuch, auf APM, Dashboards und den Discover-Tab zuzugreifen, eine spezifische Fehlermeldung auf. Diese lautet: “Error fetching fields for data view -elastic-cloud-logs-,.alerts-security.alerts-default,apm–transaction,auditbeat-,endgame-,filebeat-,logs-,packetbeat-,traces-apm,winlogbeat-* (ID: security-solution-default) [object Object]: security_exception: [security_exception] Reason: action [indices:data/read/field_caps] is unauthorized for user [Gaurav.Kumar1@landmarkgroup.com] with roles [reader,kibana_admin], this action is granted by the index privileges [view_index_metadata,manage,read,all]”.

Diese Meldung ist sehr aufschlussreich. Sie zeigt deutlich, dass der Benutzer zwar angemeldet ist, aber nicht die erforderlichen Berechtigungen für die Aktion indices:data/read/field_caps besitzt. Diese Aktion ist kritisch, da sie für das Abrufen der Feldinformationen aus den angegebenen Datenansichten (wie apm--transaction oder logs-*) benötigt wird. Ohne diese Informationen kann Kibana die Daten nicht korrekt anzeigen oder analysieren. Die Fehlermeldung gibt auch an, dass diese Aktion normalerweise durch Indexprivilegien wie view_index_metadata, manage, read oder all gewährt wird. Das Problem liegt also in der feingranularen Zuweisung dieser Indexprivilegien, die anscheinend nicht korrekt über die AAD-Rollenzuordnung auf die Elasticsearch-Indexberechtigungen übersetzt oder angewendet werden. Die Tatsache, dass kibana_admin in den zugewiesenen Rollen des Benutzers erwähnt wird, aber dennoch die Berechtigung fehlt, deutet auf einen Konflikt oder eine Lücke in der Berechtigungshierarchie oder -konfiguration hin.

Screenshot der Fehlermeldung beim Zugriff auf Kibana-Dashboards in Microsoft Edge

Screenshot der Fehlermeldung beim Zugriff auf Kibana-Dashboards in Microsoft Edge

Auswirkungen auf Benutzerrollen und die Rolle von Microsoft Edge 106.0.1370.47

Das Problem betrifft nicht nur Benutzer mit der “reader”-Rolle, sondern auch diejenigen, die als “superuser” und “editor” in AAD konfiguriert und entsprechend in Kibana zugewiesen sind. Idealerweise sollte ein “superuser” alle administrativen Berechtigungen besitzen, um uneingeschränkt auf die Plattform zugreifen zu können. Die Tatsache, dass auch diese hochprivilegierten Benutzer betroffen sind, deutet auf ein systematisches Problem in der Berechtigungszuweisung hin, das über einzelne Rollen hinausgeht. Ein weiteres wichtiges Detail ist die Anforderung, die “kibana_admin”-Berechtigung nicht an Benutzer zu vergeben, die als “editor” oder “viewer” fungieren sollen. Dies ist eine gängige Sicherheitspraxis, um das Prinzip der geringsten Rechte (Principle of Least Privilege) zu wahren und die Angriffsfläche zu minimieren. Die aktuelle Fehlermeldung, die kibana_admin im Kontext des verweigerten Zugriffs erwähnt, aber dennoch die spezifische Aktion indices:data/read/field_caps nicht erlaubt, zeigt eine Diskrepanz zwischen den erwarteten und den tatsächlich gewährten Berechtigungen auf.

Die Beobachtung dieser Fehlermeldung erfolgte spezifisch im Browser Microsoft Edge, Version 106.0.1370.47. Während die Kernursache des Problems zweifellos serverseitig in der Berechtigungsverwaltung von Elasticsearch und Kibana liegt, ist die genaue Browserversion relevant für die Reproduzierbarkeit des Fehlers und die Fehlerbehebung. Es ist unwahrscheinlich, dass der Browser selbst direkt für die security_exception verantwortlich ist, da dies eine servergenerierte Meldung ist, die auf fehlende Backend-Berechtigungen hinweist. Dennoch ist es wichtig, die Umgebung, in der der Fehler auftritt, vollständig zu dokumentieren, um eventuelle browser- oder clientseitige Wechselwirkungen auszuschließen, auch wenn diese in einem Fall wie einer security_exception selten die primäre Ursache sind. Die Angabe der Browserversion hilft dabei, alle Kontextfaktoren zu berücksichtigen und sicherzustellen, dass keine spezifischen Client-Implementierungsdetails übersehen werden, die indirekt zur Symptomatik beitragen könnten.

Schlussfolgerung und Ansatzpunkte für eine Lösung

Zusammenfassend lässt sich feststellen, dass ein persistenter Berechtigungsfehler den Zugriff auf wesentliche Funktionen von Kibana, wie APM, Dashboards und den Discover-Tab, blockiert. Dies geschieht, obwohl Benutzer erfolgreich über Azure Active Directory authentifiziert wurden und Rollen wie “superuser”, “editor” oder “reader” zugewiesen sind, die wiederum in AAD über App-Rollen konfiguriert wurden. Die spezifische Fehlermeldung security_exception: [security_exception] Reason: action [indices:data/read/field_caps] is unauthorized weist klar darauf hin, dass die erforderlichen Indexprivilegien nicht korrekt an die Benutzerrollen weitergegeben oder angewendet werden, selbst wenn die kibana_admin-Rolle im Kontext des Benutzers auftaucht.

Für eine effektive Lösung ist es unerlässlich, die detaillierte Interaktion zwischen der AAD-Rollenzuordnung, den Elastic Cloud-Berechtigungsmodellen und den spezifischen Indexprivilegien (wie view_index_metadata, manage, read, all) zu untersuchen. Der Fokus sollte darauf liegen, die Aktion indices:data/read/field_caps für die entsprechenden Datenansichten so zu autorisieren, dass die Benutzer die benötigten Daten sehen können, ohne dabei die umfassende kibana_admin-Berechtigung für Rollen wie “editor” und “viewer” vergeben zu müssen. Eine präzise Abstimmung der Rollen und Berechtigungen ist hier der Schlüssel. Es wird empfohlen, die aktuellen Berechtigungskonfigurationen in Elastic Cloud und die Rollenzuordnung in AAD sorgfältig zu überprüfen und schrittweise anzupassen, um sicherzustellen, dass die Benutzer die minimal erforderlichen Rechte für ihre Aufgaben erhalten. Dies ist entscheidend, um die Sicherheit zu gewährleisten und gleichzeitig die volle Funktionalität für alle autorisierten Benutzer zu ermöglichen.