Die Sicherheit von SAP-Systemen ist von entscheidender Bedeutung. Um unbefugte Zugriffe und potenzielle Risiken zu minimieren, ist die detaillierte Überwachung von Benutzeraktivitäten unerlässlich. Hier kommt das SAP Security Audit Log, das über die Transaktion SM19 konfiguriert wird, ins Spiel. Dieses mächtige Werkzeug ermöglicht es, die Aktionen einzelner SAP-Benutzer auf Anwendungsebene nachzuverfolgen und kann nahtlos in externe SIEM-Systeme (Security Information and Event Management) oder die SAP Enterprise Threat Detection (ETD) integriert werden.

Typischerweise wird diese Funktion aktiviert, um die Aktivitäten von “Super-Usern” zu überwachen. Diese Benutzer verfügen über sehr weitreichende Berechtigungen, was ein inhärentes Sicherheitsrisiko darstellen kann. Das Security Audit Log dient hier als zentrales Kontrollinstrument, um solche Risiken zu mindern, insbesondere durch die Analyse der generierten Protokolldaten und die Implementierung entsprechender Kontrollverfahren.

Die Hauptziele des Security Audit Logs sind vielfältig und tragen maßgeblich zur Stärkung der SAP-Sicherheit bei:

- Überwachung von Änderungen an Sicherheitseinstellungen: Dies umfasst beispielsweise Änderungen am Benutzerstamm, wie das Hinzufügen, Ändern oder Löschen von Benutzern sowie die Modifikation von Berechtigungen.

- Erfassung von Anmeldeinformationen: Alle erfolgreichen und fehlgeschlagenen Anmeldeversuche werden protokolliert. Dies ist entscheidend, um Identitätsdiebstahlversuche oder unberechtigte Zugriffsversuche frühzeitig zu erkennen.

- Rekonstruktion von Ereignisabläufen: Die im Audit Log gespeicherten Informationen sind essenziell, um komplexe Ereignisketten nachvollziehen zu können. Dies ist beispielsweise nützlich, um die Ausführung oder Nichtausführung bestimmter Transaktionen zu einem bestimmten Zeitpunkt zu überprüfen.

Detaillierte Einblicke: Welche Informationen werden erfasst?

Das SAP Security Audit Log erfasst eine breite Palette von Aktivitäten, die für eine umfassende Sicherheitsanalyse unerlässlich sind:

- Anmeldeversuche: Sowohl erfolgreiche als auch fehlgeschlagene Anmeldungen von Benutzern am SAP-System.

- RFC-Anmeldungen: Protokollierung von Anmeldeversuchen über Remote Function Call (RFC), einschließlich erfolgreicher und fehlgeschlagener Zugriffe.

- Nutzung von Funktionsmodulen über RFC: Die Aufrufe spezifischer Funktionsmodule über RFC werden ebenfalls erfasst.

- Transaktionsnutzung: Aufzeichnung der Ausführung von Transaktionen, unabhängig davon, ob sie erfolgreich waren oder zu Fehlern führten.

- Berichtsausführung: Die Ausführung von Reports wird ebenfalls protokolliert, um Transparenz über laufende Prozesse zu gewährleisten.

- Änderungen am Benutzerstamm: Jede Modifikation von Benutzerkonten, wie Änderungen an Passwörtern, Berechtigungen oder Benutzerdaten.

- Konfigurationsänderungen des Security Audit Logs: Selbst Änderungen an der Konfiguration des Audit Logs selbst werden aufgezeichnet, um unbefugte Anpassungen zu verhindern.

Rechtliche Aspekte und Datenschutz

Es ist von entscheidender Bedeutung, die rechtlichen Rahmenbedingungen bei der Nutzung des Security Audit Logs zu beachten. Eine unsachgemäße Konfiguration oder Nutzung kann gegen Datenschutzgesetze verstoßen. Insbesondere Gesetze wie das Bundesdatenschutzgesetz (BDSG), früher das Gesetz 300/1970 (Statuto dei lavoratori, Art. 4), und die Datenschutz-Grundverordnung (DSGVO, EU-Verordnung 679/2016) sind relevant. Die Einhaltung dieser Vorschriften ist unerlässlich, um rechtliche Konsequenzen zu vermeiden.

Das Security Audit Log (SAL) zeichnet Aktivitäten in ABAP-Systemen auf. Diese Informationen werden täglich in einer Audit-Datei auf dem Anwendungsserver gespeichert. Um die gewünschten Informationen zu erfassen, ist die Definition spezifischer Filter notwendig.

Wenn ein Ereignis eintritt (z. B. die Ausführung einer Transaktion) und dieses Ereignis einem aktiven Filter entspricht, wird die Aktivität aufgezeichnet, was zu einer Meldung in einer Protokolldatei oder einem CCMS-Alert-Monitor führen kann. Die Architektur des Security Audit Logs wird schematisch dargestellt (Quelle: SAP Hilfe).

SAP Security Audit Log Architektur

SAP Security Audit Log Architektur

Konfiguration des Security Audit Logs (SM19)

Damit das Security Audit Log aktiv und nutzbar ist, muss es korrekt konfiguriert werden. Dies geschieht über die SAP-Instanzprofilparameter. Die wichtigsten Parameter zur Aktivierung sind in der folgenden Tabelle aufgeführt:

| Parameter | Wert | Beschreibung |

|---|---|---|

rsau/enable | 1 (Standard: 0) | Aktiviert das Security Audit Log. |

rsau/max_diskspace/local | (Standard: 2000000) | Gibt die maximale Größe der Audit-Datei in Bytes an. |

rsau/selection_slots | (Standard: 2) | Definiert die Anzahl der Filter, die für die SAL-Konfiguration verwendet werden können. |

rsau/local/file | audit_++++++++ (Standard: leer) | Legt den Namen der Audit-Datei fest. Die “++++++++” werden durch das System mit dem Datum ersetzt. |

DIR_AUDIT | Verzeichnis, in dem die Audit-Dateien gespeichert werden. | |

rsau/user_selection | Abhängig vom Release | Legt fest, wie ein Benutzer im Filterkriterium ausgewählt wird (punktuell oder mit Sonderzeichen wie AMS*). |

Die Standardwerte einiger Parameter können je nach SAP-Release variieren. Wenn der konfigurierte Speicherplatz für die Audit-Datei erreicht ist, wird die Protokollierung gestoppt. Die Anzahl der verfügbaren Filterplätze (rsau/selection_slots) hängt ebenfalls vom Release ab (siehe SAP Note 107417).

Die Konfiguration dieser Parameter muss von den Systemadministratoren durchgeführt werden. Um die Änderungen wirksam zu machen, ist in der Regel ein Neustart des SAP-Systems oder der betroffenen Anwendungsserver erforderlich.

Nutzung des Security Audit Logs

Die Transaktion SM19 dient primär der Konfiguration von Filtern basierend auf Benutzern. Die Auswertung der generierten Protokolle erfolgt anschließend über die Transaktionen SM20 oder SM20N. Zur Löschung älterer Log-Dateien kann die Transaktion SM18 verwendet werden.

Die allgemeine Vorgehensweise lässt sich in drei Hauptschritte unterteilen:

- Filter setzen (

SM19) - Audit protokoll lesen (

SM20/SM20N) - Log-Dateien löschen (

SM18)

SAP Security Audit Log Architektur

SAP Security Audit Log Architektur

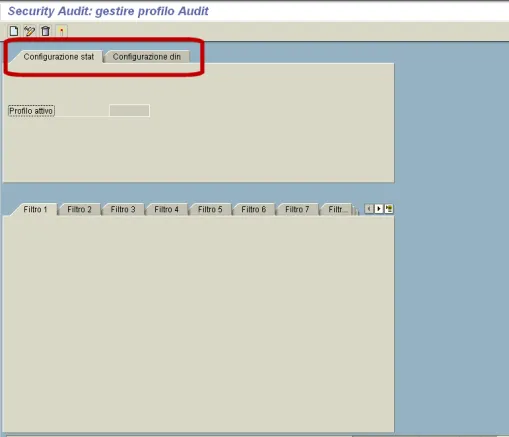

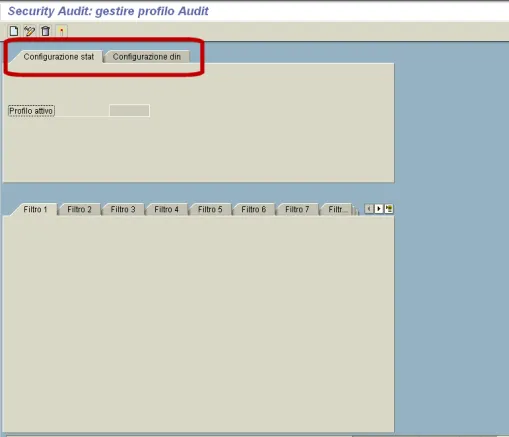

In der Transaktion SM19 sind die verschiedenen Tabs von fundamentaler Bedeutung. Es gibt zwei Hauptarten der Konfiguration:

Statische Konfiguration

Diese Konfiguration wird über ein Profil erstellt, in dem die zu überwachenden Benutzer explizit angegeben werden. Für die Aktivierung der statischen Konfiguration ist ein Neustart des Anwendungsservers notwendig.

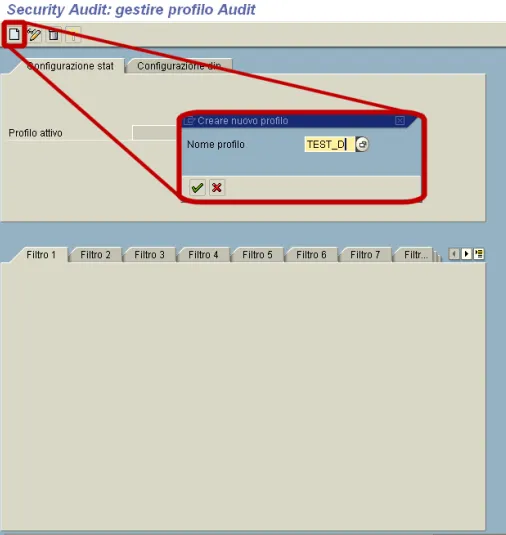

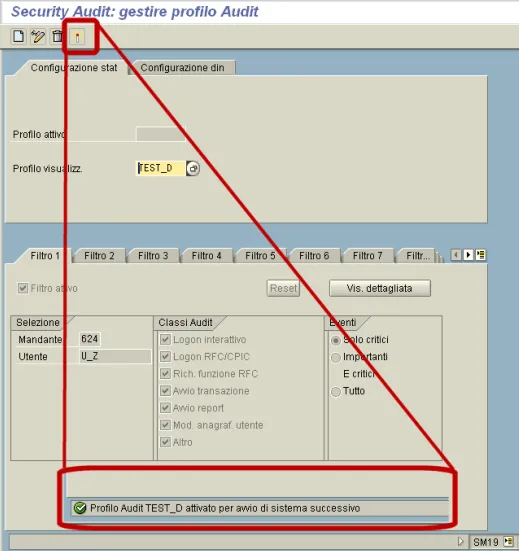

Innerhalb von SM19 kann durch Klicken auf den entsprechenden Button ein neues Profil angelegt werden (z. B. TEST_D). Hierbei wird der Mandant und der zu überwachende Benutzer festgelegt. Es können aktive Filter und die zu protokollierenden Aktivitäten ausgewählt werden. Beachten Sie, dass SAP-Benutzernamen für die Filterung in der Regel keine Sonderzeichen wie AMS* enthalten dürfen, sondern präzise angegeben werden müssen (siehe SAP Note 574914).

SM19 Transaktion – Benutzerfilter

SM19 Transaktion – Benutzerfilter

Nach der Eingabe aller relevanten Daten muss die Konfiguration gespeichert werden. Die Benachrichtigungsleiste zeigt an, dass die Änderungen mit dem nächsten Neustart des Systems wirksam werden.

SM19 Transaktion – Speichern und Aktivieren

SM19 Transaktion – Speichern und Aktivieren

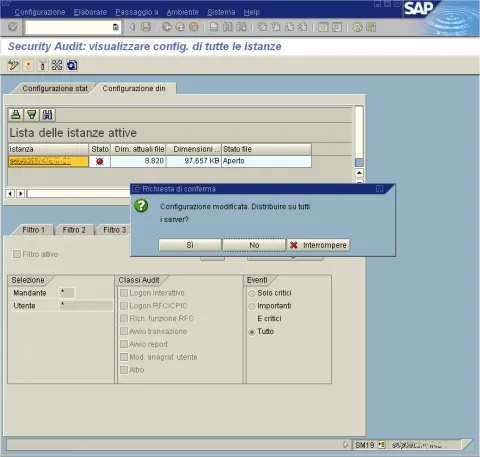

Dynamische Konfiguration

Nachdem die grundlegenden rsau*-Parameter konfiguriert wurden, kann die dynamische Konfiguration direkt über den entsprechenden Tab in SM19 aktiviert werden. Durch Klicken auf den hervorgehobenen Button wird die Protokollierung gestartet.

Sobald die Protokollierung aktiv ist, wird dies durch eine grüne Anzeige bestätigt. Möglicherweise wird eine Meldung angezeigt, die Sie auffordert, die aktiven Instanzen zu bestätigen; hier wählen Sie “Ja”.

SM19 Transaktion – Dynamische Konfiguration Aktivierung

SM19 Transaktion – Dynamische Konfiguration Aktivierung

Durch Klicken auf den “Bearbeiten”-Button werden die Filter für die dynamische Konfiguration editierbar. Die Angabe des Mandanten und des Benutzers erfolgt analog zur statischen Konfiguration.

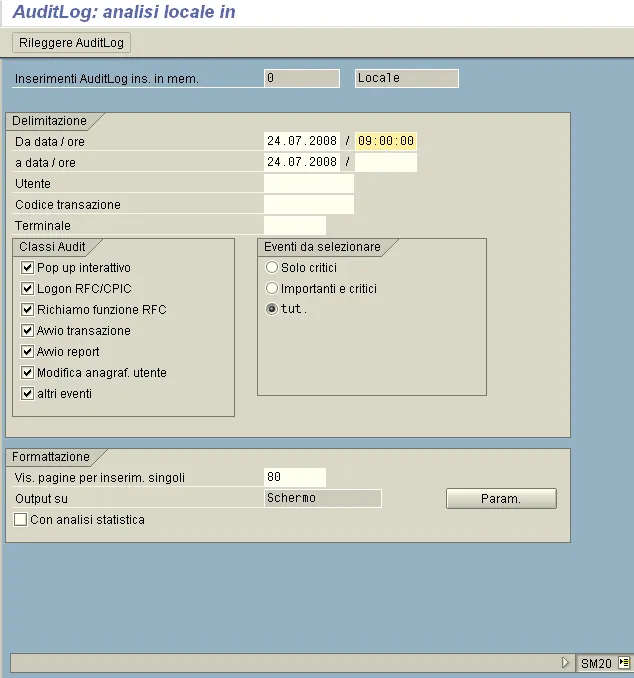

Protokollierung der Aktivitäten: SM20 und SM20N

Die Transaktion SM20 (oder die erweiterte Version SM20N) ermöglicht die Anzeige der vom ausgewählten Benutzer durchgeführten Aktionen.

SM20 Transaktion – Protokollanzeige

SM20 Transaktion – Protokollanzeige

Hierfür geben Sie das gewünschte Datum und den Benutzernamen ein. Optional können Sie spezifische Audit-Klassen auswählen, um die Anzeige weiter einzugrenzen. Durch Klicken auf die Schaltfläche zum Anzeigen der Audits werden die Ergebnisse geladen.

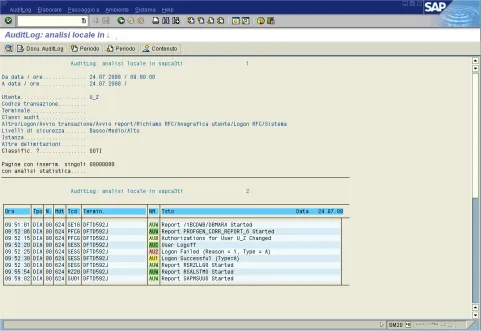

Das Ausgabeformat der Protokolle ist detailliert und liefert wichtige Informationen über die ausgeführten Aktionen.

SM20 Transaktion – Protokollausgabe

SM20 Transaktion – Protokollausgabe

Löschung von Log-Dateien: SM18

Die Transaktion SM18 wird verwendet, um nicht mehr benötigte Audit-Dateien zu löschen. Eine wichtige Einschränkung ist, dass Dateien, die jünger als drei Tage sind, nicht gelöscht werden können. Vor der operativen Löschung können Sie eine Simulation durchführen, um die Auswirkungen abzuschätzen.

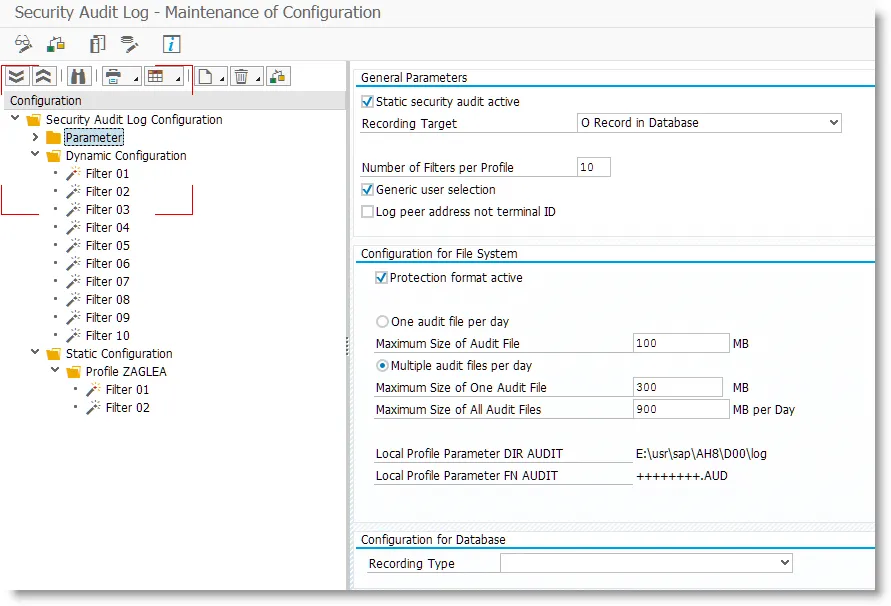

Neuentwicklungen im Security Audit Log

Mit dem Update auf SAP BASIS 7.50 SP03 wurde die Verwaltung des Security Audit Logs überarbeitet. Die bisherigen Transaktionen SM19, SM20N und SM18 werden durch die neuen Transaktionen RSAU_CONFIG, RSAU_READ_LOG und RSAU_ADMIN abgelöst.

Diese Neuerungen bringen diverse Vorteile mit sich:

- Speicherung der Logs in der SAP-Datenbank: Anstatt auf Anwendungsserverdateien, werden die Logs nun direkt in der SAP-Datenbank gespeichert, was die Verwaltung und Zugriffsgeschwindigkeit verbessert.

- Filterung nach Benutzergruppen: Die Möglichkeit, Aktivitäten nach Benutzergruppen zu filtern, erhöht die Flexibilität der Überwachung.

- Erweiterte Filteranzahl: Die Anzahl der verfügbaren Filter wurde auf 90 erhöht, was eine detailliertere und granularere Konfiguration ermöglicht.

- Integritätsprüfung der geschriebenen Dateien: Die Überprüfung der Integrität der Protokolldateien gewährleistet die Vertrauenswürdigkeit der aufgezeichneten Daten.

Neue Transaktion zur Konfiguration des Security Audit Logs

Neue Transaktion zur Konfiguration des Security Audit Logs

Über die Transaktion RZ20 können Alarme, die vom CCMS (Computing Center Management System) erzeugt werden, angezeigt werden.

Relevante SAP Notes

Für eine tiefergehende Information und zur Behebung spezifischer Probleme sind folgende SAP Notes von Bedeutung:

- Note 107417 – SecAudit configuration with SM19 no. of filters (slots)

- Note 574914 – SecAudit: Generic user selection

- Note 173743 – SecAudit: Changing parameters does not perform

- Note 198646 – Security Audit: SM18 collective note

- Note 539404 – FAQ: Answers to questions about the Security Audit Log

- Note 1497445 – SAL | Logging of IP address instead of terminal name (Aktivierung der IP-Protokollierung über den Instanzprofilparameter

rsau/ip_only = 1)

Integration mit SIEM und ETD

Für die Anbindung eines SIEM-Systems an das Security Audit Log können, falls im System verfügbar, folgende APIs genutzt werden: RSAU_API_GET_LOG_DATA oder, ab SAP BASIS 7.56, der Service RSAU_LOG_API.

Diese fortgeschrittenen Funktionen des Security Audit Logs sind entscheidend für ein robustes Sicherheitskonzept in SAP-Umgebungen.

Dieser Artikel wurde aus dem Englischen übersetzt von: SAP Security Audit Log