Deutschland, ein Land reich an Geschichte und Kultur, bietet unzählige Möglichkeiten zur Erkundung. Doch hinter den malerischen Landschaften und pulsierenden Städten verbirgt sich eine komplexe technologische Infrastruktur, die für die Sicherheit und Effizienz von Unternehmen von entscheidender Bedeutung ist. Ein wesentlicher Bestandteil dieser Infrastruktur im SAP-Umfeld ist die Überwachung von Sicherheitsereignissen, und hier kommt der Sap Sm20-Transaktionscode ins Spiel. Dieser Leitfaden befasst sich eingehend mit der Bedeutung des SM20-Protokolls und dessen Rolle bei der Gewährleistung der Datensicherheit in SAP-Systemen.

Verstehen der SM20-Transaktion und ihres Zwecks

Der SAP SM20-Transaktionscode ist das zentrale Werkzeug in SAP zur Anzeige des Sicherheitsprotokolls (Security Audit Log). Dieses Protokoll zeichnet sicherheitsrelevante Ereignisse auf, die innerhalb eines SAP-Systems stattfinden. Es ist unerlässlich für die Nachverfolgung von Benutzeraktivitäten, die Erkennung potenzieller Sicherheitsverletzungen und die Einhaltung von Compliance-Richtlinien.

Potenzielle Anwendungsfälle für die SM20-Daten

Die aus dem SAP SM20-Protokoll extrahierten Daten sind äußerst wertvoll und können in einer Vielzahl von Szenarien eingesetzt werden:

- Dashboard-Erstellung für Audit-Log-Nachrichten: Erstellen Sie Dashboards, um Nachrichten nach ihrer Kritikalität zu filtern und einen schnellen Überblick über sicherheitsrelevante Vorfälle zu erhalten. Dies ermöglicht eine proaktive Reaktion auf potenzielle Probleme.

- Alarmierung bei spezifischen Audit-Log-Nachrichten: Konfigurieren Sie Alarme, die ausgelöst werden, wenn bestimmte kritische Ereignisse im Sicherheitsprotokoll auftreten. Dies minimiert die Reaktionszeit bei Sicherheitsvorfällen.

- Korrelation von Systemdaten zur Erkennung von bösartigem Verhalten: Verknüpfen Sie die Daten aus dem System-Audit-Log mit anderen Datenpunkten wie Benutzer-Logins und Autorisierungsobjekten. Dies hilft dabei, Muster zu erkennen, die auf bösartige Aktivitäten oder unbefugten Zugriff hindeuten könnten.

Konfiguration von Metrikfiltern für die SM20-Daten

Um die Datenmenge, die an Systeme wie Splunk gesendet wird, zu steuern und die Relevanz der erfassten Informationen zu erhöhen, können optional Metrikfilter konfiguriert werden.

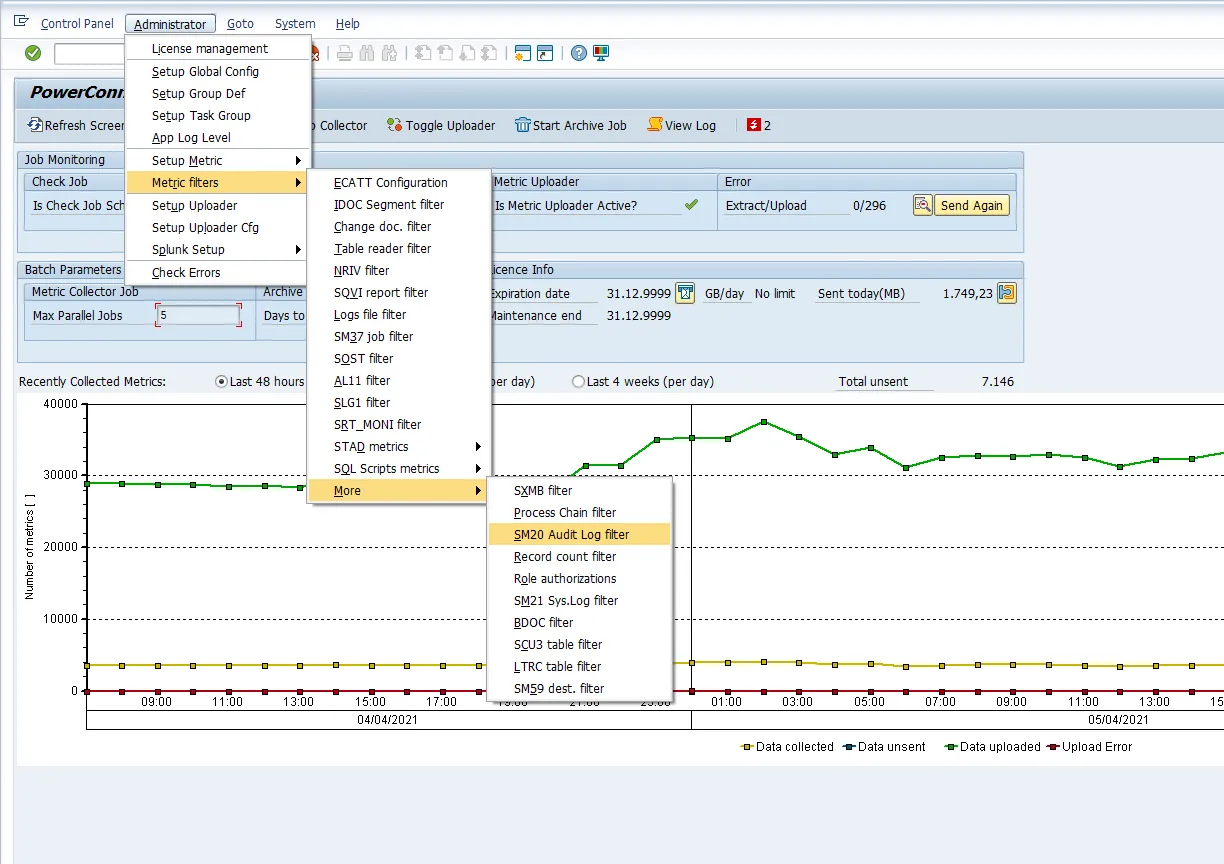

Um auf den Metrikfilter zuzugreifen, melden Sie sich im verwalteten System an und führen Sie die Transaktion /n/bnwvs/main aus. Navigieren Sie dann zu “Administrator” → “Metrikfilter” → “Mehr” → “SM20 Audit Log Filter”.

SAP SM20 Audit Log Filter Konfiguration

SAP SM20 Audit Log Filter Konfiguration

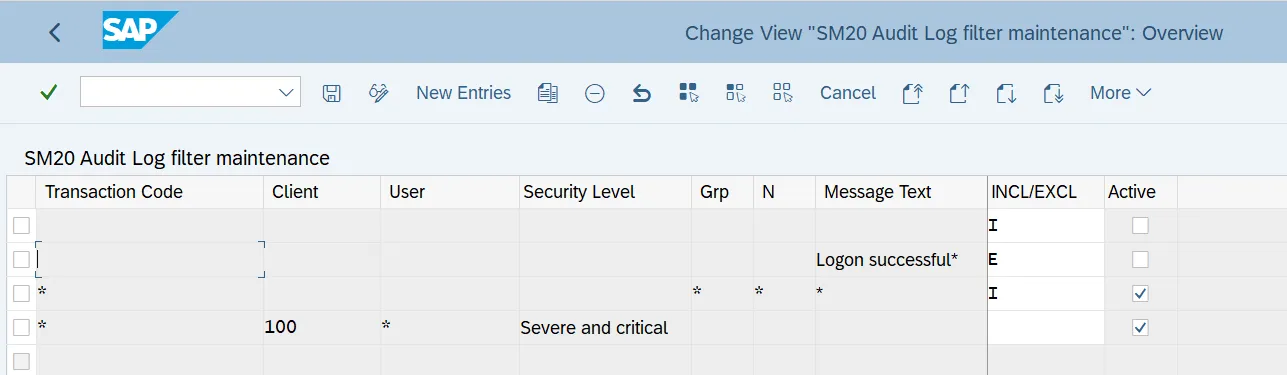

Klicken Sie auf die Schaltfläche “Neue Einträge”, um Benutzerauswahlparameter einzugeben. Die folgenden Felder sind für die Konfiguration wichtig:

- Transaktionscode: Dieses Feld ist obligatorisch und dient zur Filterung nach einem spezifischen Transaktionscode, der im Sicherheitsprotokoll vermerkt ist. Um Daten aus allen Transaktionen zu extrahieren, geben Sie einen Wildcard-Wert (z. B. “*”) ein. Dies ist ein entscheidender Schritt zur Verfeinerung der Protokolldaten.

- Mandant: Ebenfalls obligatorisch, filtert dieses Feld nach einem spezifischen Mandanten des SAP-Systems. Die Verwendung eines Wildcard-Werts (“*”) ermöglicht die Erfassung von Daten aus allen Mandanten. Die Auswahl des richtigen Mandanten ist oft entscheidend für die Sicherheit und Compliance in global agierenden Unternehmen.

- Benutzer: Ein weiteres obligatorisches Feld, das zur Filterung nach einem spezifischen Benutzer dient. Wenn Sie Daten für alle Benutzer extrahieren möchten, verwenden Sie den Wildcard-Wert (“*”). Die Nachverfolgung einzelner Benutzer ist für die interne Sicherheit und die Behebung von Problemen unerlässlich.

- Sicherheitsstufe: Dieses obligatorische Feld dient zur Filterung nach einer spezifischen “Sicherheitsstufe” der Meldung im Sicherheitsprotokoll. Ein Wildcard-Wert (“*”) erfasst Daten für alle Sicherheitsstufen. Die Unterscheidung nach Sicherheitsstufen hilft, die Priorisierung von Alarmen und Analysen zu erleichtern.

- Grp (Gruppenname): Obligatorisch und repräsentiert die Nachrichtengruppe des Systemprotokolls. Für die Erfassung aller Nachrichtengruppen verwenden Sie einen Wildcard-Wert. Dies ist wichtig, um die verschiedenen Arten von Sicherheitsmeldungen zu kategorisieren.

- N (Subname der Nachrichtengruppe): Obligatorisch, repräsentiert den Subnamen der Nachrichtengruppe. Auch hier ermöglicht ein Wildcard-Wert (“*”) die Erfassung aller Subnamen. Dies verfeinert die Filterung weiter innerhalb der Nachrichtengruppen.

- Nachrichtentext: Dieses obligatorische Feld repräsentiert den Nachrichtentext aus dem Systemprotokoll. Ein Wildcard-Wert (“*”) erfasst alle Nachrichten. Die detaillierte Überwachung des Nachrichtentextes kann spezifische Sicherheitshinweise oder Fehler aufdecken.

- INCL/EXCL (Einbeziehen/Ausschließen): Dieses obligatorische Feld ist ein Kriterium für den Ausschluss oder die Einbeziehung. Geben Sie “E” ein, um die im Auswahlkriterium definierten Werte auszuschließen, und “I”, um sie einzubeziehen. Diese Funktion ist entscheidend, um irrelevante oder übermäßig detaillierte Protokolle zu reduzieren und sich auf die wesentlichen Informationen zu konzentrieren.

- Aktiv: Ein obligatorisches Feld, das als Kontrollkästchen dient, um die Filterkriterien zu aktivieren oder zu deaktivieren. Stellen Sie sicher, dass das Kontrollkästchen aktiviert ist, um die Filterkriterien zu aktivieren. Um die Datenerfassung zu deaktivieren, lassen Sie das Kontrollkästchen deaktiviert.

Hier ist ein Beispiel, wie ein Filter nach dem Ausfüllen aussehen kann:

Beispielkonfiguration SAP SM20 Metrikfilter

Beispielkonfiguration SAP SM20 Metrikfilter

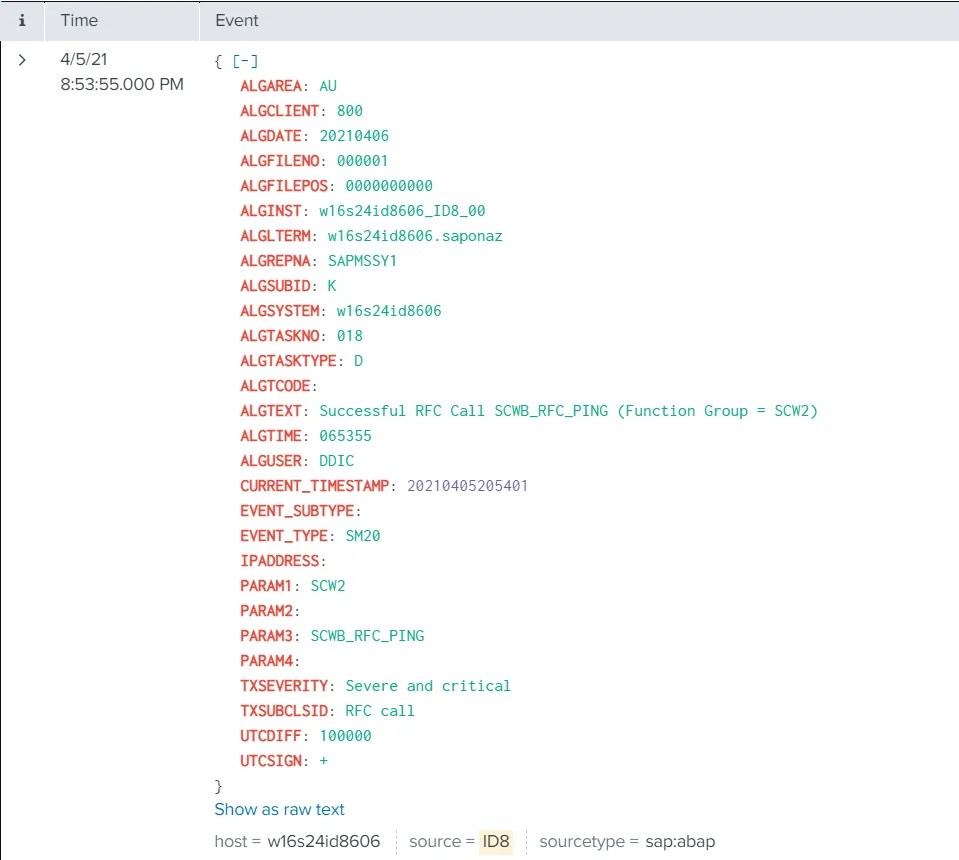

Das SM20-Ereignis in Splunk

Nachdem die Daten über den Transaktionscode SAP SM20 erfasst und mithilfe der Metrikfilter aufbereitet wurden, können sie an Systeme wie Splunk übermittelt werden. Dort werden sie in einem für die Analyse gut strukturierten Format dargestellt.

Das Ereignis in Splunk wird typischerweise wie folgt aussehen:

SAP SM20 Ereignis in Splunk

SAP SM20 Ereignis in Splunk

Diese Darstellung ermöglicht es Analysten, die Sicherheitsprotokolle effektiv zu durchsuchen, zu analysieren und Korrelationen herzustellen, um die Gesamtsicherheit des SAP-Systems zu verbessern. Die Integration mit fortschrittlichen Analyseplattformen wie Splunk eröffnet neue Dimensionen in der proaktiven Überwachung und Gefahrenabwehr. Es ist ratsam, auch die Möglichkeiten anderer Analysewerkzeuge und deren Kompatibilität mit sap sm20 zu prüfen, um die bestmögliche Sicherheitsstrategie zu entwickeln.

Navigation zur SM20-Transaktion in SAP

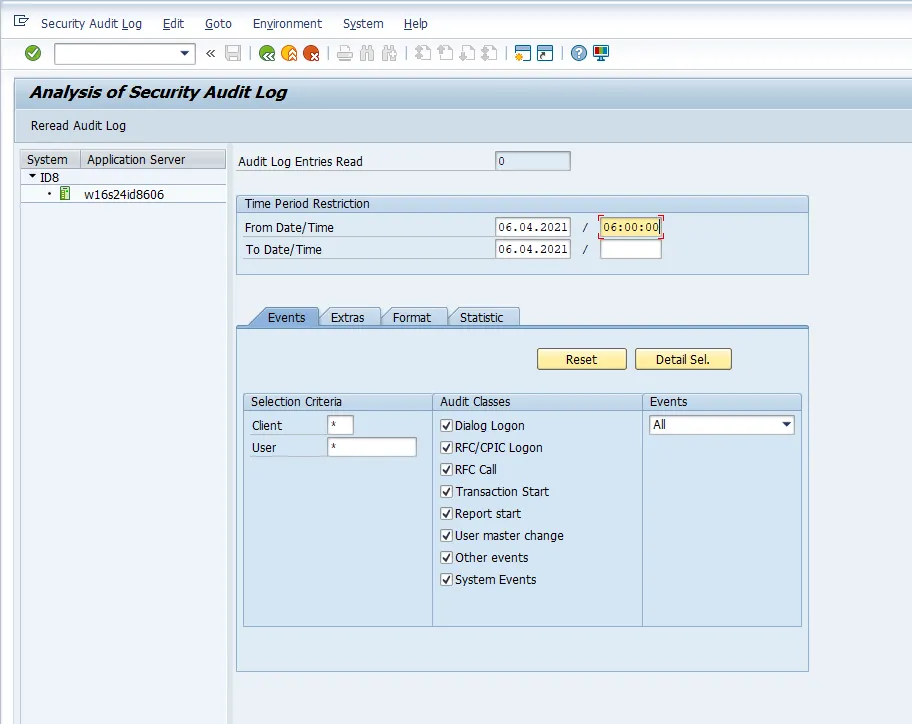

Um die Sicherheitsprotokolle direkt im SAP-System anzuzeigen, gehen Sie wie folgt vor:

- Melden Sie sich im verwalteten System an.

- Geben Sie den Transaktionscode SM20 in das Befehlsfeld ein.

- Geben Sie die gewünschten Benutzerauswahlparameter ein.

- Klicken Sie auf “Audit Log neu einlesen” (Reread Audit Log).

SAP SM20 Transaktionsnavigation

SAP SM20 Transaktionsnavigation

Die angezeigten Daten entsprechen den Daten, die gesammelt und an externe Systeme wie Splunk gesendet werden.

Die detaillierte Analyse dieser Protokolle ist ein Eckpfeiler für die Aufrechterhaltung der Integrität und Sicherheit von SAP-Umgebungen. Durch die effektive Nutzung des SAP SM20-Transaktionscodes und der zugehörigen Konfigurationsmöglichkeiten können Unternehmen ein robustes Sicherheitsframework aufbauen, das den wachsenden Bedrohungen standhält.

Fazit

Die SAP SM20-Transaktion ist ein unverzichtbares Werkzeug für jede Organisation, die ihre SAP-Systeme umfassend schützen möchte. Durch die sorgfältige Konfiguration von Filtern und die Analyse der generierten Protokolle können Unternehmen proaktiv auf Sicherheitsrisiken reagieren, Compliance-Anforderungen erfüllen und die Integrität ihrer wertvollen Daten gewährleisten. Die Fähigkeit, detaillierte Einblicke in Benutzeraktivitäten und Systemereignisse zu gewinnen, macht sap sm20 zu einem kritischen Bestandteil jeder fortschrittlichen Sicherheitsstrategie. Es lohnt sich, die Anwendung sap sm19 ebenfalls zu studieren, um ein noch tieferes Verständnis der SAP-Sicherheitsmechanismen zu erlangen und die eigenen Schutzmaßnahmen weiter zu optimieren.