Die Transaktion SU53 in SAP ist ein unverzichtbares Werkzeug für Endbenutzer, um schnell zu erkennen, welche Berechtigungsprüfung fehlgeschlagen ist. Doch die sofortige Umsetzung der angezeigten Ergebnisse in neue Rollen oder Profile birgt Risiken. Als erfahrener SAP-Administrator wissen Sie: Eine tiefgehende Analyse des Systems ist unerlässlich, bevor neue Berechtigungen vergeben werden. Dafür stehen Ihnen mächtige Werkzeuge wie das Benutzerinformationssystem und das Audit Informationssystem (AIS) zur Verfügung. Dieser Artikel beleuchtet, wie Sie diese Tools effektiv nutzen, um Ihr SAP-Berechtigungskonzept robust und sicher zu gestalten, anstatt nur oberflächlich auf eine Su53 Sap-Meldung zu reagieren.

Die SU53: Ein Startpunkt, kein Endpunkt der Analyse

Wenn ein Benutzer in SAP auf einen Berechtigungsfehler stößt, liefert die Transaktion SU53 eine Momentaufnahme der zuletzt fehlgeschlagenen Berechtigungsprüfung. Sie zeigt das Berechtigungsobjekt, die Klasse und die geprüften Feldwerte an, die zum Fehler geführt haben. Dies ist eine wertvolle erste Information. Doch ein sofortiges Hinzufügen der angezeigten Berechtigungen, ohne das Gesamtsystem zu prüfen, kann zu einer Überprivilegierung führen und das Berechtigungskonzept unnötig aufblähen. Stattdessen sollte die SU53 als Signal verstanden werden, das eine detailliertere Analyse anstößt.

Das SAP Benutzerinformationssystem: Umfassende Einblicke in Berechtigungen

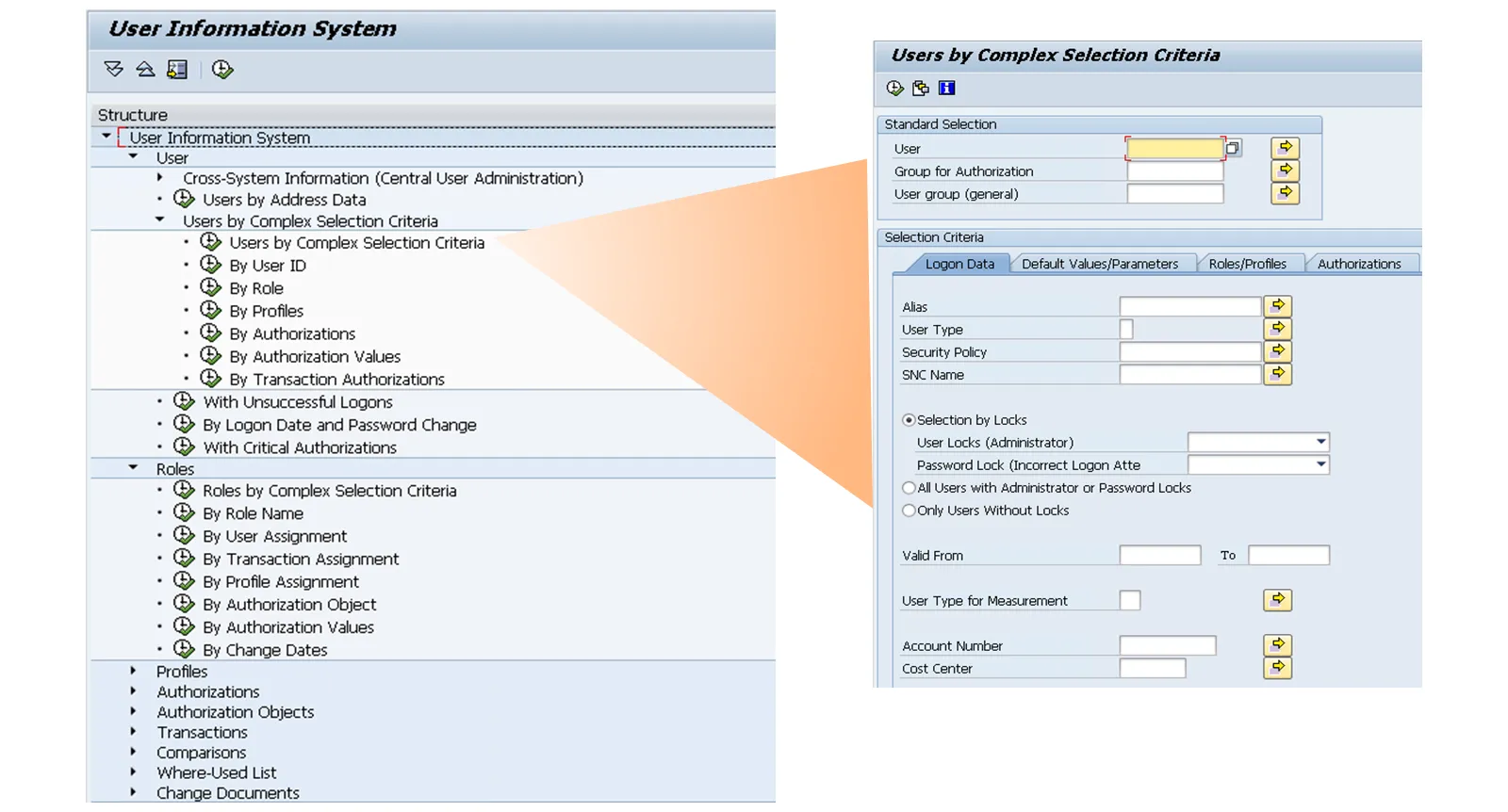

Das SAP Benutzerinformationssystem ist eine zentrale Anlaufstelle für Administratoren, um einen umfassenden Überblick über Benutzer und deren Berechtigungen im SAP-System zu erhalten. Es ermöglicht eine gezielte Suche nach spezifischen Kriterien und ist entscheidend für die Überwachung und das Management Ihres Berechtigungskonzepts.

Sie können das Benutzerinformationssystem jederzeit über das SAP-Menü unter Werkzeuge → Administration → Benutzerpflege → Informationssystem starten. Alternativ können Sie aus der Benutzerpflegetransaktion (SU01) über den Menüpfad Information → Informationssystem dorthin verzweigen. Es bietet flexible Selektionskriterien, um Elemente des Berechtigungssystems zu finden und zu analysieren.

Beispiele und Berichte im Benutzerinformationssystem

Das Benutzerinformationssystem (technisch oft als Report RSUSR998 bezeichnet) und Teile davon können auch als ausführbare Reports über die Transaktion SA38 aufgerufen werden. Hier sind einige der wichtigsten Reports, die Ihnen bei der SAP Berechtigungsanalyse helfen:

- RSUSR002: Benutzer nach komplexen Selektionskriterien.

- RSUSR008: Benutzer mit kritischen Berechtigungskombinationen beim Transaktionsstart.

- RSUSR008_009_NEW: Liste der Benutzer mit kritischen Berechtigungen.

- RSUSR020: Profile nach komplexen Selektionskriterien.

- RSUSR030: Berechtigungen nach komplexen Selektionskriterien.

- RSUSR040: Berechtigungsobjekte nach komplexen Selektionskriterien.

- RSUSR070: Rollen nach komplexen Selektionskriterien.

- RSUSR100: Änderungsbelege für Benutzer.

- RSUSR101: Änderungsbelege für Profile.

Über diese Standardreports hinaus ermöglichen detailliertere Analysen weitere Reports, wie zum Beispiel:

- RSUSR003: Prüfung der Passwörter von Benutzern “SAP*” und “DDIC” in allen Mandanten.

- RSUSR200: Liste der Benutzer nach Anmeldedaten und Passwortänderung.

Das Informationssystem ist somit ein mächtiges Tool, um beispielsweise Rollen und Benutzer zu vergleichen, Änderungsbelege für Berechtigungsprofile eines Benutzers anzuzeigen, die in einer Rolle enthaltenen Transaktionen darzustellen oder Verwendungsnachweise zu erstellen. Es wird dringend empfohlen, die für Sie relevanten Listen regelmäßig zu prüfen und einen Überwachungsablauf mit entsprechenden Checklisten zu definieren. Besonders kritische Berechtigungen sollten identifiziert und deren Zuweisung zu Benutzerprofilen kontinuierlich überprüft werden.

Screenshot des SAP Benutzerinformationssystems mit Suchmaske und Ergebnisliste für Berechtigungsanalysen.

Screenshot des SAP Benutzerinformationssystems mit Suchmaske und Ergebnisliste für Berechtigungsanalysen.

Das Audit Informationssystem (AIS): Optimierte Prüfungen im SAP-Umfeld

Eine weitere wichtige Möglichkeit zur Informationsgewinnung aus dem System bietet ein spezielles Rollenkonzept für die Prüfung, das früher als Audit Information System (AIS) bekannt war.

Dieses Konzept wurde von der Arbeitsgruppe Auditing und Risikomanagement der Deutschsprachigen SAP-Anwendergruppe e.V. (DSAG) in Zusammenarbeit mit Kunden und Partnern überarbeitet. Die Gruppe hat dabei eine breite Palette an Informationen von externen und internen Prüfern, IT-Spezialisten und Beratern berücksichtigt, die SAP-Anwendungen prüfen oder deren Unternehmen SAP-Software implementieren.

AIS als Prüfwerkzeug

Das Audit Informationssystem (AIS) ist ein Prüfwerkzeug, das in verschiedenen Bereichen eingesetzt wird:

- Systemprüfungen

- Wirtschaftsprüfung

- Steuerprüfung

- Interne Revision

- Externe Prüfung

Das AIS-Rollenkonzept verbessert den Ablauf und die Qualität der Prüfung erheblich. Es dient Prüfern dazu, ein System zu optimieren und Schwachstellen zu untersuchen. Die frühere menübasierte Version (Bereichsmenü AUDIT) wurde durch eine rollenbasierte Umgebung ersetzt. Das aktuelle Rollenkonzept beinhaltet dieselben Sammlungen, Strukturierungen und Vorschlagswerte für Standard-SAP-Programme, ist aber einfacher zu skalieren. Die Inhalte werden mit der Transaktion PFCG (→ Werkzeuge → Administration → Benutzerpflege → Rollenadministration) definiert; die alte Transaktion SECR wird nicht mehr verwendet.

Grafik zur Auflistung der Prüfbereiche des SAP Audit Informationssystems (AIS) für Audits und Systemprüfungen.

Grafik zur Auflistung der Prüfbereiche des SAP Audit Informationssystems (AIS) für Audits und Systemprüfungen.

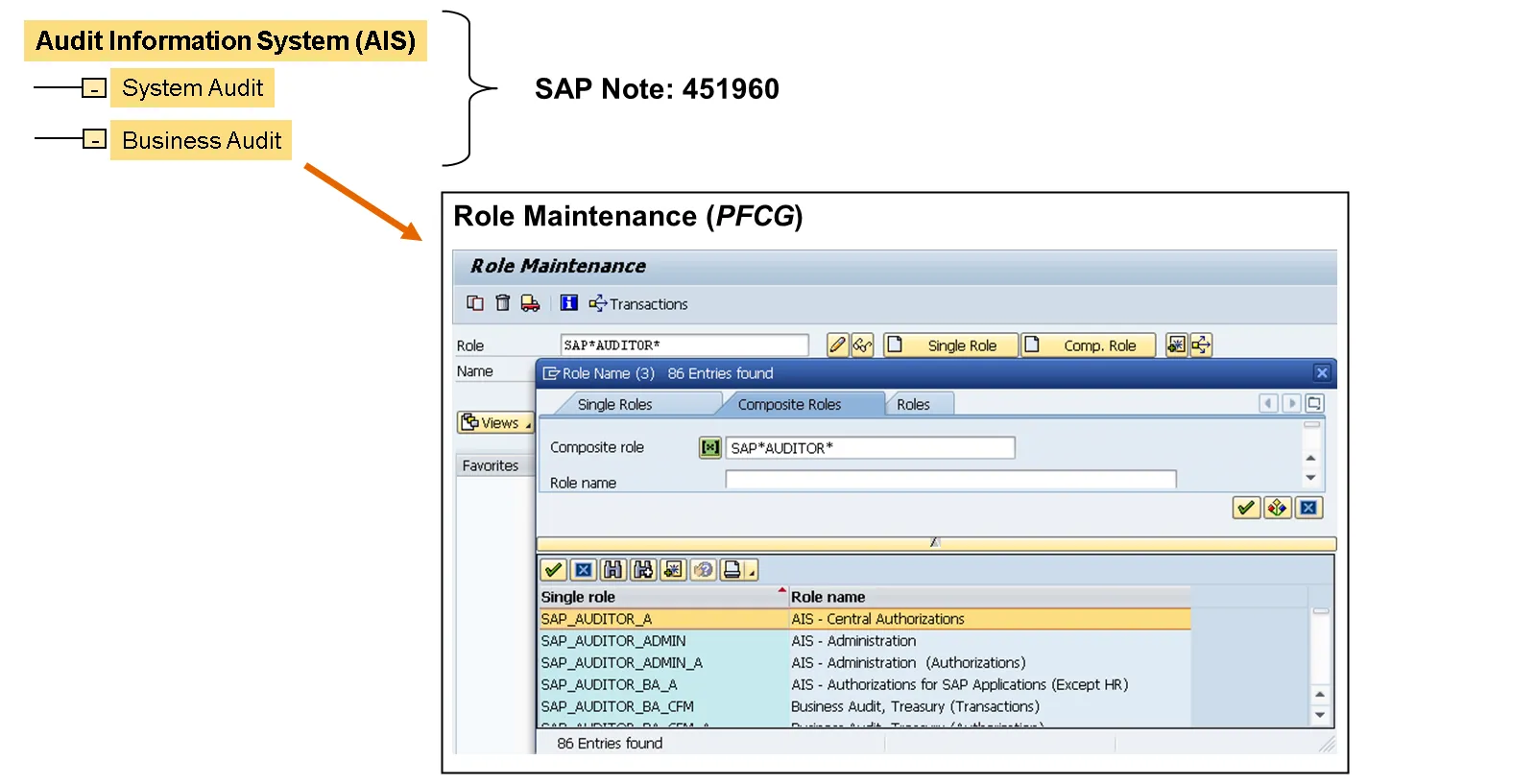

Für weitere technische Informationen zum Programm verweisen wir auf SAP Hinweis 451960.

Aufbau der SAP*AUDITOR* Rollen

Die Rollen sind so aufgebaut, dass sie den Prüfabläufen für verschiedene Prüffelder entsprechen, mit vordefinierten Steuerdaten/Auswertungsprogrammen für die Bereiche “Business” und “System-Audit”. Diese Rollen finden Sie in der PFCG mit der ID “SAP*AUDITOR*”.

Auszug aus den Suchergebnissen für SAP*AUDITOR* Rollen in der Rollenpflege (Transaktion PFCG).

Auszug aus den Suchergebnissen für SAP*AUDITOR* Rollen in der Rollenpflege (Transaktion PFCG).

Die ausgelieferten Einzelrollen sind in zwei Gruppen unterteilt:

- Autorisierungsrollen

- Transaktionsrollen

Die Autorisierungsrollen sind leicht zu erkennen, da ihre Namen immer mit dem Suffix “_A” enden (z.B. SAP_AUDITOR_BA_SD_A). Alle Rollen, die nicht mit “_A” enden, sind die entsprechenden Menürollen (z.B. SAP_AUDITOR_BA_SD).

Daraus ergibt sich folgende Bedingung:

- Die Autorisierungsrollen enthalten (manuelle) Berechtigungswerte, aber kein Menü.

- Die Transaktionsrollen enthalten ein Menü, aber keine Berechtigungswerte.

Sie fragen sich vielleicht, warum nicht einfach eine Einzelrolle mit Menü und Berechtigungen verwendet wird. Die Erklärung ist einfach: Wenn Sie einen Transaktionscode in das Rollenmenü eingeben und dann die Berechtigungsdaten anzeigen, werden Standard-Berechtigungswerte für Objekte und Felder angezeigt. Für Prüfzwecke sind diese Standardwerte jedoch oft zu umfangreich, da die Berechtigung weit über eine reine “Anzeigeberechtigung” hinausgeht. Eine Anpassung dieser Standardwerte an die eigenen Anforderungen wäre mit einem viel zu hohen Änderungsaufwand verbunden (Wartungsstatus “Geändert”). Die Trennung stellt sicher, dass Prüfer genau die benötigten, restriktiven Berechtigungen erhalten.

Best Practices für SAP Berechtigungsadministratoren

Als Administrator sollten Sie Ihr Berechtigungskonzept bei jeder neuen Anforderung aus den Fachabteilungen stets im Auge behalten.

- Vermeiden Sie unnötig viele Rollen oder Profile. Ein schlankes Konzept ist leichter zu pflegen und zu überprüfen.

- Nicht jeder angezeigte Fehler ist ein Berechtigungsfehler. Oft können Konfigurations- oder Datenprobleme ähnliche Symptome hervorrufen. Eine sorgfältige Analyse mit SU53 ist nur der erste Schritt.

- Suchen Sie bei neuen Anforderungen immer zuerst nach bereits vorhandenen Berechtigungen. Prüfen Sie, ob diese wiederverwendet oder leicht angepasst werden können.

- Erstellen Sie nur dann etwas Neues, wenn wirklich nichts Passendes existiert. Dies minimiert den Pflegeaufwand und die Komplexität Ihres Systems.

Fazit: Strategische Berechtigungsverwaltung ist der Schlüssel

Die SU53 SAP-Transaktion ist ein nützliches Tool für die erste Fehlersuche, aber sie ist lediglich ein Indikator. Eine fundierte Berechtigungsverwaltung in SAP erfordert eine strategische Herangehensweise, die über die unmittelbare Fehlerbehebung hinausgeht. Durch den konsequenten Einsatz des Benutzerinformationssystems und des Audit Informationssystems können Administratoren nicht nur die Systemintegrität und -sicherheit gewährleisten, sondern auch ein effizientes und transparentes Berechtigungskonzept aufbauen und pflegen. Nehmen Sie sich die Zeit für eine gründliche Analyse, bevor Sie Änderungen vornehmen. Dies spart langfristig Zeit, Kosten und erhöht die Sicherheit Ihres SAP-Systems. Überprüfen und optimieren Sie Ihr Berechtigungskonzept regelmäßig, um den ständig wechselnden Anforderungen und Risiken gerecht zu werden.

Referenzen

- SAP Note 451960

- Informationen der DSAG zum Audit Informationssystem: http://www.sap.com/germany/discsap/revis/index.htm (Beachten Sie, dass diese URL möglicherweise nicht mehr aktuell ist und auf die aktuelle SAP-Website umgeleitet werden sollte oder die Information dort gesucht werden muss.)